基于等级保护的信息安全管理体系研究

2015-08-07高磊李晨旸赵章界

高磊, 李晨旸, 赵章界

(北京信息安全测评中心,北京,100101)

基于等级保护的信息安全管理体系研究

高磊, 李晨旸, 赵章界

(北京信息安全测评中心,北京,100101)

构建信息安全管理体系(ISMS)是组织机构提高信息安全保障水平的重要手段。近年来,随着信息安全等级保护工作的深入开展,ISMS与等级保护两者之间的融合也越来越成为研究的热点。本文提出了一种基于等级保护的信息安全管理体系构建方式,分析和阐述了组织机构如何在等级保护的要求下持续改进、不断完善自身的信息安全管理体系。此外,还针对组织机构的风险评估工作提出了新的思路和想法。

等级保护;信息安全;信息安全管理体系;风险评估

0 引言

随着互联网技术的飞速发展,其涌现出来的信息安全问题以及组织机构的安全管理问题越来越受到人们的重视,管理体系(MS)作为管理学的重要分支,其思想和方法逐步被引入到信息安全领域。1998年,英国信息安全领域提出了信息安全管理体系(ISMS)的概念,首次将信息安全与管理体系进行融合,开辟了崭新的研究领域,信息安全管理体系也从此成为国内外学者的重点研究对象。相关国际标准的制定(如ISO/IEC 27001:2005[1]),也使得信息安全管理体系成为企业和单位渴求的认证目标。1999年,我国提出了《计算机信息系统安全等级划分准则》(GB17859-1999)[2],成为我国信息安全工作的指导性准则,也使得信息安全的意识深入人心。随着信息安全管理活动的不断实践和摸索,等级保护和ISMS之间的区别与联系也广泛的受到人们的重视,另一方面,随着我国信息安全等级保护工作的深入开展,两者之间的研究也成为近年来研究的热点问题。建立健全信息安全管理体系对于组织机构的安全管理工作和机构的发展意义重大,是提高人员信息安全意识、增强信息安全管控能力、提高核心竞争力的关键所在[3]。2008年,国家标准《信息安全管理体系要求》(GB/T22080-2008)[4]和《信息安全管理实用规则》(GB/T22081-2008)[5]的相继提出,使得等级保护和ISMS二者之间的研究又推向了新的高度。

由于等级保护和ISMS实施依据、实施对象、实施过程等因素的不同,目前二者之间的融合研究仍处于未成熟阶段,部分研究成果也缺少普遍的适用性和指导性。为此,本文将在等级保护的基础上提出一种新的信息安全管理体系的构建思路和方法,分析和阐述组织机构如何完善自身的信息安全管理活动,并根据构建的信息安全管理体系,提出风险评估工作新的思路和想法。

1 等级保护和ISMS的联系与区别

1.1 等级保护和ISMS简介

信息安全等级保护是我国实施信息系统安全保障工作的基本方法和原则,随着GB17859-1999、GB/T22081-2008、GB/ T22239-2008[6]等标准的制定,信息系统安全等级保护工作已形成了较为全面的配套标准。信息安全等级保护工作包括定级、备案、安全建设和整改、信息安全等级测评、信息安全检查五个阶段。这五个阶段涵盖了组织机构信息系统的整个生命周期,对于信息系统来讲,信息安全等级保护过程是一个动态调整的过程:

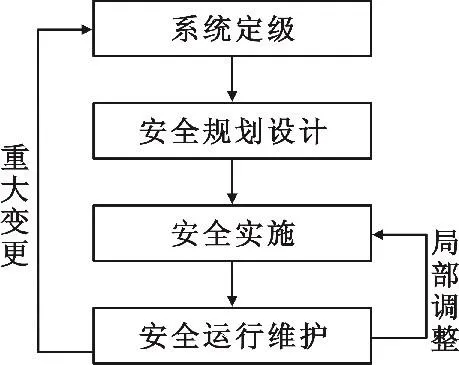

图1 信息安全等级保护实施过程

如图1所示,等级保护的实施过程会根据信息系统的局部调整和重大变更情况进入不同阶段的循环,并持续改进信息安全保障工作。

信息安全管理体系(ISMS)是组织在整体或特定范围内建立信息安全方针和目标,以及完成这些目标所用方法的体系,是采用风险管理的方法进行信息安全管理计划、实施、评审检查、改进的信息安全管理执行的工作体系。其中最为经典的是ISO/IEC 27001提出的规划(Plan)-实施(Do)-检查(Check)-处置(Act) (即PDCA)模型:

图2 PDCA过程模型

如图2所示,PDCA模型也是一个循环过程,组织机构根据四个子过程扮演的角色和作用动态地调整信息安全策略和控制措施,保证组织机构的安全管理活动能够安全有效运行。

1.2 等级保护和ISMS的联系与区别

等级保护作为信息安全保障的一项基本准则,其重点在于对信息系统进行分类分级保护,并且在管理和技术两个层面进行相关要求。ISMS则主要从安全管理角度考虑,从建立安全方针和目标出发,通过组织机构的各要素间的协调与配合实现这些方针和目标,从而实现体系的持续完善。此外,等级保护实施的依据是国家标准(如GB 17859-1999等),实施主体是具有国家认可的信息安全测评机构(如北京信息安全测评中心等),实施对象是具有信息系统等级要求的各政府机关;而ISMS实施的依据是国际标准(如ISO/IEC 27001:2005等),实施主体是各企业组织自身或具有安全服务资质安全公司,实施对象则大多是企业单位或公司。但无论是等级保护,还是ISMS,其最终目标是一致的,都是为了有效保障组织机构的信息安全[7]。

《信息安全技术信息系统安全等级保护基本要求》(GB/ T22239-2008)从技术和管理两个层面对各级信息系统进行了相关要求,技术层面涉及物理、网络、主机、应用、数据等五个方面,管理层面包括安全管理制度、安全管理机构、人员安全管理、系统安全管理、系统运维管理等五个方面,上述这些方面都与组织机构、制度、人员有着紧密的联系。《信息安全管理体系要求》(ISO/IEC27001:2005)从安全策略、信息安全组织、资产管理、人力资源安全等11个方面提出了安全控制要求,这11个方面也和组织机构、制度、人员有着密切联系。这些共同点实际上是信息安全管理思想从不同角度的具体体现。因此,在等级保护的基础上构建信息安全管理体系是对信息安全管理思想的融合和加强。

因此,本文提出了基于等级保护的信息安全管理体系(CPISMS),从安全管理组织机构、信息安全管理制度体系、安全人员三个方面指导组织机构在等级保护的要求下改进和完善自身的信息安全管理体系。

2 基于等级保护的信息安全管理体系(CP-ISMS)

2.1 体系构建思路

在组织机构的信息安全管理活动中,安全管理组织机构、信息安全管理制度体系和安全人员这三者之间的关系可概括如下:

安全管理组织机构是前提。作为信息安全工作的职能部门,安全管理制度体系的建立、安全人员日常工作的执行和监督以及信息系统的建设和运维都要在统一的组织机构框架下进行。没有组织机构,信息安全工作就如同一盘散沙,不仅缺乏凝聚力和号召力,而且没有方向性和针对性。

信息安全管理制度体系是核心。组织机构的信息安全工作始终要围绕制度体系进行,管理制度体系是一个层次型体系,一般可分为总体方针和安全策略、安全管理制度、操作程序和记录,该体系不仅指导安全人员执行日常的安全管理工作,也能够通过安全人员的反馈意见不断地完善组织机构的安全建设,这是一个持续改进的循环体系。

安全人员是关键。信息安全管理工作毕竟是依靠人来参与的工作,而且在信息系统的整个生命周期中,人的参与起着决定性的作用,安全管理归根结底是对人的管理,把握住了安全人员这一关键因素,组织机构的安全管理工作才能正常有序地进行。

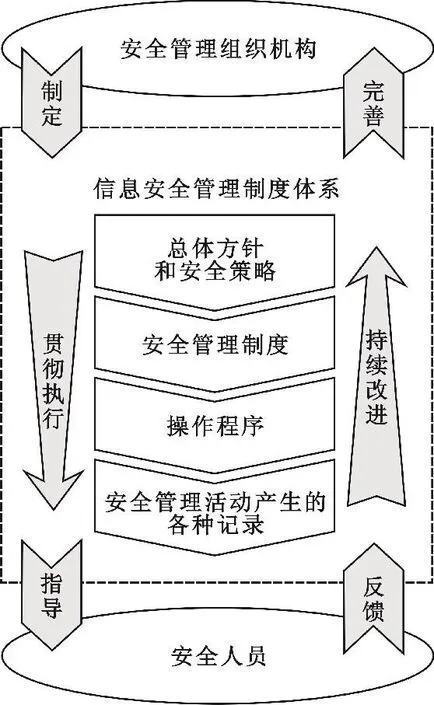

因此根据这三者之间的联系,CP-ISMS模型结构可构建如下:

图3 CP-ISMS模型

如图3所示,该体系有两个循环:一个是信息安全管理制度体系的循环,另一个则是三者之间的循环。信息安全管理制度体系的四部分至上而下是一个贯彻执行的过程,上一层文件指引下一层文件的实施;反过来,下一层文件会在安全管理活动中验证该文件的合理性和适用性,根据实际反馈的结果自下而上地进行动态调整。体系中的三者之间是一个制定-指导-反馈-完善(MGFI,即Make-Guide-Feedback-Improve)的循环过程。MGFI循环过程可概括如下:

制定(Make):不能单纯地理解为“制定”的表面意思,而是制定、评审和修订的总称,是安全管理组织最基本的职能;

指导(Guide):既是指导,也是约束,是信息安全管理制度体系与安全人员最直接的关系,并且制度体系的每一层文件都具有指导性;

反馈(Feedback):既有正面反馈,也有负面反馈,是安全人员反作用于信息安全管理制度体系,并且检验制度体系是否合理和适用的最直接体现,也是信息安全管理制度体系动态调整的关键;

完善(Improve):是在安全人员反馈结果的基础上,制度体系反作用于安全管理组织机构的具体体现,也是组织机构信息安全管理体系不断改进、持久完善的根本保证。

CP-ISMS的双循环结构不仅符合信息安全等级保护持续改进、不断完善的宗旨,也使得组织机构的信息安全管理体系具有很好的适用性和健壮性。

接下来3.2-3.4节将分别介绍安全管理组织、信息安全管理制度体系和安全人员的详细构成以及它们对信息安全管理活动所起到的作用。

2.2 安全管理组织机构

一个组织首先要明确组织内各部门的职能和各岗位人员的职责,才能统一有序地开展信息安全工作。在企业、事业单位或政府机关,信息安全工作的职能部门虽各不相同,但都有着相似的组成架构:

图4 一种典型的信息安全管理组织机构框架

以政府机关为例,信息安全工作的最高领导机构为信息安全工作领导小组(如图4所示),小组的最高领导由单位主管领导委任或授权,小组成员是信息安全工作的主要领导者。小组下设各处室负责人,如信息中心,一般是由安全主管负责信息安全工作的协调和统筹,安全主管下设安全管理各个方面的负责人岗位,是信息安全工作的主要执行者。

2.3 信息安全管理制度体系

根据《信息安全技术信息系统安全等级保护基本要求》(GB/T22239)中的管理要求项,可将安全管理制度、安全管理机构、人员安全管理、系统建设管理和系统运维管理等五个部分所涉及的制度、规程和记录梳理成一个比较完备的制度体系,其体系框架可用金字塔型结构呈现:

图5 信息安全管理制度体系金字塔型结构

如图5所示,金字塔型结构各层次内容可概括如下:

1)总体方针和安全策略:是组织机构信息安全工作提纲挈领的文件,阐明了组织机构信息安全工作的总体目标、范围、原则和安全框架等;

2)安全管理制度:是组织机构针对安全管理活动中的各类管理内容建立的安全管理制度,如机房管理制度等,是规范各岗位人员进行安全管理活动最基本的拘束力文件;

3)操作程序:包含操作规程、运维手册、作业指导书以及各种审批程序、运维程序、应急处置流程等,是各岗位人员进行安全管理活动的指导性文件;

4)安全管理活动产生的各种记录:包含制度的评审和修订记录、人员培训记录、会议纪要、运行维护记录、系统建设方案、验收报告、应急演练记录等,是各岗位人员规范执行各项管理制度或规程的证明性文件。

信息安全管理制度体系是组织机构进行安全管理活动的指导性文件体系,是规范和约束安全人员从事信息安全工作的根本准则。

2.4 安全人员

在组织机构中所有从事信息安全工作的人员都可称为安全人员,安全人员又可以细化为管理者和执行者。在本文3.2节提到了信息安全管理组织机构中管理者和执行者的角色,因此可将组织机构的各岗位人员划分为管理层和执行层:管理层负责方针和制度的制定和评审、安全管理活动的领导和监督,保证安全管理活动能够正常有序进行;执行层负责规范执行各项安全管理制度和规程、反馈管理制度和规程在实际工作中的优缺点,并帮助管理者持续改进管理制度体系。

管理层和执行层其实并没有明显的界线,比如制度的评审和修订本身也是在执行管理制度中的相关规定,从某种意义上讲,管理者其实也是执行者,执行者反过来会作用于管理者,安全管理活动是管理者和执行者共同参与的活动,同属安全人员,二者缺一不可,是紧密联系的统一体。

作为CP-ISMS的三要素,安全管理组织机构、信息安全管理制度体系和安全人员这三者在扮演各自角色的同时,也紧密配合,共同指引和保障组织机构的信息安全管理工作。

3 CP-ISMS在风险评估中的应用

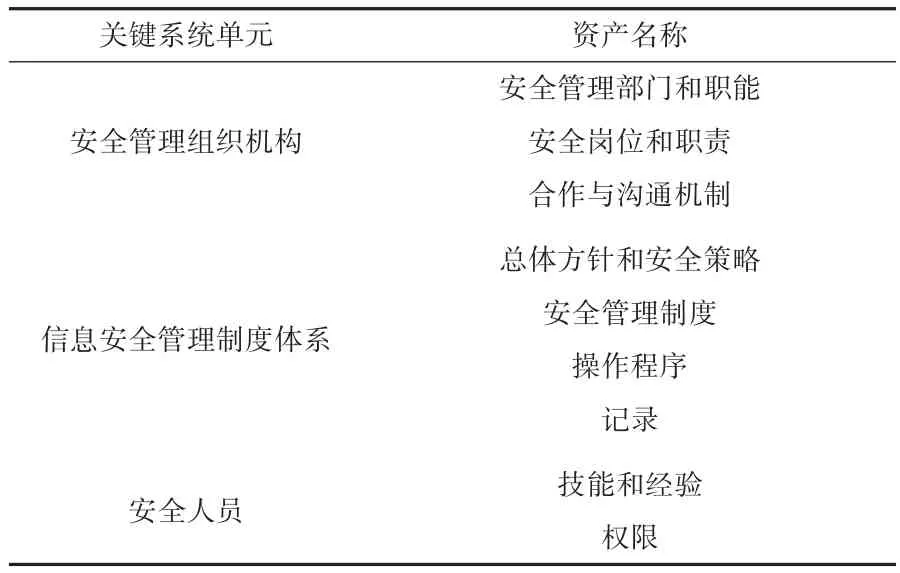

风险评估是组织机构科学地量化信息系统面临的安全威胁、检验自身信息安全管理活动是否规范到位的重要手段。作为组织机构信息安全活动的重要组成部分,可将CP-ISMS应用于风险评估工作中,其三要素可作为风险评估中资产识别过程的关键系统单元,根据《信息安全技术信息系统安全等级保护基本要求》(GB/T22239)中安全管理要求项的内容,以及三要素与技术要求项的关系,可将各单元涉及到的资产细化形成表1。

如表1所示,安全管理组织机构可分为安全管理部门和职能、安全岗位和职责、合作与沟通机制;信息安全管理制度体系可分为总体方针和安全策略、安全管理制度、操作程序和记录;安全人员可分为技能和经验、权限。与信息系统具体的实物资产不同,这些细化的资产除纸质的文档制度与记录以外,大部分为无形资产,而这些无形资产恰恰是组织机构最为宝贵的财富。在现有的风险评估相关文献中涉及到的绝大部分资产为实物可具体化的设备或建筑,缺乏对无形资产的分类与识别,DISMS模型可以为风险评估在无形资产中的应用提供很好的参考价值。

表1 CP-ISMS关键系统单元与对应资产名称

如表1所示,安全管理组织机构可分为安全管理部门和职能、安全岗位和职责、合作与沟通机制;信息安全管理制度体系可分为总体方针和安全策略、安全管理制度、操作程序和记录;安全人员可分为技能和经验、权限。与信息系统具体的实物资产不同,这些细化的资产除纸质的文档制度与记录以外,大部分为无形资产,而这些无形资产恰恰是组织机构最为宝贵的财富。在现有的风险评估相关文献中涉及到的绝大部分资产为实物可具体化的设备或建筑,缺乏对无形资产的分类与识别,DISMS模型可以为风险评估在无形资产中的应用提供很好的参考价值。

对于CP-ISMS涉及的无形资产的梳理和赋值,由于篇幅有限,本文不再赘述。

4 结语

本文提出的基于等级保护的信息安全管理体系着重从安全管理组织、信息安全管理制度体系以及安全人员三个方面分析和讨论了组织机构如何完善和改进自身的信息安全工作,阐述了三者的重要性及其之间的紧密联系,具有普遍的适用性和指导意义,并且对组织机构的风险评估工作提出了新的思路和想法,具有很好的参考价值。建立健全信息安全管理体系是组织机构需要持续推进的工作,是一个复杂而又庞大的系统性工程,组织机构不仅要完善内部建设,同时也要预防变幻莫测的外部环境,如何提高信息安全管理体系的健壮性和适用性,是值得每一个组织机构反复深思和探讨的问题。

[1] ISO/IEC 27001:2005 Information technology-Security techniques-Information security management systems-Requirements[S].2007.

[2] 公安部.GB17859-1999.计算机信息系统安全等级划分准则[S].中国:公安部,1999.

[3] 程秀权.信息安全管理体系建设研究[J].电信网技术,2007,9:8-12.

[4] 公安部.GB/T 22080-2008.信息安全管理体系要求[S].中国:公安部,2008.

[5] 公安部.GB/T 22081-2008.信息安全管理实用规则[S].中国:公安部,2008

[6] 公安部.GB/T 22239-2008.信息系统安全等级保护基本要求[S].中国:公安部,2008.

[7] 王亚东,吕丽萍,汤永利等.信息安全管理体系与等级保护的关系研究[J].北京电子科技学院学报,2012,20(2): 26-31.

Infosec M anagement System based on Classified Protection

GAO Lei,LIChen-yang,ZHAO Zhang-jie

(Beijing Information Security Test and Evaluation Center,Beijing 100101,China)

The construction of ISMS(Information Security Management System)is an importantmeans for institutional organizations to improve their infosec level.In recent years,with the in-depth development of infosec classified protection,the fusion of ISMS and classified protection gradually becomes the hotspotof research.This paper proposes an architectural constructionmethod of ISMSbased on classified protection,analyzes and describes how to continuously improve and perfect ISMS by institutional organizations under the requirements of classified protection.In addition,aming at the risk assessmentof institutional organizations,new ideas and concepts are also presented.

classified protection;infosec;infosecmanagement system;risk assessment

TP393

A

1009-8054(2015)05-0095-04

高 磊(1987—),男,硕士,工程师,主要研究方向为信息安全管理;

2014-10-13

李晨旸(1984—),女,硕士,工程师,主要研究方向为信息安全测试评估;

赵章界(1976—),男,博士,高级工程师,主要研究方向为新技术信息安全、信息安全风险评估。■