银行数据中心运维安全审计实践探析

2015-08-07袁慧萍董贞良

袁慧萍, 董贞良

(中国人民银行金融信息中心,北京 100800)

银行数据中心运维安全审计实践探析

袁慧萍, 董贞良

(中国人民银行金融信息中心,北京 100800)

随着银行业务对信息技术依赖程度不断加深,银行数据中心运维系统数量不断增加,运维人员日趋复杂,急需不断完善银行数据中心信息安全保障体系,加强运维操作风险防范。构建运维安全审计体系可有效加强内部控制、实现合规运维和精细化安全管理。本文结合作者所在单位工作实践分析了数据中心应用运维审计系统的目标,交流了推进运维审计的工作体会,提出了运维审计系统和其他安全系统综合运用等现实思考。

信息技术审计;操作风险;银行信息安全保障

0 引言

随着金融业务对信息技术依赖程度的不断加深,全面支撑业务或办公处理的网络信息系统数量不断扩大、规模急剧增长、架构日趋成熟、交易急剧扩张,急需进一步健全银行数据中心信息安全保障体系。与此同时,信息系统运维人员的构成日趋复杂,既有内部员工承担的一线、二线运维任务,也有技术服务提供商提供的三线支持服务以及上线、应急、调试等服务,科学开展合规运维审计成为名副其实的管理难题。

1 传统运维模式面临的挑战

过去,大多系统管理员的传统运维习惯可能是自己动手在面积不大的数据中心机房内直接进行必要的服务器配置、备份、变更、维修等操作。而今,数据中心机房动辄超过一万平方米,完全依靠内部员工完成所有运维操作成为一件困难的事,直接在机房完成所有运维操作也变得越来越不科学。传统运维模式面临的主要挑战是:

1.1 账号管理不清晰及缺乏身份认证

数据中心运维着大量的网络设备、主机系统和应用系统,可能分属不同的运行部门,有时会出现同一个人员使用多个账号或者多个人员使用同一账号的情况,使得整个运维过程的不确定因素增多,应急、问题排查中无法准确定位到人,事后责任不清,存在较大隐患。

1.2 授权管理相对薄弱

权限管理是信息安全领域中一个重要的原则,在实际信息系统运维中,让每个运维人员在自己权限范围内开展运维操作关乎运维安全核心底线。传统运维模式存在部分授权不明晰甚至没有严格授权机制的问题,可能会使得部分人员登录了超过自己权限的服务器或者在登录的服务器上开展违规操作等,导致不可控风险。

1.3 运维操作无过程审计

各个系统分别运行、维护和管理,尽管基本都记录日志,但是系统本身的日志不能最终具体定位到操作人员,此外,各个系统的日志记录粒度也不同。例如:在Unix系统中,用户在服务器上的操作有一个历史命令记录文件,但是root用户不仅能够修改自己的历史记录,还可以修改他人的历史记录,系统本身的历史记录文件已变得不可信。因此,需要专门的操作行为审计记录,查看运维人员究竟做过什么,防范操作风险。

1.4 对第三方人员的操作缺乏有效控制

随着运维工作量的不断扩大和使用的设备品牌不断繁多,不可避免地会有第三方技术服务提供商人员对其产品进行定期巡检等日常运维操作,如何控制第三方人员的操作风险、监控其操作行为、审计其操作记录也成为亟待解决的问题。

综上,传统运维模式中面临事前身份不明确、授权不清晰,事中操作不透明、过程不可控,事后操作无法审计、问责追究不明确等现实问题,对7∗24高可用性运维要求的银行信息系统形成巨大挑战,急需建设运维安全审计系统。

2 运维安全审计的基本目标

聚焦传统运维短板,运维安全审计成为银行数据中心实现以下安全管理的便捷途径:

2.1 加强内控

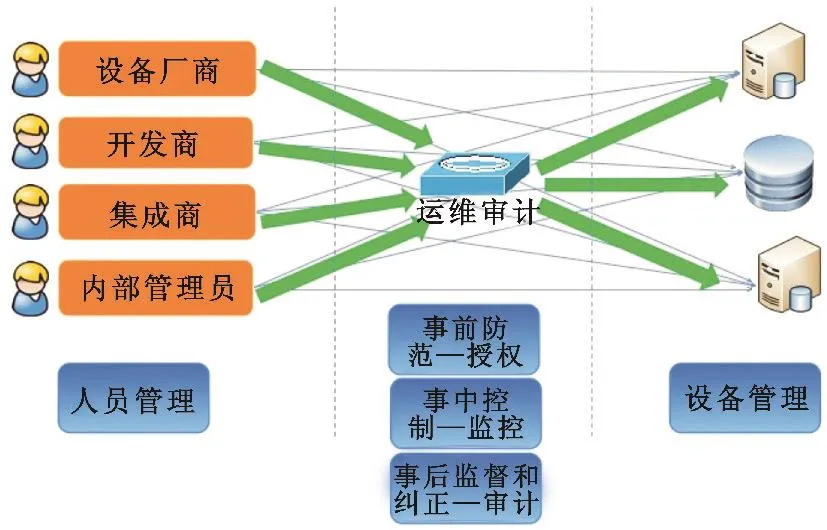

运维安全审计系统(堡垒机)可以针对用户核心资产的运维操作实施审计。基本设计思路是:以操作为核心,从操作层入手,实现对人、设备、操作的统一管理,做到事前防范、事中控制、事后监督和纠正,从而帮助用户最小化人为操作风险[1]。通过堡垒机切断访问操作终端和运维资源的直接访问,采用与传统运维协议匹配的代理方式,接管运维终端对运维资源的访问,运维终端对运维资源的访问均需要通过堡垒机开展。通过记录或重放关键行为轨迹,探索操作意图,集全局实时监控与敏感过程回放等功能特点,有效解决信息系统运维操作合规性问题。

图1 运维审计示意图

2.2 合规运维

新巴塞尔协议提出“操作风险”理念,ISO/IEC 27001要求“组织必须记录系统管理和维护人员的操作行为”[2],《金融行业信息系统安全等级保护指引》对等级保护三级以上(含)信息系统提出明确的安全审计要求,“审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户;审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用、账号的分配、创建与变更、审计策略的调整、审计系统功能的关闭与启动等系统内重要的安全相关事件等”[3]。数据中心运维安全审计系统主要参考等级保护三级有关规定如下表所示:

表1 等级保护三级审计要求表

2.3 落实实名制、双因子认证要求

不少老旧信息系统很难直接改造支持实名制账号运维、双因子认证等,通过壁垒主机则可以统一认证入口、兼容多种访问协议,落实实名制、双因子认证的合规要求。

2.4 整合管理流程

通过运维安全审计系统,实现了以统一身份管理为基础、以访问控制管理为手段,以权限管理为核心,以操作行为审计为保障,从而帮助我们整合安全控制全过程,实现全流程、精细化安全管理[4]。

图2 运维安全审计全流程管理示意图

3 运维安全审计系统实施的几点体会

构建运维安全审计体系,绝不仅仅是采购一个安全产品,也不是既有安全基础设施的简单堆砌,而是结合运维风险控制要求和安全管理需求不断探索完善。部署应用运维安全审计系统只是走完万里长征的第一步。我们在实施中的主要体会是:

3.1 协调比技术难

强运维审计可能会招致被审计部门的抵触,需要高层重视和驱动,需要加强跨部门沟通,扭转审计目标为运维服务,需要强调运维审计在澄清运维操作正确性方面的作用,引导用户和用户部门自觉自愿纳入审计轨道。

3.2 量身定做

考虑到数据中心多个运维部门协同工作特点,我们提出集中管理、多级授权的理念,在方便运维部门添加运维资源的同时加强集中审计展现;结合人民银行公钥基础设施数字证书认证平台特点统一认证模式,设置双因子认证开关,而不是一味跟着厂商技术条线去走;结合运维需求,提出中文用户名展现、IP与主机名对应替换,实现设备、用户、权限多对多映射管理;结合网管3A认证平台,实现协同认证管理;结合运维部门特殊的系统运维关键操作记录输出要求,定制记录模板,方便录入和导出。

3.3 精细管理

运维安全审计系统上线的同时,发布相关管理制度界定和约束各方职责,让运维安全审计走向制度约束的轨道;定期发布审计报告,梳理审计运行状态,分析可能的运维风险苗头,发布相关预警信息。重点提升堡垒主机自身高可用性,加强运维状态监控。

3.4 慎防绕行

从推广应用规律和稳定运行方面考虑,我们采取了“两步走”审计防绕行策略,在系统建设初期没有选择固定路由的方式阻断绕行运维操作,而是通过管理制度的宣贯达到替代目的;后期将实施壁垒主机路由限制策略,需要设置“逃生置”管理客户端。

3.5 以人为本

坚持“不改变或少改变应用系统”原则,采用全透明部署理念,采用B/S架构代替客户端代理模式提供服务,减少对运维部门的干扰;统一审计记录格式和报警说明,将繁琐复杂的审计进行可视化展现,使IT审计不再依赖专家的逆向推演;审计记录和回放记录为事后取证服务,同步引入类似Auditscript功能指针,方便地在事中进行快速定位,减少遗漏可疑或威胁操作的可能性。

3.6 多网趋同

不论内网、外网还是专网,都有审计相关需求,从管理员操作的便利性和定制化开发的时间要求等综合考虑,多网审计趋同是现实需求。

3.7 属地限制

运维安全审计实现对运维人员、运维资源的合规审计,应该和运维部门的管理责权挂钩,不包办、不干预其他部门的审计活动。

3.8 加强通报

一份审计报告不仅只反映运维安全审计系统运行状态、用户使用情况等统计信息,更需要通过多个维度钻取挖掘运维风险信息,辅以跨平台日志的关联分析,避免绕行运维访问,及时进行预警通报。

3.9 持续改进

运维安全审计是一项长期工作,一旦基本配置测试好,最好先快速普及推广以便尽早落实运维审计目标;经过一段时间运维后,开始进一步优化,增加复杂双因子认证、增加防绕行技术壁垒。

4 提升审计效果的进一步思考

为提升运维安全审计效果,全面提高信息系统安全运维保障水平,我们将进一步挖掘运维安全审计系统的潜力,尝试与其他安全防护系统联动应用,两个典型的思考如下:

4.1 与IDS、日志审计系统联动

通过新增IDS系统报警策略,筛查通过Telnet、SSH等协议直连服务器事件的报警日志,将结果自动发送至日志审计平台。通过堡垒机与日志审计平台进行必要的关联,定期发布预警通报以减少“绕行堡垒机行为”。

4.2 与安全配置核查系统联动

通过堡垒机授权配置安全核查系统,允许授权用户登录运维资源设备,依据数据中心操作系统、数据库、网络设备安全配置规范,实施在线核查,通过堡垒机和安全配置核查联动实现系统配置变更的闭环管理和全过程审计。安全管理员一旦发现系统配置异常,可通过堡垒机进行定位,辅以通报、督促整改。安全配置完善的整改过程也是一类配置变更,其实又可通过堡垒机进行全程跟踪审计,直至信息系统的全部配置符合安全配置规范的要求。

4 结语

一个良好的运维安全审计体系的建立对于银行业机构数据中心切实防范操作风险、提高合规运维水平和信息安全保障能力具有重要现实意义。运维安全审计体系发挥作用需要管理层、运维人员、运维安全审计员的共同努力。运维安全审计体系与其他安全类信息系统的综合使用将有助于提高信息安全精细化管理水平,需要在实践中继续探索完善。

[1] 信息系统审计和控制联合会(ISACA).COBIT5,Control Objectives for Information and Related Technology Fifth Edition [S].ISACA,2013.

[2] 国际标准化组织(ISO).ISO/IEC 27001:2013,Information Technology—Security Techniques—Information Security Management Systems—Requirements[S].ISO,2013.

[3] 金融标准化技术委员会.JR/0071-2012,金融行业信息系统信息安全等级保护实施指引[S].中国人民银行,2012.

[4] 黄作明.信息系统审计[M].胡记兵余小兵.东北财经大学出版社,2012.

Discussion on System Operation and M aintenance Security Audit in Banking Data Center

YUAN Hui-ping,DONG Zhenliang

(Financial Information Center,People′s Bank of China,Beijing 100800,China)

With the incrasing reliance of banking businesses on information technology,the number of operation-and-maintenance systems in banking data center grows steadily and the composition ofoperation-and-maintenance personnelbecomes increasingly complicated.In light of this,the enhancementof infosec assurance system and the operation-and-maintenance risk prevention of bank data center are indispensable.Therefore,the construction of operation-and-maintenance security audit system could effectively strengthen the inner control and realize normal operation-and-maintenance and refined information management.Combined with the working practice,the object aim of operation-and-maintenance security audit system in data center is analyzed,the understanding in promoting the work of operation and maintenance audit system discussed,and realistic consideration on comprehensive application between operation and maintenance audit system and other security systems also presented.

information technology audit;operating risk;information security assurance of banks

TP39

A

1009-8054(2015)04-0093-03

袁慧萍(1969—),女,博士,高级工程师,CISP,主要研究方向为网络安全、信息安全、涉密管理、信息技术审计;

2014-12-20

董贞良(1983—),女,硕士,高级工程师,主要研究方向为网络安全、信息安全、信息技术审计、操作风险管理。■