计算机密码学应用和数据安全性探讨

2015-07-21王冰

王冰

摘要:随着我国经济高速发展,我国的网络技术也得到极快的发展,网络技术的发展为人们的生活和工作带来了极大的便利,但是也因为网络的发达使得人们面临的网络威胁日益增大,为了确保网络数据安全性,目前市场出现了各类的防火墙技术、入侵检测技术、网络隔离技术、病毒预防技术等,这些技术对于保证网络安全以及数据安全有重要的作用,但是本文主要探讨计算机密码学的应用对于数据安全性的保障,以为相关人士提供借鉴。

关键词:网络技术;网络威胁;密码学;数据安全

前言

在计算机的应用过程中,密码技术一直是运用的极为广泛的技术之一,它能够快速的识别人员的身份,防止他人非法操作和数据的窃取,从而保障个人或企业的数据信息安全,正因为其作用极为明显,使得密码相关技术在当前的计算机应用过程中占据着极其重要的位置。为此有必要对密码相关技术和学问进行分析,以更深层次的挖掘出计算机密码学和数据安全之间的关系。

一、数据安全发展现状

数据对于个人和企业来说尤为重要,它是个人的历史记录,是企业的核心财富,更是人类进步的证明,它是由广大人们创造和劳动得出,具有极大的价值,数据之间的交互和传递通常都是利用网络来实现,如数据的收集,数据的处理等,这些数据能够极大的方便人们生活和工作,但是也由于网络本身存在的风险,使得数据交互和传递也面临着极大的风险,数据泄露以及数据被窃取事件更是每天都在上演。

在数据的收集、整理和处理过程中维护好数据的安全是一项最为基本的工作,加强数据安全保障工作能够有效的防止计算机中数据被窃取、更换以及毁灭。目前的数据安全体系能够分出数据秘密性和真实性,也与数值整体特性有极大的关系,为了保证数据的安全性,对综合网络架构下的管控途径也需要完全的接纳。

二、密码学架构中的数据安全性探究

(一)常用加密路径

所谓的常用的加密路径很多人员都将其看成是一种带有对称性的特有加密算法,这种算法具有两个突出的动作,一是在加密结构当中进行换位,二是换位时的替换动作是特有的,就如数据加密标准,作为一种密钥加密块算法,采用常用的加密路径能够提高加密速率,所以常用加密路径受到了很多人的青睐,但是这种路径也有一些缺陷,如密钥分发这一流程的安全性维护工作较难开展,无法很好的保证这部分的安全。

除了对称性的加密算法,也有非对称性加密算法,其中的公开密钥结构下的加密算法就是一种非对称加密算法。企业在日常生产经营过程中产生的现有数据通常都是存储在公共计算机中,所有为了保障这部分的数据安全性就有必要接纳密钥。

(二)新型加密路径

目前的新型加密算法有很多,如混合密码体系、量子密码体系、DNA架构下的密码算法等。混合密码体系将常用加密路径算法和公钥算法进行了整合,以整合的算法对单位的加密文件进行整理和保护,以保证加密文件中的数据信息安全,可以简单的说混合密码体系就是接纳公钥并向对方发送对称密码,采用整合加密体系的优势在于提高了加密的速率,解决了密钥分发带来的安全隐患。

三、密码学的应用实例

目前密码学主要的应用有以下三个方面,分别是数据保护、验证服务和数字签名,以下我们就用一个简单的实例来探讨数字签名的实际应用情况。

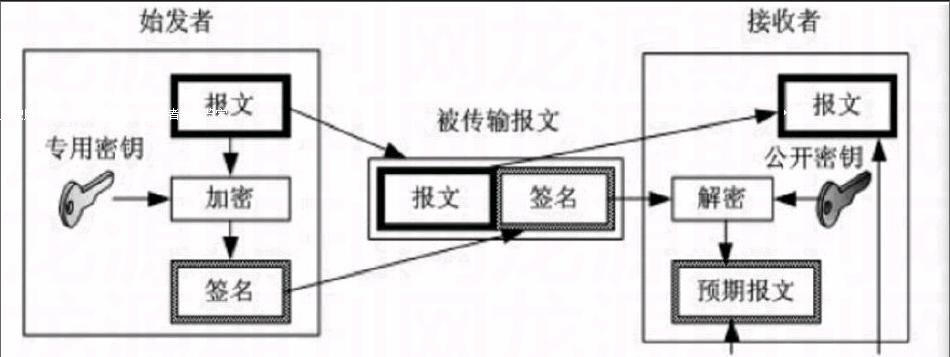

朋友A向异地朋友B借款1万元,B为了确定A的身份并想真实的反应双方存在的借款行为,希望A能够提供一个数字借条,其实现的过程如下,首先从数字角度来看,A拥有的标志自己身份信息的有指纹和签名密钥,指纹验证其难度较大,因此从签名密钥角度来实现,其实现的流程图如图1所示:

图1 数字签名流程图

从上图可以得知,A的专用密钥为A所私有,也是A唯一知晓并标识其身份的元素,因此利用A专有的密钥对借条报文进行加密并签字具有唯一性,所以该签名报文足够显示是A真实有效身份,当报文传输给B后,B通过公开的密钥解密后得到借款报文,当B得到的预期报文和A发送的报文信息一致时则A的签名则真实有效并通过,即借条生效。

该数字签名方案就相当于纸质书信签名一样,即保证了该借条是A所写,并具唯一性,A无论如何也无法抵赖,这种密钥加密的方式即可以保证借条的真实性也可以保证借条信息的安全性。

四、未来密码学架构的发展

随着网络技术的发展,由于近年来网络技术的形式和手段发生了较大的变化,密码解析的能力也不断提升,并且这些技术也将会随着社会的发展而发展,所以使得相关单位对计算机中的数据和信息的安全需求进一步的提升,在这种大环境下,怎样满足越来越高的数据信息安全需求,怎样摸索出更安全、更具特色的密码路径成为当前密码学的重要课题。

五、结束语

随着计算机网络技术的发展,网络攻击的手段和形式越来越多,也越来越隐蔽,使得人们越来越关注的信息数据的安全,计算机密码学也逐渐的被世人所认可和使用,密码学安全框架是一种保障数据安全的重要架构,架构中所采用的特有密码保护技术需要跟随时代的发展而完善,从而形成新的、特有的、实用的动态密码安全体系,进一步的保证单位的数据安全。

参考文献:

[1] 邓绍江,李传东.混沌理论及其在密码学的应用[J].重庆建筑大学学报,2003,25(5):123-127.

[2] 钱文彬.简述密码学在计算机系统安全中的运用[J].计算机光盘软件与应用,2012,(9):138-138.

[3] 傅晓霞.计算机系统安全密码学[J].价值工程,2011,30(32):154.

[4] 刘峰.密码学在计算机系统安全中的运用[J].计算机光盘软件与应用,2014,(4):184-185.