基于用户卡的移动认证技术方案与应用

2015-07-11张荣黎艳郭建昌

张荣,黎艳,郭建昌

(中国电信股份有限公司广州研究院,广东 广州 510630)

1 市场期待可信的认证方案

互联网发展至今,各种安全事件层出不穷。近年来,携程网安全支付日志存在漏洞、众多酒店客户数据泄露、12306账号泄露、山寨网银与山寨微信客户端、敲诈者病毒、危险Wi-Fi等一系列的不安全事件导致大量用户账号、身份信息、银行卡信息泄露。据2014年互联网安全研究报告统计,2014年2月与2012年2月相比,手机病毒的数量翻倍,且主要分布在支付、流量消耗和隐私泄露方面。互联网/移动互联网 领域需要可靠的授权机制。

当前,应用日益丰富,涉及到交易、隐私、保密等,认证安全要求也逐渐提高。应用主要采用“用户名+密码”的登录认证方式,同时也出现了短信验证码、硬键盘动态口令、IMSI反查等诸多认证方法。但是这些方法仍存在一些问题,具体如表1所示。账号密码的认证方式记忆困难且容易被破解盗用;短信下发验证码的方式,存在被拦截、被窃取的可能且忙时响应速度慢。IMSI反查等是与网络结合的认证方式,但仍难以满足大量用户对快速、准确的身份识别与交易安全性的要求。基于硬件的PKI认证,安全性高,但是每一种应用必须一个U盾,携带不方便。

表1 主要互联网应用认证技术及应用情况

综上所述,无论是互联网/移动互联网用户还是CP/SP都期待安全可信、灵活便捷的认证方案。

2 基于用户卡的移动互联网认证技术成 为趋势

2012年,以Google、Microsoft、PayPal、阿里巴巴、RSA为代表的100多个互联网公司联合成立FIDO(Fast Identity Online,线上快速身份验证)联盟,基于移动通信、本地生物特征、用户卡、SD卡等手段发展强身份认证技术,并提出“消灭密码”的目标。2014年2月,FIDO发布了FIDO协议的技术规范草案。NokNok、阿里巴巴、Google等互联网商都在着手采用FIDO方案进行无帐号密码的安全认证。

GSMA 在2013 年末规划了以移动身份标识(Mobile Identity)为基础的个人数据(Personal Data)作为未来通信数字化四个主要方向之一,并在参考GP、FIDO等成果的基础上提出重点发展基于用户卡的移动认证技术,计划在全球运营商中推出Mobile Connect认证服务。基于用户卡的移动认证技术成为运营商部署移动认证服务的首选。

2014年10月初,Orange宣布其云存储业务、移动银行等移动互联网业务将支持Mobile Connect(MC)认证。其在法国已经完成了B2B、自有业务、公众互联网业务的商业验证、业务架构设计、用户流程设计、SIM-Applet设计与开发等。预计在2015年第1季度进行MC业务商业发布。

Telefonica在英国、西班牙和德国刚发起MC项目。预计2015年与西班牙银行合作在西班牙先进行MC业务的beta发布。

Vodafone在多个国家开展了MC相关工作:在德国与多个运营商合作,进行了小规模的卡上ID应用的部署;在意大利尝试NFC SIM卡的相关方案;在西班牙与三大银行谈合作签署MNO。

国内三大运营商都积极参与了GSMA推动MC的技术与市场工作。中国移动、中国电信都已经积极研发试验相关卡应用认证业务系统,中国联通也正在进行相关技术跟踪并计划着手试验系统研发。

3 基于用户卡的移动认证技术方案与主 要流程

图1为基于用户卡的移动认证技术方案总体架构。该方案主要由认证请求获取方式、本地认证方式与在线认证方式组成,其中基于用户卡的在线认证方式是本方案的核心。

图1 基于用户卡的移动认证方案总体架构

认证请求获取方式指将认证请求信息传递给负责认证的移动终端或者用户卡应用。手机上使用应用客户端时,则由应用客户端直接或通过认证服务器将认证请求传递给用户卡上的认证应用Applet。而电脑上的应用需要使用手机进行卡应用认证时,可以通过应用客户端或者专用认证客户端扫描二维码的方式,将认证请求信息传递到手机,进而直接或间接交给卡上认证应用。

本地认证是指在移动手机本地完成的认证,可以由用户灵活地设置采用何种方式,如免本地认证、本地个人码、指纹等。用户设置的本地认证方式只存在智能手机的用户卡中,不向外传递,保证了本地认证验证方式的安全性。

在线认证是指需要本地与服务器配合完成身份校验,身份校验信息要经过网络传递的认证方法。本方案中的在线认证系统主要由认证卡应用、安全通道与认证服务器组成。认证卡应用存储认证信息与认证运算逻辑,接收到认证请求后根据约定认证方法生成认证身份码,然后通过安全通道送至服务器进行验证。认证服务器负责提供认证身份码的验证、认证授权、云端能力开放、安全策略与规则等。安全通道主要包括OTA通道与Open Mobile API机卡通道。OMA通道传输速率可达230kbps,可以用于大量数据的传送,而OTA短信每条限制140个字节,90%的OTA时延在30s以内,仅适用于少量信息的传送。

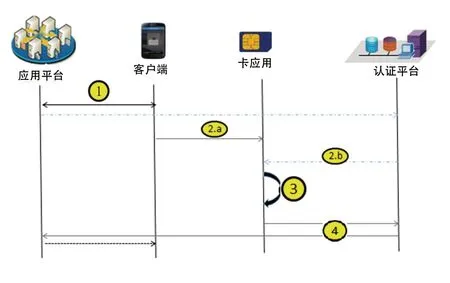

卡应用通过预装或者TSM平台下载至用户卡中,完成必要的信息同步(如OTP种子同步、会话密钥同步、PKI密钥对的生成等)与应用绑定后,可以开始进行业务认证。图2概述地说明了基于用户卡的移动认证流程。

(1)客户端发起认证请求,如果采用OMA安全通道,则由应用平台返回认证请求序列号等相关的认证请求信息;如果采用OTA安全通道,则将应用认证请求信息发送至认证平台。

图2 基于用户卡的移动认证流程示意图

(2)认证请求经安全通道传递至卡应用。如果采用OMA通道,则直接从客户端发至卡应用(2.a)。如果采用OTA通道,则认证平台将认证请求信息以OTA短信形式发送至卡应用(2.b)。

(3)卡应用选择请求的相应认证方法进行运算,产生认证码。

(4)认证码经OMA或者OTA通道交由认证平台,经认证平台验算后,将认证结果返回应用。

基于用户卡的移动认证方案的安全性主要体现在以下几个方面:

(1)卡的安全性。4G多功能用户卡具备安全保护芯片,同时支持RSA加解密算法的协处理器,配合手机终端上的GP AC(Access Control)安全访问控制机制,使用户卡具备了CC EAL5+安全级别。任何应用要访问卡必须符合安全访问规则,由此对卡内信息和算法提供了当前最高等级的安全防护。

(2)通道的安全性。OMA安全通道只有符合安全规则的应用才可以打开;OTA短信是由服务器送至卡上,使用会话密钥对传送内容加密,难以被终端应用截获。这2类通道的访问权限都严格掌握在运营商手中,保证了通道传送的安全性。

(3)算法的安全性。使用存储在卡内的独特的静态卡信息以及其他动态信息,通过现有先进ORCA或RSA等算法生成认证码或使用基于PKI的非对称密钥算法。可根据应用安全等级要求,采用相应的算法。基于PKI的签名认证是目前安全等级最好的一种算法,广泛应用于银行业务中。

图3 云应用登录示例

4 应用示例

基于用户卡的移动认证可用于互联网/移动互联网应用登陆、交易支付、办公签名等场景。

如图3所示,用户设置天翼云使用本方案进行登录认证后,当用户登录时,只需要点击登录按钮,就会自动完成卡应用认证,认证通过后进入云应用。过程中不需要用户介入,简单方便却难以被盗用。

图4 使用PKI签名算法进行银行交易或电子政务应用场景

图4为使用基于用户卡的移动认证进行银行交易或电子政务。由于这2类应用安全要求都很高,采用了基于PKI数字签名的认证算法。用户在PC上进行购物,付款时应用将付款信息生成二维码。手机客户端扫描二维码后,获取交易认证请求信息。此为高安全等级应用,需要用户输入个人密码进行本地验证,以确认交易认证请求。本地验证通过后,客户端将用户请求通过机卡通道传送到卡应用,自动生成身份认证码后传回客户端,并由客户端经数据连接传送到应用平台再转至认证平台。认证平台对身份认证码进行验证后,将结果传回应用平台,电脑上显示交易结果。

5 运营商的机遇与挑战

目前,运营商处于发展基于用户卡的移动认证的有利时机。传统的“用户名+密码”的认证手段已经不能满足移动互联网应用发展的需要,大量应用使用短信下发验证码来辅助确认用户身份。安卓市场和苹果APP Store下载量前十名的应用中,大部分正在采用手机号码作为主要认证方式。基于手机以及相关码号信息的认证方式已经成为趋势。这为运营商择机推出基于自身优势的移动认证技术创造了良好的市场条件。另一方面,多功能通用用户卡的存储能力、运算能力、开放性都有了质的飞越,并能够通过安全的机卡通道与终端上的应用交互,辅以TSM的业务管理,有能力做到“计算安全、存储安全、通道安全、流程安全”,为向移动互联网应用提供安全、便捷、独特的基于用户卡的融合认证技术与服务提供了良好的技术基础。

同时,eSIM技术的出现,打破了运营商“发卡方”的垄断地位,为运营商的移动认证业务带来了挑战。运营商应抓住实体发卡的机会窗口,加快基于用户卡的移动互联网融合认证技术发展、市场推广、能力开放,为更多的移动互联网应用与用户提供安全、便捷、有运营商特点的移动融合认证技术,这将有利于推动传统电信能力的互联网化、有利于推动移动互联网应用的规模发展及健康有序发展。

[1] 金山毒霸安全中心. 2014上半年互联网安全研究报告[R]. 2014.

[2] 美通社. 领先的移动运营商推出Mobile Connect计划[EB/OL]. (2014-02-25). http://www.prnasia.com/story/93352-1.shtml.

[3] 张霖. FIDO联盟公布“无密码强认证”安全协议技术草案[EB/OL]. (2014-02-13). http://www.ctocio.com/ccnews/14839.html.

[4] Fido Alliance. Specifications Overview [EB/OL]. https://fidoalliance.org/specifications.

[5] 张月红. GSMA的移动互联雄心:一个帐户名登录所有网站[EB/OL]. (2014-06-17). http://www.c114.net/news/16/a842438.html.