基于内部安全隧道防止节点隐藏木马的新方法

2015-06-23李大双陈周国

李大双,陈周国

(保密通信重点实验室,成都 610041)

工程与应用

基于内部安全隧道防止节点隐藏木马的新方法

李大双,陈周国

(保密通信重点实验室,成都 610041)

针对互连网络路由交换设备的攻击事件越来越多,其中的一种攻击手段是植入软硬件木马,远程获取网络节点的配置管理、动态拓扑与路由数据以及密码参数等与网络正常运行和安全密切相关的重要信息,为网络攻击提供依据。要发现和消除网络软硬件系统中埋藏很深的木马十分困难。我们提出一种新颖的方法,在网络路由与交换节点的不同链路端口之间建立安全加密防护隧道,能够防止通过植入隐藏木马远程窃取和篡改网络节点的重要数据。

隐藏木马;路由交换;安全隧道;

0 引 言

众所周知,现有的互连网是按照其设计思想30年前就成型了的、公开的、标准的协议建立的,最初的互联网原型为分组网络,其设计目的是解决世界不同实验室彼此熟悉、相互信任的科学之间的数据通信。互联网的组网与路由机制是不设防的,最初的设计者没有考虑到后来出现的诸多安全需求。互联网的设计采取了开放、自由接入的思想,提供“尽力而为”的转发服务,其设计之初假定网络中所有节点是可信的,缺少对节点身份的验证机制以及内嵌的攻击防御措施。这使网络攻击变得容易而防御攻击变得异常困难。

互联网缺少原生的基础性安全机制,即使在最新的路由交换设备的软硬件中,设计者也无法预知究竟存在多少可能会被用心不良者利用的0day漏洞。由安全防护机制脆弱的路由交换设备组成的网络容易受到网络攻击,这是必然的事情。

APT(高级持续攻击)攻击现象给网络空间安全带来一系列技术挑战,因为基于现有的防护技术手段根本无法“及时发现”它。APT攻击代码的设计者为了降低APT攻击被各种入侵检测系统和安全审计系统发现并捕获的概率,采用了各种隐藏、伪装的手段,例如运用动态域名解析实现C&C(命令与控制)服务器的隐藏与长期生存;采用定制化编译、病毒程序压缩、加密、变体加壳等技术手段降低攻击代码被检测的概率,通过修改系统程序、隐藏病毒进程(rootkit)、隐藏文件、隐藏目录的方式实现长期潜伏,根据网络流量特征进行低流量适应性通信,运用加密技术、信息隐藏技术或隐蔽通道技术实现指令或数据通信的隐藏,充分运用代理,采取多跳攻击手段等[1-2]。除此之外,在芯片中预先嵌入硬件木马逻辑,更是防不胜防。

近年来互连网络路由交换设备受到攻击威胁也越来越多,其攻击手段越来越复杂,其潜伏性也很强[3-4]。其中,最严重的攻击威胁之一是通过植入到网络路由交换设备软件和硬件内的木马程序,远程窃取节点的各种配置管理参数、安全参数、动态拓扑与路由信息、运行状态信息,这些参数与动态信息对于维护网络的正常运转和安全防护十分重要,敌手可能基于这些重要信息实施网络攻击,比如采取路由协议攻击、安全参数篡改攻击、拒绝服务(DoS)与分布式拒绝服务(DDoS)攻击,这些攻击都可能使网络致瘫。此外,通过预埋在某个网络节点内的软硬件木马,敌手也能够远程发现和获取流经该节点的信息流中的敏感数据。

现有的安全检测手段几乎无法做到及时发现和消除网络软硬件系统中埋藏很深的木马[5]。要应对越来越高级的新型安全威胁,除了需要进一步提升发现能力以外,还应该采取其它预防与阻断攻击的防护手段。那么,能否为IP网络中的路由交换设备设计一道安全防护墙,既能防止远程攻击篡改节点内与组网密切相关的重要配置数据,又能防止攻击者通过木马来窃取这些重要数据呢?为此,我们提出一种新颖的方法,在网络路由交换节点设备的不同链路端口之间建立内部的安全加密防护隧道,基于内部防护隧道来阻断攻击者远程控制的可能性,阻止远程攻击者利用设备内部隐藏的软硬件木马,防止针对网络节点关键数据的远程窃取攻击,即使节点内部隐藏有木马,也不能达到其窃取重要信息的目的。

1 节点内部安全防护隧道

在路由交换设备的各个端口之间,通过增设内部安全防护隧道,即使节点内部存在软硬件木马,也能够通过端口之间的隧道数据加密机制防止信息泄漏。由于内部安全隧道机制的运行独立于网络节点设备内的路由交换机制的运行,因此路由交换系统中隐藏的内部木马不知道内部安全隧道的密钥,即使木马进行了远程的数据传递,由于输出端口的非对称解密操作运算,使得这种非法报文的数据内容为密态乱码,远程的攻击者也无法利用。

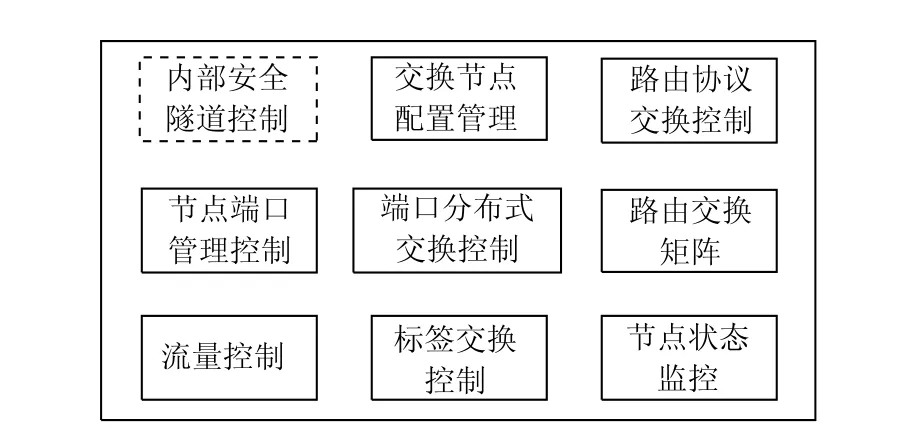

如图1所示,在每个路由交换设备内,增加一个隐藏的、独自运行的安全隧道控制部件,各节点内的安全隧道控制部件只与设备的各个物理端口模块具有硬件总线连接,与设备内其它模块之间没有任何物理上的连接,不接受网络系统本地和远程的任何管理控制。

图1 节点增设内部安全隧道控制功能

节点设备启动后,为每一对物理传输端口建立一个内部安全隧道,为其分发密钥并指定一种高速加密算法。若交换设备具有N个端口,则需要建立N×(N-1)/2个内部安全防护隧道。

交换节点采取分布式路由交换机制,对于每个接收到的IP报文,由每个端口根据路由表信息或预先建立的标签交换路径信息,自行确定路由转发的输出端口,经内部安全隧道加密运算后,再经由交换矩阵传递到路由输出端口,由输出端口经过内部安全隧道解密运算后,传输到线路上去。

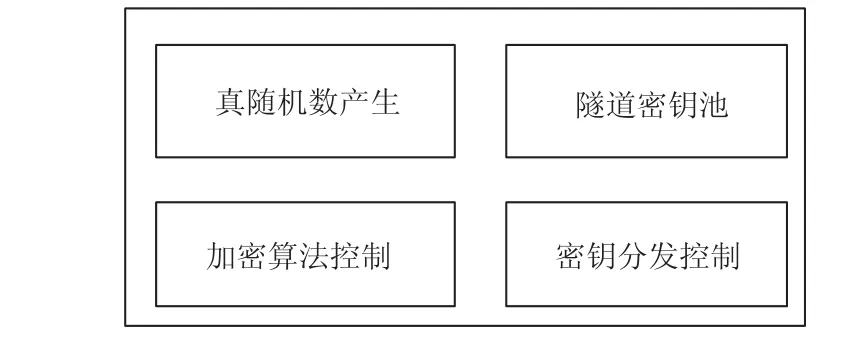

如图2所示,安全隧道控制部件由量子真随机数产生、隧道密钥池、端口密钥分发处理、隧道加密算法管理调度功能构成。

图2 内部安全隧道功能构成

量子真随机数发生模块基于激光信号量子真随机的物理特性,产生符合现有的各种随机数检测标准的“真”随机数,而且随机性更佳。隧道密钥池存储大量量子真随机数备用,由密钥分发处理功能按需分发给路由交换的物理输入/输出端口。密钥分发处理通过内部专用总线,为每一对物理端口之间短周期地可靠分发加解密密钥,加密算法控制功能动态地为每一对端口指定一种高速算法,它只对IP报文内部包含的数据净荷进行加密运算,不对IP协议头进行加密运算。由于为内部专用总线直接连接,通过内部总线控制命令可以快速实现内部安全隧道的密钥分发与算法同步。由于交换节点物理端口数据传输速率一般比较高,加密算法需要支持高速运算,因此建议采用能够支持物理端口相应码率的高速加/解密算法。此外,周期很短的随机数密钥变更机制也能加强内部隧道的安全性。

2 解决节点内外非对称通信的机制

由于节点内部安全隧道是基于端口对建立的,每个内部安全隧道都是对称建立的,对于经过本节点的IP报文而言都是透明的,这种安全隧道对外是不可见的。在节点设备各个物理端口之间建立了内部安全隧道之后,屏蔽了内部木马与外部通信可能性的同时,也屏蔽了本地与远程网络管理设备与路由交换节点内部管理代理之间的非对称管理通信。此外,还带来了节点之间的路由协议、安全管理协议、MPLS协议之间的通信问题。为了解决这些问题,在节点内部增设一个不可见的虚拟端口,在一个具有N个物理端口的节点内,总共建立(N+1)×N/ 2个内部安全防护隧道。

2.1 网络管理信息流的非对称通信机制

当交换节点内的网络管理代理模块需要与网管设备通信时,首先将IP报文传递到内部的虚拟端口,由虚拟端口选路后通过内部安全隧道转发到相应的路由输出端口。在虚拟端口内以硬件固化方式设置管理设备的IP目的地址,虚拟端口只能向网络管理设备路由转发IP报文,这种机制能够防止内部隐藏的木马通过这个虚拟通道输出内部信息。网络管理设备发送给节点的管理报文,都需要先经过这个虚拟端口输出,再传递到设备内部的管理代理模块处理。

2.2 节点之间交互的非对称通信机制

路由协议、安全管理协议、MPLS协议等需要在节点之间交互协作运行,因此需要在节点端口对之间传递协作类IP报文,它们在节点内部也是非对称通信。两个节点之间交互的协作类IP报文包括单播、组播以及广播。

当节点内部协议功能向邻接点传输非对称的单播报文时,首先将输出端口信息与报文一起传递到节点内部的虚拟端口模块。虚拟端口模块使用对应安全隧道的密钥加密报文内容(IP协议头之后的非密态载荷)后,再通过交叉矩阵传递到相应的输出端口,经输出端口使用同样的密钥解密报文内容(IP协议头之后的密态载荷)后再传输。虚拟端口核查IP报文的协议类型,确定其目的地址必须只能为某个链路邻居,而不允许为某个需经过多跳路由的IP地址。对于不同路由区域之间需要在多跳隧道上传递的路由报文(例如BGP报文),采取将隧道对端IP地址固化在硬件中的防篡改模式。这种机制也能预防节点交换模块软硬件内隐藏的木马向远程攻击节点跨越多跳非法传送其窃取信息的报文。

当节点内部协议功能向邻接点传输非对称的组播报文时,也需要将输出端口信息与报文一起传递到节点内部的虚拟端口模块,虚拟端口核查IP报文的协议类型,根据每个组播地址对应的输出端口,分别通过相应的内部安全隧道加解密。

当节点内部协议功能向邻接点传输非对称的广播报文时,同样需要将输出端口信息与报文一起传递到节点内部的虚拟端口模块,虚拟端口核查IP报文的协议类型,根据其协议广播地址对应的所有输出端口,分别通过各个相应的内部安全隧道加解密。

当一个端口接收到需要节点内部处理的非对称报文(如OSPFv2/v3报文、BGP报文、MPLS)时,将输入端口信息与经隧道加密后的报文一起到节点内部的虚拟端口模块,隧道解密后,将输入端口信息与报文一起传递到节点内部相应的协议功能模块。

除了实施上述虚拟端口安全隧道机制以外,把非对称通信协议以硬件逻辑固化方式(例如FPGA)来运行,避免网络攻击者修改协议执行代码,将提供一种更加安全的协议方木马机制。

由于网络向智能化(软件版本升级、功能定制、服务扩展等)发展,软件定义网络(SDN)可能是必然趋势。因此,完全将网络管理控制协议软件以硬件固化运行是违背网络发展趋势的,最好是采用基于可信计算芯片的软件环境来实现,不妨碍网络向智能化方向发展,既能确保其安全性,又能充分预防路由交换设备内部的隐藏木马。

3 结 语

在网络路由交换设备中,关键配置参数对于网络的正常运行至关重要,也是攻击者非常希望窃取的关键信息。即使采取了基于加密存储防止泄漏的安全防护机制,也不能完全防止软件中的木马通过调用解密模块来窃取关键配置参数。此外,按照正常功能实现目标设计的设备软件系统中究竟具有多少0day漏洞,是很难事先检测发现的,路由交换设备的软件系统无法在安全机制上做到无懈可击。最后,网络路由交换设备中的核心硬件模块中可能预埋隐藏的未知木马很难事先检测和发现,难以彻底根除。由于采用的软硬件开发设计工具的安全可信无法保证,即使完全自主设计的网络设备也难以确保开发设计工具不会被偷设软硬件木马。

通过在路由交换设备中增设独立运行的安全隧道控制部件,建立内部加密隧道的安全防护机制,断绝了内部隐藏木马泄露节点重要配置数据的可能性。通过虚拟端口功能,解决了节点内部与外部之间非对称通信的安全问题。

[1] TANKARD C.Advanced Persistent Threats and How to

Monitor and Deter Them[J].Network security,2011(8):16-19.

[2] THOMSON G.APTs:A Poorly Understood Challenge [J].Network Security,2011(11):9-11.

[3] THONNARD O,et al.Industrial Espionage and Targeted Attacks:Understanding the Characteristics of an Escalating Threat[C].In Proceedings of the 15th Symposiumon Research in Attacks,Intrusions,and Defenses,Springer,2012:64-85.

[4] LIU ST,et al.A Novel Search Engine to Uncover Potential Victims for Apt Investigations[C].In Proceedings of the 10th IFIP International Conference on Network and Parallel Computing,Springer,2013:405-416.

[5] FireEye Labs.Fire Eye Advanced Threat Report 2013 [EB/OL].(2014-04-29)[2015.1.15].http://www2. fireeye.com/rs/fireeye/images/fireeye-advanced-threatreport-2013.pdf.

李大双(1963—)博士,研究员,主要研究方向为网络与信息安全;

E-mail:lds629209@126.com

陈周国(1980—),男,硕士,高级工程师,主要研究方向为网络与信息安全。

A New Method to Prevent Trojan-in Node Based on Inner Secure Tunnel

LIDa-shuang,CHEN Zhou-guo

(Science and Technology on Communication Security Laboratory,Chengdu 610041,China)

There are an increasing number of attacks on routing and switching devices,one of which is stealing the pivotal networking configuration and encrypting parameter,dynamic topology and routing information remotely by using hidden embedding Trojan.these parameter and state information are related to the normal operation and security of internet,and may be used by a network attacker formalicious action.It is very difficult to find and clear Trojan hidden in the software and hardware systembetimes.A novelmethod is proposed based on the inner secure encrypting tunnel between the different links in routing and switching node.It can prevent the remote attack for stealing and tampering the key data by planting and embedded Trojan.

hidden Trojan;routing switch;secure tunnel

TN393

A

1673-5692(2015)04-379-04

10.3969/j.issn.1673-5692.2015.04.009

2015-03-16

2015-07-09

国家863计划相关项目