基于三对Bell态纠缠交换的QDKD方案

2015-06-23颛孙少帅蔡晓霞

颛孙少帅,陈 红,蔡晓霞

(电子工程学院,合肥 230037)

基于三对Bell态纠缠交换的QDKD方案

颛孙少帅,陈 红,蔡晓霞

(电子工程学院,合肥 230037)

提出了一种基于三对Bell态纠缠交换的量子确定性密钥分发方案(Quantum Deterministic Key Distribution,QDKD),该方案充分利用量子纠缠交换的原理,通过对三对Bell态进行纠缠、测量操作,并辅以经典信息实现确定性密钥的分发,方案中任何窃听行为都会被及时发现。同基于两对Bell态纠缠交换的QDKD方案相比,协议利用三对Bell态并使用两种方法实现确定性密钥信息的分发。分析结果表明,方案仅用到两粒子纠缠态,没有涉及任何幺正操作,操作性强,密钥分发效率高。

量子光学,量子确定性密钥分发,纠缠交换,Bell态,分发效率

0 引言

量子密码学主要包括量子密钥分发[1-3]、量子安全直接通信[4]、量子秘密共享[5-7]、量子数字签名[8]、量子身份认证[9]等诸多方面。量子密钥分发作为量子密码学的一个分支,自1984年首个量子密钥分发方案[10]被提出以来经后人不断完善创新,其理论研究和实用化方面均取得了长足的发展和进步。基于安全方面的考虑,密钥分发的信息应为随机序列,任何有规律的信息序列都不足以保证密钥的安全可靠性能,然而存在这么一种情况,信息接收方Bob接收到了信息发送方Alice发送的密文信息,但由于种种原因,Bob丢失了与Alice之间共享的密钥信息,无法对收到的密文进行有效的译码操作,此时,为实现秘密信息的传输,Alice需要重新向Bob发送确定性的密钥以帮助其完成译码操作;或者通信方Bob需要对另一通信方Alice进行认证,结合Alice发送的确定性密钥以及自己持有的密文可获得有意义的信息,完成对Alice的认证;或者通信方Bob需要Alice远程授权才能使用设备或软件程序的某些功能,或者Alice通过特定的指令对Bob远程操作等。在这些情况下,量子确定性密钥分发技术应运而生,其作为量子密钥分发技术的一个分支,在信息安全方面同样有着广阔的应用前景[11]。

1 研究目的

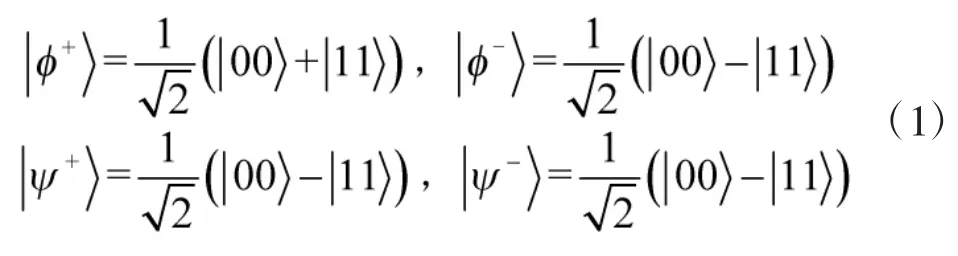

文献[11]对量子确定性密钥分发有着详细的研究,提及了两种基于Bell态的量子确定性密钥分发方案,一种是利用量子信道认证的方法,一种为利用量子纠缠交换的原理。在图1所示的量子纠缠交换系统框图中,通信双方通过量子信道共享若干组粒子,每组粒子由两对相同的Bell态组成,脚标表示粒子的持有者。粒子分发结束后,Alice执行纠缠操作,然后测量手中的粒子并与确定的密钥进行比较,然后将比较信息经由经典信道发送给Bob。在密钥生成阶段,Bob根据Alice的信息以及自己的测量结果可推断出密钥信息,该方案有着较高的密钥分发效率,具体的计算依据和方法在2.4节有详细介绍。本文同样着力于利用量子纠缠交换的原理,试图采取不同的粒子分发、测量方案以达到与上述方案相同的效果,同时还需要保证设计的方案安全可靠,能够抵御窃听者采取的任何可能性攻击,并且尽量避免繁琐复杂的操作以及保持较高的密钥分发效率。

图1 量子纠缠交换系统框图

2 量子确定性密钥分发

2.1 理论推导

EPR粒子对是处在最大纠缠态的双量子系统,包括4种最基本的状态,这4种状态分别为:

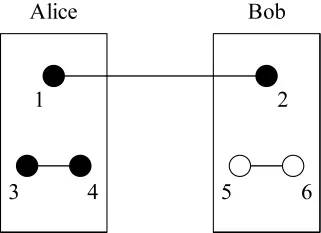

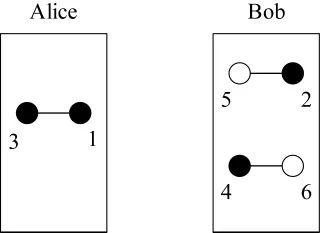

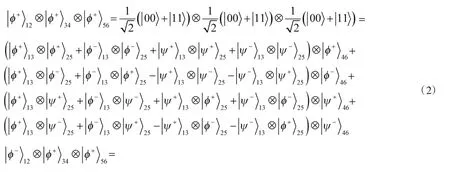

这4种Bell态共同构成了双量子系统的一个正交完备基矢,使用该4种状态对双量子系统进行测量称为Bell测量。本文将其用于量子确定性密钥分发,图2表示制备粒子的分发方案,黑色粒子由Alice制备,白色粒子由Bob制备,粒子之间的连线表示纠缠关系,粒子1、2和粒子5、6均为Bell态,粒子3、4可为4种Bell态任意一种。

图2 Bell态制备分发方案

在粒子制备、分发完毕之后,通信双方需要对量子信道进行窃听检测以保证方案安全可靠,防止窃听的方法在诸多文献中都有提及。Alice和Bob按照图3所示对粒子进行测量,粒子3、4为不同种类Bell态时,测量结果会出现一定的差异,式(2)~式(5)表示在粒子对3、4的状态分别为时各粒子对的测量结果,脚标表示粒子的序号及顺序。

图3 使用Bell基对粒子对进行测量

从上述结果表现出的特征可以看出,Bob可根据粒子1、3和粒子4、6的测量结果并结合Alice粒子对的测量信息可唯一判断出Alice初始时制备的粒子对3、4所处的粒子态,在对各粒子态进行编码之后就可以向Bob传输确定的信息,同样也可以做到确定性密钥分发。可进行如下约定,。对于要分发的确定性密钥,Alice可按照上述约定制备相应的粒子态,在经过窃听检测后,利用经典信息告知Bob自己手中粒子对的测量信息,Bob在收到经典信息后结合自己手中两对粒子对的测量结果可推断出Alice想要分发的确定性密钥。另外可以看出,在上述操作结束后,若Bob将粒子2、5的测量信息发送给Alice,Alice可根据信息并结合自己手中粒子的测量结果推断出粒子对4、6所处的粒子态,因此,双方同样可以按照上述约定得到随机的密钥并且可以凭借这些密钥同样实现量子确定性密钥分发。借鉴文献[11]中“基于GHZ态的QDKD协议”的思想,对于得到的随机密钥,双方分别采取相同的处理方法,即对随机密钥两两划分,对处理完毕后结果为“01”或“10”的情形不再进一步处理,而对于结果为“00”和“11”情形的,需要在“00”之间插入“1”比特,在“11”之间插入“0”比特,同时记录插入比特“0”、“1”的位置。另外,Alice还需要对待分发的确定的密钥进行预处理,处理方法与对随机密钥处理的方法相同。对于两条处理过的比特串,Alice依次成对的比较,若结果相同,Alice告诉Bob信息“0”,若结果不同,Alice告诉Bob信息“1”。Bob结合手中密钥比特串以及从Alice处获得的信息可恢复出确定的密钥,最后Alice再将插入比特的位置信息告诉Bob,然后在对应的位置上Bob删除这些插入的比特,执行完上述操作之后,Bob便获得了准确的确定性密钥。

2.2 方案描述

(2)在确认Bob接收完序列S1后,Alice随机选取粒子序列S1若干位置,并随机使用Z基或X基对该位置粒子进行测量,测量结束后通过经典通信要求Bob对S2序列相对应位置的粒子采用相同的测量基进行测量并公布测量结果。Alice结合自身测量结果与Bob公布的测量结果可推断出有无窃听行为,如果不存在窃听行为,双方丢弃用于检测的粒子,将剩余粒子组成的序列用于下一步操作。

(3)Alice对要传输的确定性密钥序列前半部分两两划分并随机选择划分位置成对地插入比特信息作为窃听检测信息,然后根据事先约定制备Bell态:,Bob根据S2序列剩余粒子数目制备相同数量的。在传输密钥阶段,对于划分好的任意一对确定性密钥,Alice将其对应的Bell态与粒子1相纠缠,Bob将准备的Bell态与粒子2相纠缠,此时粒子1、2、3、4、5、6共同构成新的粒子纠缠态,Alice持有粒子1、3、4,Bob持有粒子2、5、6。

(4)Alice使用Bell基对粒子对1、3进行测量,并将粒子4发送给Bob。Bob使用Bell基对粒子对2、5进行测量,同时将接收的粒子4与自己保有的粒子6进行联合测量。Alice要求Bob公布用于窃听检测位置粒子2、5的测量结果及对应位置粒子4、6的测量结果,然后通过结合自身测量结果和Bob公布的信息可判断出信道中有无窃听行为,若差错率小于规定阈值,协议继续。双方丢弃用于检测的粒子,将剩余粒子用于下一步操作。

(5)Alice将粒子对1、3的测量结果利用经典信息发送给Bob,Bob根据粒子对4、6的测量结果,粒子对2、5的测量结果并结合Alice发送的粒子对1、3的测量结果可推断出Alice先前制备的粒子对3、4的粒子态,然后根据约定获得该粒子态所对应的经典信息,即Alice要分发的确定性密钥的前半部分。

(6)Bob将粒子2、5的测量信息告知Alice,双方根据粒子对4、6的状态各自生成一串随机比特串并对该比特串进行相应的预处理。Alice对确定的密钥比特串后半部分进行预处理,然后依次成对比较两条比特串并向Bob发送比较结果信息,Bob可根据发送的信息推断出预处理后的确定性密钥,在剔除插入的信息比特后,Bob可准确地获得确定性密钥的后半部分。

2.3 安全性分析

对窃听者Eve而言,整个协议过程中仅有粒子2、4的传输,经典信息的内容无非是粒子对1、3的测量结果以及窃听检测过程中的双方通信,因此,对经典信息的窃听不在本文的考虑范畴之内,文章重点分析Eve采取截获——转发(重发)攻击和纠缠攻击两种策略。下面,就Eve采取的两种窃听策略进行分析,验证本文设计的方案是否安全可靠。

2.3.1 窃听者采取截获——转发(重发)攻击

在步骤(1)中,Alice需要将若干组Bell态中的粒子2发送给Bob,倘若Eve截获在量子信道中传输的粒子,由于其无法提前预知Alice将采取何种基测量检测粒子,因此,只能随机使用Z基或X基测量截获的粒子。由于粒子1和粒子2之间的纠缠关系,任意对两者之一的操作必将导致纠缠关系的解除,也就无法保证随后Alice和Bob测量结果的一致性,会导致两人的结果出现差错率Pe=2×p1× p2×p3=1/4,其中p1=1/2、p2=1/2分别为Eve和Bob选择测量基的概率,p3=1/2表示当两人选择不同测量基时仍有一半的概率不被检测出,文献[12]对此有详细的分析。在步骤(4)中,Alice需要将粒子4发送给Bob,由于此时Alice和Bob均已完成粒子1、3以及粒子2、5测量工作,粒子4与粒子6必定处于纠缠关系。如若Eve截获传输中的粒子4序列并进行测量,那么同样会破坏粒子4与粒子6之间的纠缠关系,重新联合测量便无法得到确定的粒子态。在Bob接收完Eve转发的粒子后,按照Alice的要求公布指定位置粒子对2、5以及粒子对4、6的测量结果,Alice比较两人对应位置粒子对的测量结果会发现50%的差错率,由此推断出信道中存在窃听行为。可以说,在没有任何额外信息的帮助下,Eve对截获粒子进行的各种冒然的测量操作都会解除粒子对之间的纠缠关系,也就无可避免地引入一定的差错率被通信双方发现,无法做到隐蔽秘密窃听。

对量子信道中传输粒子的测量结束后,除了将原粒子转发给Bob,Alice还可以制备与测量结果相同的单一粒子态,然后将其作为假冒粒子发送给Bob。显然,假冒粒子与原粒子态中的任一粒子都不存在纠缠关系,也就无法保证随后粒子测量结果的一致性,在步骤(1)和步骤(4)中会被通信双方分别以25%和50%的概率检测到,同样无法做到隐蔽秘密窃听。简而言之,Eve对截获的粒子测量结束后,无论转发原粒子还是发送假冒粒子都会对随后的测量结果造成至少25%的差错率,如此高的差错率会被通信双方轻易发现而中止通信。因此,本文设计的方案能够抵抗窃听者采取的截获——转发(重发)攻击。

2.3.2 窃听者采取纠缠攻击

对截获粒子的测量行为会导致粒子状态的坍缩,为避免破坏粒子态而暴露自己,Eve还可以利用纠缠攻击的方式窃听秘密信息。方案中有两次粒子传输操作,并且每一次都附加窃听检测操作以确保通信安全可靠,因此,两次操作过程的安全性能检测完全可以分开加以分析,不过针对步骤(4)的分析是建立在步骤(1)安全可靠的基础上的。首先分析步骤(1),对于截获的每一个粒子,Eve制备粒子态并将其与截获粒子进行纠缠操作,操作完毕后将粒子8作为假冒粒子发送给Bob,然后在后续环节中通过测量手中粒子对2、7来推断粒子对1、8的测量结果。

从上式中可以看出,Eve在使用Bell基测量完自己手中粒子对后就能知道Alice和Bob共同拥有的粒子对的状态,与自己的测量结果是完全一致的。值得注意的是,纠缠操作会有50%的概率出现这样的结果,在这种情况下当Alice和Bob使用Z基测量各自的粒子后比较结果会以概率1出现错误,自然也就轻易地发现了Eve的窃听行为。现在在步骤(1)安全可靠的前提下分析步骤(4)的安全性能,对于量子信道中传输的粒子4,Eve同样制备Bell态并将其与传输粒子相纠缠。Bob在收到假冒粒子后,将其与手中粒子6使用Bell基进行联合测量,同样根据上式可以看出会有50%的概率出现这样的结果,在Alice比较检测位置粒子的测量结果后Eve也就无可避免地被发现。以上分析表明,Eve使用纠缠攻击无法在窃听到信息的情况下不被发现,也就是说本文设计的方案能够抵抗窃听者采取的纠缠攻击。

2.4 方案效率分析

文献[13]中对QKD协议理论上的效率有明确的定义,效率具体计算公式为:

其中,bs为Bob接收密钥比特数的期望值,qt为通过量子信道分发的粒子数,bt表示Alice与Bob之间通过经典信道传输的经典信息的比特数。忽略用于窃听检测的粒子,本文设计的确定性密钥分发方案有两种生成确定性密钥的方法,根据方案步骤(1)~步骤(5)描述的方法,能够在分发2个粒子和2bit经典信息的基础上实现2 bit确定性密钥的分发,该方法的效率η1为50%,根据步骤(6)描述的方法,能够做到在平均每发送3.25 bit经典信息的基础上实现2 bit确定性密钥的分发,分发的效率η2为 61.54%。因此,设计方案的平均效率为:,高于文献[14]提及的“基于纠缠交换的QDKD方案”所能达到的50%分发效率。

3 结束语

本文设计基于纠缠交换的量子确定性密钥分发方案在操作过程中仅仅利用Bell态,并且无任何量子门操作,整体过程操作性强,计算结果表明方案能够达到55.77%的确定性密钥分发效率,略高于采用相同粒子态的密钥分发方案。安全分析表明,该方案安全可靠,能够抵抗窃听者采取的截获重发攻击和纠缠攻击,及时发现窃听者并中止通信从而避免信息泄漏。

[1]黄大足.量子安全通信理论及方案研究[D].长沙:中南大学博士论文.2010.

[2]Liu L Y,Xie G J.Quantum Key Distribution Protocol Based on any Bell States[J].Chinese Journal of Quantum Electronics,2013,30(4):440-444.

[3]Zhou Y Y,Li X Q,Zhou X J.BB84-decoy-state Quantum Key Distribution with a Heralded Signal Photon Source[J]. Chinese Journal of Quantum Electronics,2010,27(5):565-572.

[4]张天鹏.量子安全直接通信及QTDMC技术研究[D].西安:西安电子科技大学硕士论文,2009.

[5]范琏.量子秘密共享理论研究[D].长沙:国防科学技术大学硕士论文,2007.

[6]Tong X,Wen Q Y,Zhu F C.Quantum Secret Sharing Based on GHZ State Entanglement Swaping[J].Journal of BeijingUniversity of Post and Telecommunications,2007,30(1):44-48.

[7]Hillery M,Buzek V,Berthiaume A.Quantum Secret Sharing[J].Phys Rev A,1999(59):1829.

[8]Zhao L,Cao Z W.Multi-signature Scheme Based on Quantum Properties[J].Chinese Journal of Quantum Electronics,2012,29(1):69-73.

[9]Dusek M,Haderka O,Hendrych M,et al.Quantum Identification System[J].Physical Review A,1999(60):149.

[10]Bennet C H,Brassard G.Quantum Cryptography:Public-key Distribution and Tossing[C]//IEEE International Conference on Computers,Systerms and Signal Processing,Bangalore,1984.

[11]王立军.量子确定性密钥分发及其信息论分析[D].南昌:南昌大学硕士论文,2010.

[12]杜建忠.量子安全通信若干问题的研究[D].北京:北京邮电大学博士论文,2007.

[13]Cabello A.Quantum key Distribution in the Holevo Limit[J].Phys.Rev.Lett.,2000,85(26):5635-5638.

QDKD Based on Three Pair of Bell State Entanglement Swapping

ZHUANSUN Shao-shuai,CHEN Hong,CAI Xiao-xia

(Electronic Engineering Institute,Hefei 230037,China)

A quantum deterministic key distribution is proposed based on three pair of Bell state entanglement swapping.Three pairs Bell state are entangled and measured by Bell measurement,information about deterministic key is transmitted via classic channel,any eavesdropper could be found in time.Compared with QDKD based on two pair of Bell state entanglement swapping,three pairs Bell state are used and two ways are designed to distribute deterministic key.Analysis results showed that only entanglement state of two particles is used and any unitary operation isn’t involved,it’s simple to operate and has high distribution efficiency.

quantum optics,quantum deterministic key distribution,entanglement swapping,Bell state,distribution efficiency

O431.2

A

1002-0640(2015)07-0114-05

2014-05-05

2014-07-23

颛孙少帅(1990- ),男,安徽宿州人,在读硕士。研究方向:量子密钥分发。