实验室Wi-Fi网络的部署与安全管理

2015-03-10陈国凯

陈 波, 陈国凯

(南京师范大学 计算机科学与技术学院, 江苏 南京 210023)

计算机技术应用

实验室Wi-Fi网络的部署与安全管理

陈 波, 陈国凯

(南京师范大学 计算机科学与技术学院, 江苏 南京 210023)

针对高校实验室环境、用户对象和主要用途,给出了部署Wi-Fi网络应遵循的步骤和一套具体的Wi-Fi网络部署方案。在部署网络时融入安全设备以应对网络安全问题,通过定期的扫描检测来对Wi-Fi网络的安全性进行监测和预警,从而确保实验室Wi-Fi网络的安全。

Wi-Fi网络; 无线网络部署; 网络安全管理

Wi-Fi是当今使用最广泛的一种无线网络传输技术[1]。在高校实验室,实验人员习惯用自己的手机或平板电脑进行信息查询、资料检索甚至是学术交流和实验探讨,故在实验室部署Wi-Fi网络已十分必要。

确保Wi-Fi网络的安全运行是实验室的工作重点之一。尽管实验室Wi-Fi网络已采用了防火墙、入侵检测系统、增强网络访问控制、端口认证技术[2](802.1x)以及数据加密传输等[3]一系列常规安全措施,但这些都是被动防御技术手段,难以应对日益复杂的Wi-Fi网络安全威胁,例如不能对系统进行脆弱性分析、不能抵御未知攻击等[4]。笔者对Wi-Fi网络采用主动安全防御手段,通过定期扫描检测进行Wi-Fi网络安全性分析,对网络中的潜在安全威胁做出预警,从而保障了实验室Wi-Fi网络的安全。

1 实验室Wi-Fi网络部署的步骤

Wi-Fi网络的设计要比有线网络复杂得多,因为Wi-Fi网络很容易受到其他信号的干扰,所面临的安全威胁也比有线网络更加严重。做好实验室Wi-Fi网络部署方案,不但能从性能和安全上保障网络的可靠运行、提升用户满意度,也能节省网络运营成本、降低后期网络安全管理的难度。

1.1 认真进行实验室勘探

实验室勘探就是要根据用户数量、业务特征、行为习惯等,明确Wi-Fi网络的覆盖范围、应用背景、网络设计容量以及预期质量。同时还需通过对目标网络区域的现场勘察获得现场环境参数。由于Wi-Fi网络使用的是非授权的ISM频段,还需实地测量Wi-Fi覆盖区域的干扰情况,排除或屏蔽干扰源[5]。

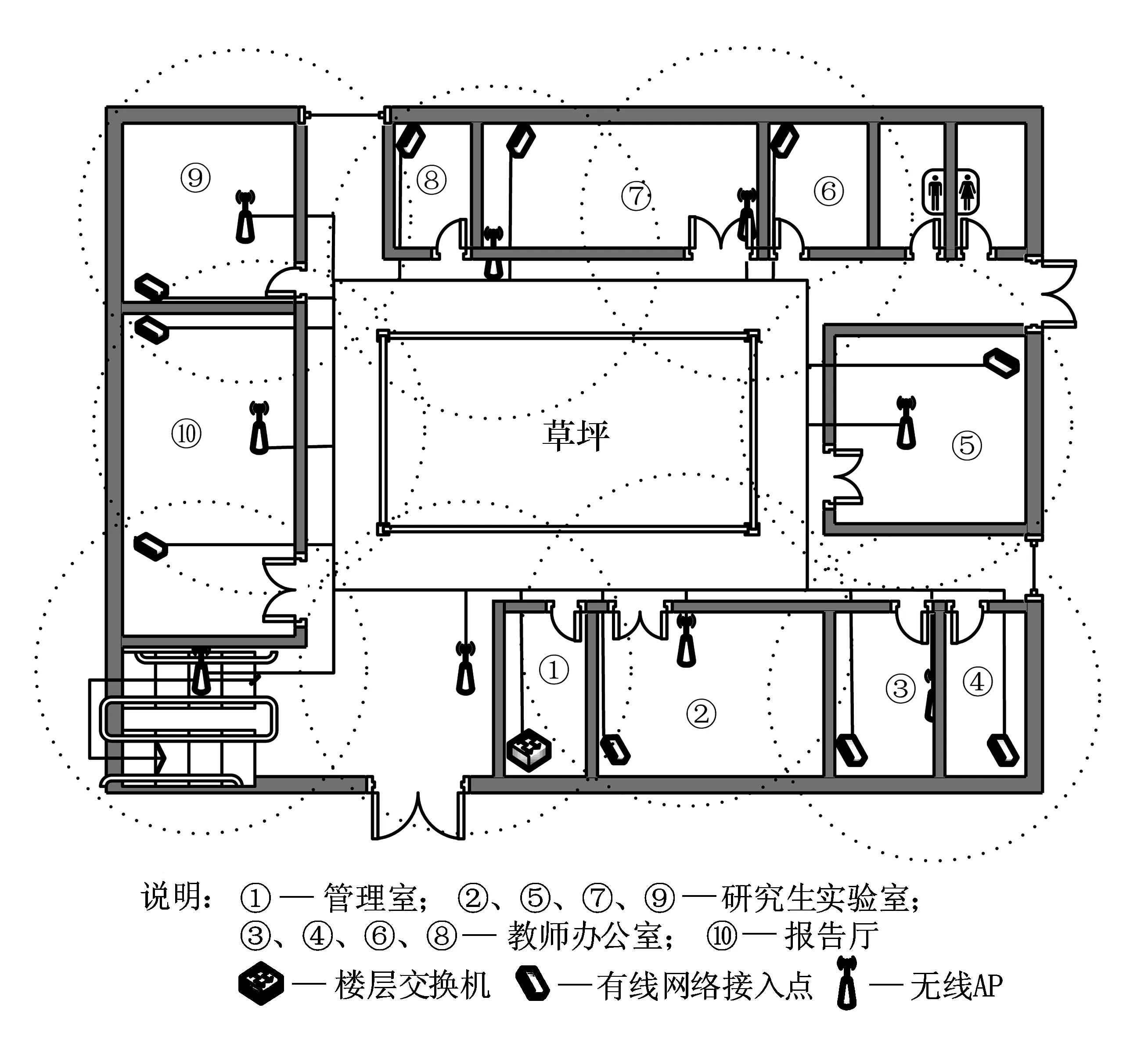

笔者所在学院的实验楼为2层“口”字型建筑,长约50 m,宽约42 m,中央为草坪。实验楼一层有1间报告厅、4间教师办公室、4间研究生实验室、1间管理室;二层有9间教师办公室、7间教师专属实验室、1间网络机房。

实验室Wi-Fi网络应该方便研究人员使用自带设备进行信息查询、资料检索以及信息交流,对网络的吞吐量要求不高,但要求Wi-Fi网络覆盖各个实验室和走廊,覆盖的用户数约为120个。部署实验室Wi-Fi网络前,应消除或减弱实验室中的2.4 GHz频段干扰源,例如微波炉或无绳电话,以保证网络通信质量。

1.2 合理规划网络覆盖范围

确定无线AP的位置在Wi-Fi网络覆盖范围规划中是非常重要的[6]。合理的AP位置有利于提供一个连接到有线网络资源的接口,并为在Wi-Fi网络中漫游的用户提供足够的覆盖范围。在室内环境中,AP的位置需要考虑墙壁、门窗等遮挡物对无线信号的影响,并且需要进行实地测试,以确保AP位置的选择满足要求。

无线AP的室内覆盖半径通常为20~30 m,如果实验室面积较小,只需部署1个无线AP,将其安装在实验室顶部的中心位置即可;如果实验室面积稍大,则应部署2个无线AP,分别安装于实验室宽的中心,长的1/4和3/4位置处,以保证Wi-Fi信号的全面覆盖;对于整个楼层的实验室,可以间隔20 m设置一个无线AP。所有无线AP形成信号覆盖区域的交叉覆盖。

1.3 合理规划网络容量

目前Wi-Fi网络支持IEEE802.11a/b/g/n标准。IEEE802.11b的标称数据传输速率可高达11 Mbit/s,IEEE802.11a/g的标称数据速率最高可达54 Mbit/s,IEEE802.11n的标称数据速率最高可达300 Mbit/s(在5 GHz频段)。但在实际使用中,IEEE802.11a/b/g/n的传输净数据率远远低于标称值。过于密集的AP群和单个AP接入过多的用户数都会给网络通信带来冲突,从而影响Wi-Fi网络的吞吐量。

实验室的Wi-Fi网络应部署支持802.11n的无线AP,因为研究人员的自带设备很多都支持802.11n标准,而802.11n在提供较高数据传输率的同时兼容使用802.11a/b/g标准的设备。此外,Wi-Fi网络中的传输速率还取决于距离,只有距离AP相当近时才能得到较高的速率。考虑到大多数时间,只有部分用户会连接至AP,故一个无线AP可以为十几台接入设备提供较为满意的服务。

1.4 合理规划网络信道

在Wi-Fi网络的组网中,可以通过信道复用来增加网络的容量,但同频干扰和邻频干扰已成为Wi-Fi组网中存在的主要干扰源。故在规划AP信道时,需要尽量将两个相邻AP设定在不交叠的信道上,以确保在增加AP扩展网络覆盖范围后,Wi-Fi网络容量也同比增加。

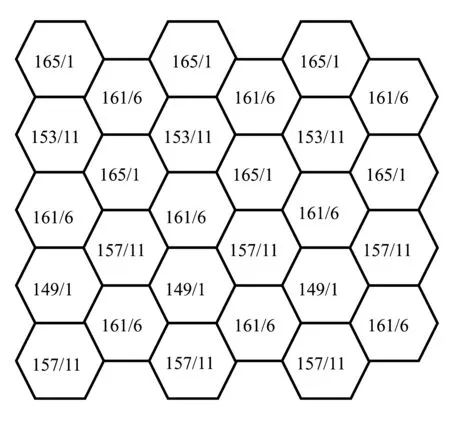

实验室Wi-Fi网络通常使用2.4 GHz的ISM频段,该频段划分为13个信道,其中只有3个不交叠信道。为最大限度地避免信道的同频干扰和邻频干扰,可设置AP复用1、6、11信道。实验室部署的802.1n标准AP同时也支持5.8 GHz频段。5.8 GHz频段提供了5个互不交叠的信道,信道号分别为149、153、157、161、165,该频段抗干扰能力较强,可保证用户的接入质量和接入速率。因此,在实验室Wi-Fi组网中,可考虑采用2.4 GHz和5.8 GHz的双频组网(见图1)。

图1 实验室无线AP群双频信道配置

1.5 规划网络的安全

Wi-Fi在提供网络资源的同时,也面临着诸多安全问题,如链路窃听、数据篡改、消息重放、身份假冒、非法访问、拒绝服务、服务抵赖、路由攻击和高级攻击等[7-9]。为此,在Wi-Fi网络的安全性规划中,防火墙、入侵检测系统是需要部署的常规安全设备,认证方案可以选择集团认证、本地认证和家庭用户认证。

集团认证是指Wi-Fi用户认证要使用统一的集团RADIUS认证服务器,通过Web进行认证的方式;本地认证则是使用本地设置RADIUS认证服务器,以PPPoE、Web或IEEE802.1x等方式进行认证[10];家庭用户认证多采用WEP、WPA-PSK/WPA2-PSK认证,虽然安全性不及集团认证,但是其系统开销较小[11]。Wi-Fi网络中的加密包括无线链路层的加密和网络层的加密。无线链路层的加密可采用WEP、TKIP、AES等协议算法加密,网络层的加密通常会采用IPSec、L2TP、PPTP等隧道技术建立虚拟专用网后对通信数据进行加密[12]。

鉴于实验室的Wi-Fi网络并不以盈利为目的,为节省运营成本,可采取WPA2-PSK进行认证,认证口令尽量设置为20个以上的随机字符,加密算法可选择AES。同时应更改无线AP的默认管理地址和默认管理密码,以保证无线AP自身配置的安全。此外,由于实验室的人员较为固定,建议关闭无线AP的SSID广播并设置MAC地址过滤,以提高安全性。

2 实验室Wi-Fi网络部署方案

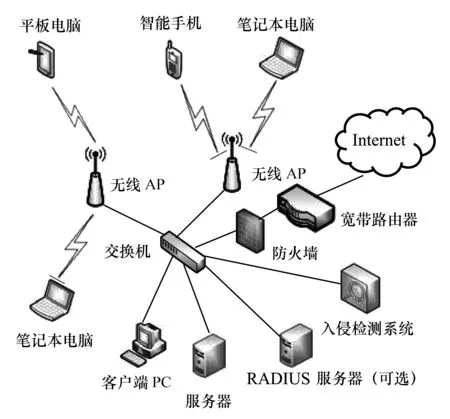

由于实验室Wi-Fi网络的用户接入量和网络通信量都不及校园网和大中型单位的Wi-Fi网络,并且实验室已经进行了综合布线,因此,笔者在进行Wi-Fi网络部署时采用了“无线AP+交换机+宽带路由器”的方案(见图2),使用无线AP作为无线客户端的接入设备,采用交换机作为AP间互联的中心集线设备,使用宽带路由器提供到Internet的连接(见图3)。

图2 “无线AP+交换机+宽带路由器”方案

图3 实验楼一层Wi-Fi网络部署图

在部署方案中,无线AP可采用性价比较高的Cisco Aironet 1040系列接入点,交换机采用内置无线局域网控制器的Cisco Catalyst 3750系列交换机。为了确保网络的安全性,入侵检测系统采用入门级的Cisco IDS 4210系列设备检测器,防火墙采用新一代的Cisco ASA 5500系列自适应安全设备,宽带路由器采用集成多业务的Cisco 1900系列路由器并配置好访问控制列表(access control list,ACL)。

该方案能实现Wi-Fi网络和有线网络的兼容,既能保护实验室原有以太网,又能保证移动设备联网的需求,同时该方案还能实现无线用户的漫游。

3 实验室Wi-Fi网络的安全管理

传统的被动网络安全防护设备难以满足经常变化的Wi-Fi网络终端设备、终端用户和终端应用的安全要求,对Wi-Fi网络的信号干扰、伪装AP和非法客户端、网络拒绝服务、恶意占用带宽和无线接入设备配置错误等安全问题[13-14]非常突出。因此,需要在实验室Wi-Fi网络投入运行后,加强对网络安全的管理,以保证网络能持续稳定地运行。

3.1 安全管理的解决思路

首先要确立主动安全管理的思路,即通过定期Wi-Fi网络状态扫描检测的主动防御手段,对实验室Wi-Fi网络安全问题进行预警。Wi-Fi网络状态扫描检测对于安全管理的重要意义在于:

(1) 可以通过扫描Wi-Fi网络使用的信道,检测干扰信号的强度和信噪比,同时检测覆盖实验室的其他Wi-Fi网络信号,并分析实验室Wi-Fi网络所受到的干扰影响程度,给出排除或减弱干扰信号的措施;

(2) 可以通过扫描检测出不符合系统安全规则的异常设备,对伪装AP和非法客户端进行报警,帮助管理员对非法设备进行定位,并最终排除非法设备;

(3) 可以扫描检测Wi-Fi网络中的用户行为,对存在的DoS攻击或其他不合规行为进行报警,帮助管理员及早消除网络攻击;

(4) 通过监测实验室Wi-Fi网络的流量,判断是否存在恶意占用网络带宽的情况,是否存在ARP病毒等,以帮助管理员及时改善网络性能;

(5) 检测实验室Wi-Fi网络设备的基本配置情况,如加密认证方式、所使用的信道、SSID广播设置、MAC过滤设置、设备制造商等信息,可以过滤出配置有误的设备:其中加密认证信息能预估该网络的安全性,所使用的信道能判断Wi-Fi网络频段规划是否合理,关闭SSID广播和设置MAC地址过滤能提高Wi-Fi网络的安全性,通过AP设备制造商的信息能及时获取设备的安全公告和相应的补丁程序。

3.2 安全管理工具

针对实验室Wi-Fi网络的安全管理,可使用Nmap、Nessus、OpenVAS等系统安全漏洞扫描工具,也可使用NetStumbler、inSSIDer、Kismet等免费Wi-Fi网络状态监测工具,还可使用AirMagnet Wi-Fi Analyzer、AirMagnet Spectrum Analyzer、AirMagnet Handheld Analyzer等专业Wi-Fi网络分析管理工具。

以我校102实验室为例,该实验室是一个近似正方形的计算机系研究生实验室,面积90 m2,内部放置了36台PC机,部署一个SSID名为“102”的Wi-Fi热点。该实验室附近还有3个研究生实验室,每个实验室都部署了Wi-Fi热点。

笔者所用的Wi-Fi网络安全管理软件是美国Fluke电子仪器仪表公司的AirMagnet Wi-Fi Analyzer Pro(以下简称Analyzer),配套Proxim公司的Proxim Orinoco 8494 802.11a/b/g/n USB无线适配器,软件及无线适配器均安装在一台运行Windows 7操作系统的笔记本电脑上。Analyzer是一款用于移动审计和解决企业级Wi-Fi网络问题的行业标准工具,它提供了一套全面的IEEE802.11监控和诊断工具,用于搜索无线设备及其文件信息,能够检查设备活动情况以及测试和诊断各种无线网络性能问题。该工具还可以自动探测Wi-Fi安全威胁和无线网络漏洞,并给出检测报告。

4 实验室Wi-Fi网络安全检测实例

4.1 两层实验楼整体Wi-Fi网络运行情况的检测

使用Analyzer对实验楼中的Wi-Fi网络信号进行扫描,发现除存在SSID名为“102”、“105”等实验室部署的Wi-Fi网络外,还有SSID名为“fly-pc_AP”、“TP-Link_0CEE60”等无线网络信号不在实验室Wi-Fi网络登记之列,有些Wi-Fi信号来自附近楼宇或无线网络运营商(如中国移动)的Wi-Fi网络,不过其信号强度很弱,在实验楼中无法连接至这些网络。

通过扫描检测得到的统计数据可以对Wi-Fi网络的运行环境和运行状况有一个大致的了解。例如信道利用率数据可以了解当前Wi-Fi网络使用的信道情况;客户端流量排行可以了解是哪台设备正在占用大量带宽;SSID利用率排行可以了解各个Wi-Fi网络的使用情况;AP安全性设置可以了解当前实验楼Wi-Fi网络的安全防护状况。这些数据为Wi-Fi网络的安全管理提供了一个重要参考。

依据速率、帧类型、重传/分片帧、目的地址和介质类型5个属性,Analyzer能够分别给出流量排名前10位的AP。Wi-Fi网络的802.11b/g/n标准在各帧中使用多个不同速率发送,大量的低速帧意味着过量的带宽占用以及低吞吐量。此外,Wi-Fi网络中帧类型的比例对带宽的利用率也有较大的影响,管理帧会以低速进行传输,比数据帧占用更多的带宽。过多的重传和分片帧也使Wi-Fi网络过于拥挤,网络吞吐率不高。Wi-Fi网络对多播和广播帧更为敏感,因为所有的多播和广播帧都以低速传输,致使带宽利用率低。多播和广播帧需要更长的时间来完成传输过程,给其他等待信道空闲的设备造成了更多的延时。Wi-Fi网络中不同介质所占据的传输比例反映了该网络的性能状况。802.11n网络会向下兼容802.11b/g网络,如果支持802.11n的Wi-Fi网络存在过多的802.11b/g流量,那么该网络的吞吐量会比较低。

可以根据以上5个属性数据对Wi-Fi网络做出针对性的改进。例如,当某个Wi-Fi网络的管理帧比例过高时,应判断网络是否受到其他信号的干扰,并定位和排除干扰信号源。

4.2 针对102实验室信号干扰的管理

对102实验室中的Wi-Fi网络信号进行扫描,可以发现有19个Wi-Fi网络可以覆盖到该实验室,其中AP数有18个,信号强于-65 dBm的约占1/5,这些Wi-Fi网络多集中在1、6、11信道上。“102”网络所在的信道6上共有5个AP,因此存在一定的同频干扰,但该信道上的实时干扰评分仅为1.451,小于阈值5,故干扰在可接受的范围内。

进一步检测“102”网络在大量数据传输时信道6的利用率和吞吐量,可以看到低速帧的百分比过高,高速帧的百分比过低,流量主要集中在36 Mbit/s的低速帧(相对于54 Mbit/s),使网络的性能受到了影响。可以将实验室Wi-Fi使用的信道设为13,以减小信号干扰的影响。

笔者对102实验室四壁处的Wi-Fi网络信号进行了测量,实测信号强度为-45~-65 dBm,覆盖效果较理想。检测还表明,该Wi-Fi网络存在多径效应,它是无线信号的多径传输引起的干涉延时效应。多径效应越严重,无线网络的传输效率也就越差。改进的措施是将该AP固定在实验室天花板的中心位置。

4.3 针对非法AP和非法客户端的管理

对于实验室中用户私自搭建的非法AP,可以使用Analyzer监测其信号强度并定位,然后予以清除。在Analyzer的安全告警中能够提示实验室中可能存在伪AP,原因是这些AP始终没有关联客户端,因此可能会造成客户端需要更长的时间去发现合法AP并进行关联。然而实验室中是否真的存在伪AP,并不能依据AP是否关联客户端来判断,需要结合被报警AP的详细信息进行判断。

对于非法客户端的管理,可以查看实验室Wi-Fi网络所关联客户端的MAC地址,如果接入客户端的MAC地址不在实验室移动设备登记之列,就可以判断该设备为非法客户端,可在“102”网络的AP中设置MAC地址过滤,以清除非法客户端。

4.4 针对网络攻击的管理

在扫描检测中,可以勾选Airmagnet策略管理的告警选项,得到AirWISE智能分析引擎的告警。AirWISE将告警分为4个级别,并能给出有关告警的描述、告警的原因以及推荐的解决办法。例如经检测发现信道6上存在RTS(请求发送)和CTS(允许发送)的拒绝服务攻击,从而影响网络性能。而该攻击的来源和可能引发的原因(病毒造成、黑客行为、相关配置的问题)需要借助相关的专业设备进一步确定。

检测还显示出在信道5上存在过多的具有重叠RF频率的AP,即网络中可能存在信号干扰攻击。虽然它们都工作在信道6上,但已经对信道5造成了比较大的干扰,故再增加AP时,应避免使用信道5。

4.5 实验室Wi-Fi网络性能和安全性设置管理

针对实验室的Wi-Fi网络,AirWISE会给出11项告警。例如网络中低速帧传输百分比过高告警,可能是网络受到较大干扰所致,也可能是网络中长时间没有较大的数据流量;AP利用率超载告警是由于该网络目前有过多的客户端接入,使得带宽利用率持续高于正常值,故可考虑在实验室中再部署一个AP以均衡负载。在安全方面,该网络使用的是WPA2-PSK的认证机制,其PSK的4次握手信息可能会被截获,并用于离线字典攻击,安全性相比基于802.1x+EAP的认证方式要弱,但使用PSK的开销要小。可以根据实验室Wi-Fi网络的要求来选择相应的安全设置。此外,为了实验室Wi-Fi网络的安全,建议在AP配置中关闭SSID广播。根据AirWISE告警信息,可以有针对性地调整Wi-Fi网络设备的配置,以提高网络性能和安全性。

使用Analyzer可以对实验楼Wi-Fi网络进行很好的安全管理,然而Analyzer是一款商业化的工具,价格比较昂贵,普通用户难以获得。笔者在实践中也使用了前面提到的NetStumbler、inSSIDer、Kismet等免费的Wi-Fi网络状态检测软件,这些具有类似功能的软件也可以帮助管理人员了解实验室Wi-Fi网络的性能和安全状况,进而对其中的Wi-Fi网络进行一定程度的安全管理。

5 结束语

随着Wi-Fi网络的应用普及,Wi-Fi网络面临的性能和安全问题也日益突出,这也给实验室Wi-Fi网络的建设和管理带来了很大的挑战。随着新的安全威胁不断地出现,Wi-Fi网络安全管理和安全威胁的博弈还会持续下去,这就要求管理者不断转变安全防护思路,变被动为主动、变静态为动态、变局部为整体,以确保实验室Wi-Fi网络的安全运行。

References)

[1] 李晓阳.WiFi技术及其应用与发展[J].信息技术,2012(2):196-198.

[2] 刘文杰,惠煌,薛强,等.基于802.1X混合认证体系的无线网络实验研究[J].实验技术与管理,2012,29(10):89-92.

[3] 孟祥丰.无线局域网安全设置优化研究[J].现代电子技术,2011,34(19):108-110.

[4] 李洪敏,李宇明,张建平,等.基于局域网的主动防御技术应用[J].兵工自动化,2013(12):20-22.

[5] 高峰,高泽华,文柳,等.无线城市:电信级Wi-Fi网络建设与运营[M].2版:北京:人民邮电出版社,2012.

[6] 李丽,杨建华.WLAN无线网络覆盖解决方案研究[J].通信技术,2012,45(1):38-40,43.

[7] Pan Feng. Wireless LAN Security Issues and Solutions[C]//2012 IEEE Symposium on Robotics and Applications(ISRA).Kuala Lumpur:IEEE,2012:921-924.

[8] 盛仲飙.WiFi无线网络技术及安全性研究[J].电子设计工程,2012,20(16):1-3.

[9] 李宇.基于IEEE802.11上的无线局域网安全简要分析及改进[D].长春:吉林大学,2012.

[10] 朱燕琼,徐慧.无线局域网认证机制综述[J].计算机工程与设计,2012,33(1):96-100.

[11] 吴一尘.WPA/WPA2-PSK的安全性分析与改进[J].计算机与现代化,2013(1):153-157.

[12] 白珅,王轶骏,薛质.WPA/WPA2协议安全性研究[J].信息安全与通信保密,2012(1):106-108.

[13] 林烈青.无线局域网通信安全机制的研究[J].实验室研究与探索,2012,31(8):257-260,284.

[14] 任伟.无线网络安全[M].北京:电子工业出版社,2011.

Deployment and security management of Wi-Fi network in the laboratory

Chen Bo, Chen Guokai

(School of Computer Science and Technology, Nanjing Normal University, Nanjing 210023, China)

Considering the laboratory environment, the user object and the main purpose, this paper introduces the steps adopted to deploy Wi-Fi network and a practical deployment scenario of Wi-Fi network. To deal with the security issues in the laboratory’s Wi-Fi network, the security devices are integrated in deployment scenarios. Then in the daily Wi-Fi network’s management, the idea of active security is established. Active defense means regular scans and detections for monitoring Wi-Fi network in a laboratory and gives early warning.

Wi-Fi network; deployment of wireless network; security management of network

2014- 07- 22

陈波(1972—),男,江苏南通,博士,教授,从事无线网络安全管理、移动互联网安全等研究与应用.

E-mail:njnuchenbo@163.com

TP393

B

1002-4956(2015)2- 0136- 05