数字化油气田网络安全架构研究

2015-02-26张弛傅海滨王柯

张弛,傅海滨,王柯

(中国石油西南油气田公司 通信与信息技术中心,成都 610051)

数字化油气田网络安全架构研究

张弛,傅海滨,王柯

(中国石油西南油气田公司 通信与信息技术中心,成都 610051)

摘要:随着工业与信息化的融合不断深入,数字化油气田的建设逐渐成为油气行业新的趋势,从数字化油气田建设的需求出发,对网络架构及网络安全需求进行了深入的分析,提出了一种基于功能性定义的网络分区概念,根据相应功能对网络架构进行了区域划分,并针对不同的功能分区提出了安全策略,使各区域的安全架构针对性强,且具备较强的可扩展性。实际应用表明,有效提高了数据传输的正确性、安全性和高效性,为类似大型油田企业的网络搭建及安全部署提供了一种思路。

关键词:网络安全数字化油气田网络架构

数字化油气田企业由于作业的特殊性,在网络架构和网络安全方面与普通企业存在一定区别,在业务发展过程中也有一些较为独特的需求[1],主要表现在以下方面:

1) 动态生产数据。无论是前期的勘探、钻井还是后期的生产阶段,产生的数据呈动态变化,业务对数据传输的实时性、稳定性、准确性要求很高。

2) 业务灵活部署。油气田企业的一线生产单位比较分散,所在地的环境有很大差别,野外作业的项目流动性较大[2],因而网络及安全架构须具备较强灵活性。

3) 现场安全保障。由于作业存在一定危险性,同时作业区、井站、集输管线等要害部位多而分散,要保证业务系统安全可靠地运行,需要充分运用信息化的工具和手段,网络基础架构也需要保证数据的高可用性和传输的安全性。

随着信息化进程的不断发展,数字化油气田正逐步成为一种新的发展趋势,企业的业务开展、部署、决策均需要信息技术的支持。而数字化油气田的构建,很大程度上依赖安全可靠的网络架构搭建[3-4]。

1网络架构设计

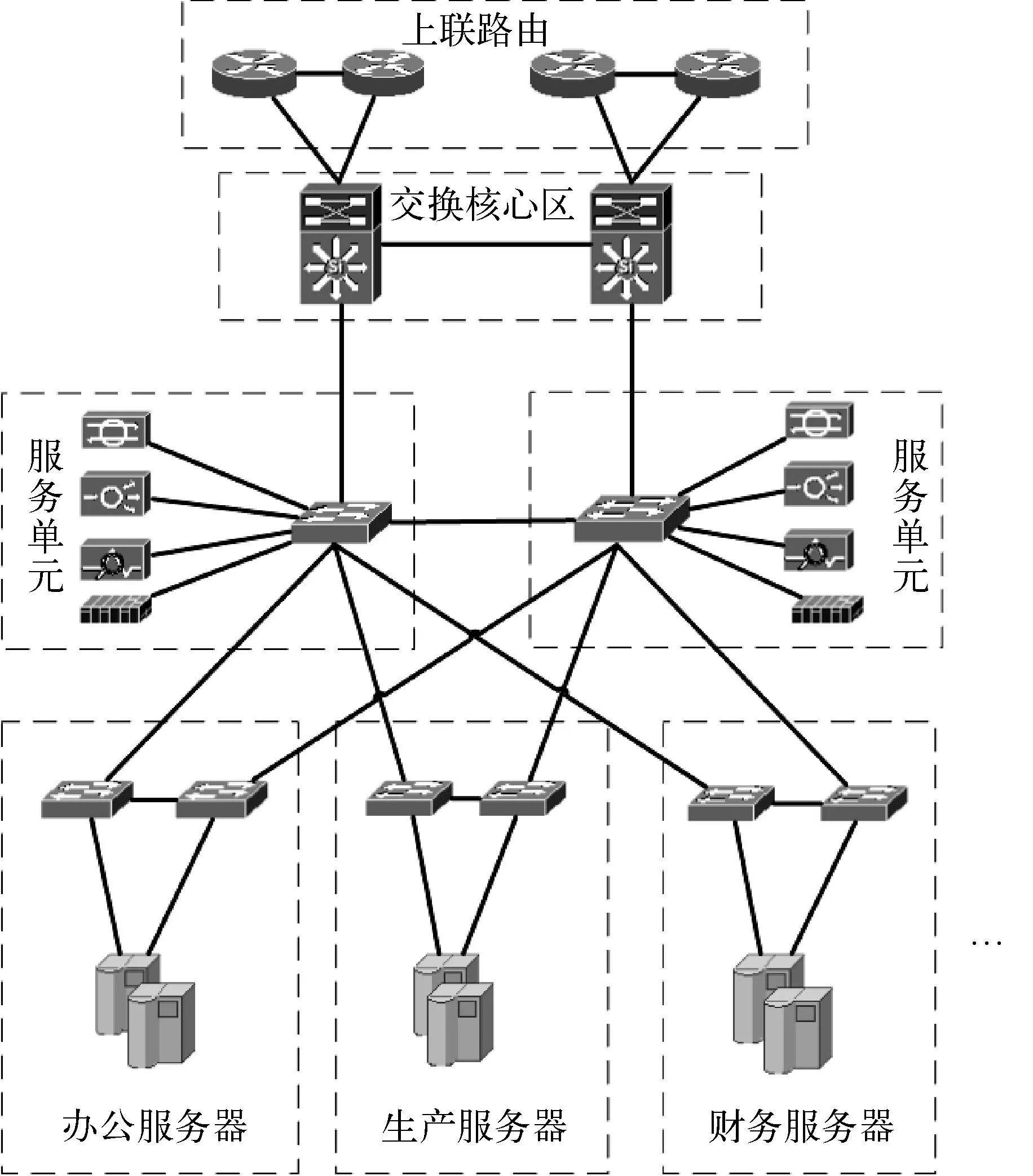

结合各方面的需求,在网络架构的设计中按照相应的功能对架构进行了区域划分,如图1所示。该方式有利于未来网络的灵活扩展,且能更好地开展相关的网络安全建设。通过制订功能分区间的访问控制策略,实现各功能分区之间的安全互访。网络功能区域划分以及网络安全域控制策略为网络设备、网络安全设备等配置奠定了基础。

图1 网络功能分区架构示意

该网络架构共分为六大功能分区。

1) 交换核心区。连接上级单位和公司网络的各功能分区,负责数据在各功能区间的高速转发。

2) 服务器区。提供各组服务器群的网络接入,在服务器区的边界上部署安全防护措施,保护服务器区内的各服务器群。

3) 办公接入区。提供办公局域网和园区办公局域网接入,在总部和各个园区办公网接入区的边界上部署安全防护措施。

4) 外网区。提供公司网络与互联网和外联网(如银行、社保、税务等外部单位的网络)的互联[5],在外网区的因特网和外联网的线路出口,以及交换核心区的边界上分别设置安全防护措施。

5) 网管区。提供以太网和Console方式的网络管理终端接入,在网管区的边界上设置安全防护措施。

6) 广域网区。提供公司下属二、三级单位和一线生产单位局域网的接入,并在与下属二、三级单位和一线生产单位局域网的边界上分别设置安全防护措施。

2分区安全设计

针对网络架构的设计采用了功能分区的方式,与之相配合网络安全架构的设计也采用了分区的方式,针对不同的功能分区,提出与之对应的安全策略,使各区域的安全架构针对性强,且具备较强的可扩展性。

2.1交换核心区

交换核心区连接各个安全分区,主要设备有核心交换机,负责各安全区之间的高速数据转发,核心交换设备无需设置安全访问控制措施。在设备的物理安全方面,参照相关规范并充分考虑运行维护人员的操作习惯。

2.2服务器区

服务器区提供各应用系统的安全接入和保护,其架构如图2所示。服务器区的设备主要包括服务器接入交换设备和汇聚交换设备。汇聚交换机旁接服务器区的服务单元,为服务器区提供相应支撑,主要包括: 防火墙、入侵检测系统(IDS)、应用负载均衡设备、SSL卸载等。对于油气田企业而言,服务器区中的生产服务器涉及各个站场的实时生产数据和核心业务,安全需求相对于办公及其他应用服务器要更为苛刻。

图2 服务器区架构示意

服务器区的安全设计要点主要包括:

1) 流量隔离。根据应用架构对服务器进行分层部署(如Web展现层、应用服务层、数据库服务层),通过划分不同的VLAN隔离各层之间的流量,在以应用架构层次划分的同一VLAN中,再通过划分不同的PVLAN隔离不同应用之间的流量[6]。由汇聚层交换机对各VLAN的服务器之间的数据交换进行转发,同时在汇聚层交换机上部署共用的服务模块,提供访问控制、安全过滤、消息路由等服务。

2) 策略部署。在汇聚交换设备层面设置网络入侵检测系统(NIDS)进行安全监控,提供有可能未被防火墙过滤掉的重要安全警报信息,提高对攻击类型的识别能力,在服务器的接入交换设备层面设置相应的安全措施如端口安全,防止非授权主机或网络设备接入。

3) 安全冗余。重要的服务器应该通过2块网卡分别连接到2台接入交换机,以消除单点故障,接入交换设备应该具有划分VLAN,PVLAN和子网之间隔离的基本功能。汇聚交换设备在汇聚接入交换设备的同时,提供服务器到核心路由区的连接,并且应有冗余机制确保在1台汇聚交换设备无法提供网络服务的情况下,能够有另外1台汇聚交换设备继续提供网络服务。另外,在冗余的汇聚交换设备之间应启用二层连接,以连接跨不同接入交换机的VLAN。

2.3办公接入区

办公接入区中,各单位均通过标准化的方式接入交换核心区域。为避免对交换核心造成影响,故园区办公网都需采用三层方式接入,并且将总部与在园区内本地二级单位的办公接入分离,以保证各部门业务的安全性[7]。办公接入区的安全性考虑主要体现在对内部访问的权限控制上,如允许哪些用户访问哪些网络节点及哪些应用等。办公接入区架构如图3所示。

图3 办公接入区架构示意

办公接入区的安全设计要点主要包括:

1) 身份识别。接入交换设备连接用户终端,直接将各种用户接入到公司网络,能够主动向接入设备发出识别用户身份的请求,并能将用户的身份信息正确无误地转发给后面的鉴权服务器,对于能够识别其身份的终端,应该根据用户身份,将其分配到合适的接入网段。用户对网络的访问可以按照时间进行限制,对于不能识别其身份的终端,应该禁止其接入到公司网络。

2) 日志记录。提供用户访问网络的详细记录,如何时连接、何时退出、连接时间、连接交换机的端口号等信息,在网络发生安全问题时,能够提供线索以供审核。

3) 访问控制。通过办公接入区访问公司网络的用户主要分为公司员工、外包维护人员、外包工作人员、外来项目人员。对用户能够访问的内部网络资源,需在汇聚交换设备上进行严格的访问控制,并且应严格控制不同用户之间的访问,如有需要也应对于同一VLAN和子网用户之间的访问进行安全控制。

4) 接入控制。在终端接入到网络之前,应判断其是否安装了防病毒软件,是否运行要求的防病毒技术,是否带有最新的系列签名文件。其次应判断是否已安装并正确配置了个人防火墙、入侵防御或其他桌面系统安全软件。最后应检查接入设备的定制镜像是否已被修改或篡改。

2.4外网区

外网区保护公司内部网络资源,防止受到外部攻击和滥用的同时,也为所有通过公司网络访问外网的用户提供安全保护。在外网区的设计中加入了非军事区(DMZ),其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

外网区的安全设计要点主要包括:

1) 防火墙设置。针对不同类型防火墙的优缺点,在外网区设置双层的防火墙设备,加强对内网的保护。在内外防火墙之间以及防火墙内部应设置入侵检测设备进行安全监控[8],提高对攻击类型的识别能力。限制对等(P2P)和即时消息等恶意流量的传输,部署防火墙功能,对URL和内容进行过滤,有效防御间谍软件、病毒、垃圾邮件和与业务无关的内容。在阻挡不受欢迎的来访流量的同时,允许合法业务流量进入。访问外网时需通过具备行为监控功能的代理服务器,并严格限制不同用户的外网访问时间。关闭所有防火墙的默认服务,开启必要的服务以确保防火墙设备自身的安全防护,如NTP,SYSLOG,SNMP等。通过NAT进行内、外网地址转换,防止公司内部IP地址被外部人员获取。

2) DMZ安全策略。对各DMZ内互相不需要连接的服务器进行PVLAN划分[9],尽可能限制不同服务器之间互相访问,确保相互之间不会受到广播的影响,实现安全隔离。通过设置内部的防火墙,实现内网用户可以访问外网,内网也可以访问DMZ,以确保内网用户使用和管理DMZ中的服务器,但是除了通过无线接入和远程VPN接入的内部用户以及一些特定应用外,DMZ区不能访问内网。设置外部的防火墙,实现外网不能直接访问内网,但外网可以访问DMZ区内的服务器和应用。

2.5网络管理区

网络管理区为公司所有设备和主机提供安全管理、日志记录和报告[10]。收集的网络管理信息从各个设备送到网络管理区内部的管理节点,设备的配置以及新的软件从网络管理区内部的管理节点加载到每台设备。

网络管理区的安全设计要点主要包括:

1) 安全防护。在网络管理区与网络接口的防火墙处,设置安全访问控制,过滤和阻止任何方向上与网络管理无关的非授权访问。比如,在防火墙上配置允许Syslog和SNMP信息进入网络管理区,同样也允许从网络管理区内部发起的Telnet,SSH和SNMP的应用。在网络管理区内部的管理数据需要采取安全防护手段,防止实施中间人攻击,比如在L2交换机上针对管理终端、网络管理主机等实施PVLAN,Port Security等配置,使中间人攻击非常困难。

2) 设置访问控制服务器。采用集中管理的方式,以保护用户口令安全,在公司网管区配置安全访问控制服务器,所有设备的用户名、口令、权限控制都统一管理,避免因分散式管理带来的安全漏洞和管理的复杂性。在安全访问控制服务器上可将进入到设备的管理用户分为多个级别,对不同级别的用户分配不同级别的访问权限。所有设备的管理用户均需通过访问控制服务器的身份验证,并结合一次性密码系统,为每台设备提供更严格的身份认证控制,仅当访问控制服务器不可用时,方可通过设备本地认证的方式管理设备。

3) 操作控制。大部分的网络管理功能如软件升级、日志记录和SNMP管理需要通过网络管理区内专门的终端来进行操作,如果需要在网络管理区外进行网络维护时,网络管理员终端必须与网络管理区的防火墙建立起基于IPSec的VPN,确保所有的网络管理流量都采用加密的方式进行传输,以防止网管数据被截取。

2.6广域网区

广域网区主要负责异地的二级单位及三级单位的网络接入,通过核心路由器进行各地区间的广域流量的转发。由于广域网设计覆盖范围较大,文

中所提出的安全设计要点只涉及总部层面。

广域网区的安全设计要点主要包括:

1) 核心路由安全控制。核心路由设备提供各地区之间的高速数据转发,可在核心路由设备上适当设置安全访问控制。在核心路由设备上对各地的路由信息进行认证和加密,并通过访问控制,严格限制不必要的路由信息进入到本地的核心路由区。

2) 核心交换安全控制。与核心交换机连接的所有物理链路应具有主备的连接,并采用收敛快速的OSPF作为核心骨干区的路由协议,确保核心网络的路由快速收敛能力和高可用性。如果条件许可,可在核心交换设备和核心路由设备之间加设防火墙,加强各地之间流量的访问控制力度。

3结束语

数字化油气田概念不仅是信息传递,更重要的是运用一系列手段汇集和分析各类数据,为业务的发展和决策提供支撑,而在该过程中,健康安全的网络架构对于保证数据传输的正确性、安全性和高效性尤为重要。文中提出的分区安全保障架构有效提升了网络架构的安全性,在保证架构可扩展性的基础上,兼顾了高可用性和安全性需求,为油气田的信息化进程提供了强有力的支撑。

参考文献:

[1]李哲.油田企业信息化发展的趋势—数字油田的构建[J].价值工程,2010(16): 153-155.

[2]张军华,钟磊,王新红,等.数字油田要素分析、建设现状及发展展望[J].勘探地球物理进展,2007(01): 25-30.

[3]刘韵洁.三网融合与未来网络的发展[J].重庆邮电大学学报(自然科学版),2010(06): 693-697.

[4]李涛.网络安全概论[M].北京: 电子工业出版社,2004: 35-40.

[5]朱建江,朱正江,彭龙.企业园区三层网络架构的设计与实现[J].计算机与现代化,2009(09): 70-76.

[6]刘成文,田雨,章瑞.利用先进通信技术建设数字化油气田[J].信息通信,2009(01): 78-80.

[7]李莉,邓睿.论局域网建设架构与安全策略[J].企业导报,2011(20): 285-287.

[8]王铁方,李涛.蜜网与防火墙及入侵检测的无缝结合的研究与实现[J].四川师范大学学报(自然科学版),2005(01): 119-122.

[9]王小玲.PVLAN技术及其在局域网中的应用[J].电脑开发与应用,2014(03): 28-31.

[10]钱翀.企业数据中心网络架构研究和设计[D]. 上海: 上海交通大学,2013.

Research on Network Security Architecture of Digital Oil and Gas Field

Zhang Chi, Fu Haibin, Wang Ke

(Communication and Information Technology Center, Petrochina Southwest Oil

and Gas Field Company, Chengdu,610051, China)

Abstracts: With continuous development of integration of information technology and industry, construction of digital oil and gas field is becoming the new trend of oil and gas industry. Starting from unique needs of digital oil and gas field construction, the needs from network architecture and security are deeply investigated with an approach of network sub-region concept based on function definition. The network architecture is regionalized based on relative functions. Security policy is proposed aiming at different functions to make security frame with specified strong pertinence and expandability for each region. The practical application indicates accuracy, safety and high efficiency of data transmission have been improved obviously. It provides a new idea for large oil enterprises to build network and security deploy.

Key words:network security; digital oil and gas field; network architecture

中图分类号:TE938

文献标志码:B

文章编号:1007-7324(2015)06-0062-04

作者简介:张弛(1984—),男,现就职于中国石油西南油气田公司,主要研究方向为视频会议技术、网络安全等,任工程师。

稿件收到日期: 2015-07-07。