端到端语音加密通信技术

2015-02-02陈瑶瑶郝建华张子博王小平

陈瑶瑶,郝建华,张子博,王小平

(装备学院, 北京 101416)

端到端语音加密通信技术

陈瑶瑶,郝建华,张子博,王小平

(装备学院, 北京101416)

摘要:移动通信安全形势越发严峻,目前还没有找到完全无漏洞的安全通信系统解决方案。对端到端的加密通信进行了研究,对端到端的语音加密通信过程进行了详细分析。探讨了实现该类通信过程要解决的关键性技术难题。综合国内外现有的研究成果,比较分析了适合于端到端加密通信的语音加密算法。对于加密之后的语音信号和解密恢复的语音信号如何评价,给出了参数指标和评价标准。端到端的解决方案可以避免常见的窃听和信息窃取,有着比较广阔的发展前景。

关键词:端到端;语音加密;通信安全

本文引用格式:陈瑶瑶,郝建华,张子博,等.端到端语音加密通信技术[J].四川兵工学报,2015(12):103-108.

Citation format:CHEN Yao-yao,HAO Jian-hua,ZHANG Zi-bo, et al.Techniques of the End-to-End Speech Encryption Communication[J].Journal of Sichuan Ordnance,2015(12):103-108.

Techniques of the End-to-End Speech Encryption Communication

CHEN Yao-yao,HAO Jian-hua,ZHANG Zi-bo, WANG Xiao-ping

(Equipment Academy, Beijing 101416, China)

Abstract:The security situation of mobile communication becomes even more grim, and the complete bug-free secure communications system solutions has not been found at present. The end-to-end encryption communications was studied and the process of speech encryption was analyzed in detail. We discussed the way to solve the key technical problems of the communication process. Combining with the existing domestic and international research results, the suitable speech encryption algorithm for end-to-end encryption communication was compared and analyzed. The parameters of indicators and evaluation criteria were given to evaluate the encrypted speech signal and decrypt speech signal.End-to-end communication can avoid the common eavesdropping and theft and has a relatively broad prospects for development.

Key words:end-to-end; speech encryption; communication security

进入新世纪以来,移动通信技术得到飞跃式地发展和提高。公众移动通信网历经4代的发展,通信技术已经达到前所未有的水平,未来更向着高智能化、多样化与多兼容、更高传输速率等方向发展。尽管移动通信技术的发展日新月异,但是通信安全技术的发展和应用却没能跟得上社会需求的步伐。尤其是“斯诺登事件”暴露出来的美国“棱镜”绝密电子监听计划,更是让世界感到震惊。2014年12月4日,有消息再次披露,至少从2010年开始,美国启动了代号为“极光黄金”秘密监视计划。它通过监视全球移动手机运营商,发现手机网络漏洞,并秘密植入新的安全漏洞,来窃取手机通话、电子邮件及短信等信息。通信安全面临严峻挑战。移动通信所面临的巨大安全漏洞引起了各国政府和人民的高度关注。窃听者可以通过搭建伪基站和购买专用设备,窃取个人通信信息及其他经济和商业信息。有时甚至国家的信息安全也面临着严峻威胁。

尽管人们想要保护安全数据,但是直到现在仍没有一个完美的安全系统保证窃听者不能获取数据内容。如何实现通信全过程完全密文传输的端到端加密成为人们讨论的焦点。端到端加密可以弥补移动通讯的空中接口部分传输的明文漏洞,可以避免信息被第三方窃取利用的威胁[1]。国内外已经有许多厂商开始研究开发端到端产品,由于是在移动终端前进行的信号处理,所以处理后的语音信号必须能够满足通信协议规范和要求,满足编解码器对于所传输信号的特征要求,这也是该技术需要解决的关键问题所在。

1端到端加密

语音加密是在对语音的一部分数据信息进行一种完全可逆的操作,使得加密后的语音对未经授权的监听者来说,完全是听不懂的信息。加密过程可以是模拟或者数字的。模拟语音加密也叫语音置乱,通常对语音采样点进行处理。模拟置乱过程,信息传输不需要调制和压缩,恢复出的语音质量和语音的语言无关。这些置乱方案很容易和外部模拟通道进行连接,比如电话、卫星、移动通信链接等等[2]。数字加密将输入的语音信号进行数字化,经过语音压缩,并以合适的比特率产生比特流,而这些比特流经过加密之后,通过调制通道进行传输。数字加密通常比模拟加密更加安全,但是实现起来比较复杂。而端到端的语音加密,实际上是一个模数模的转化过程。

1.1 端到端加密原理

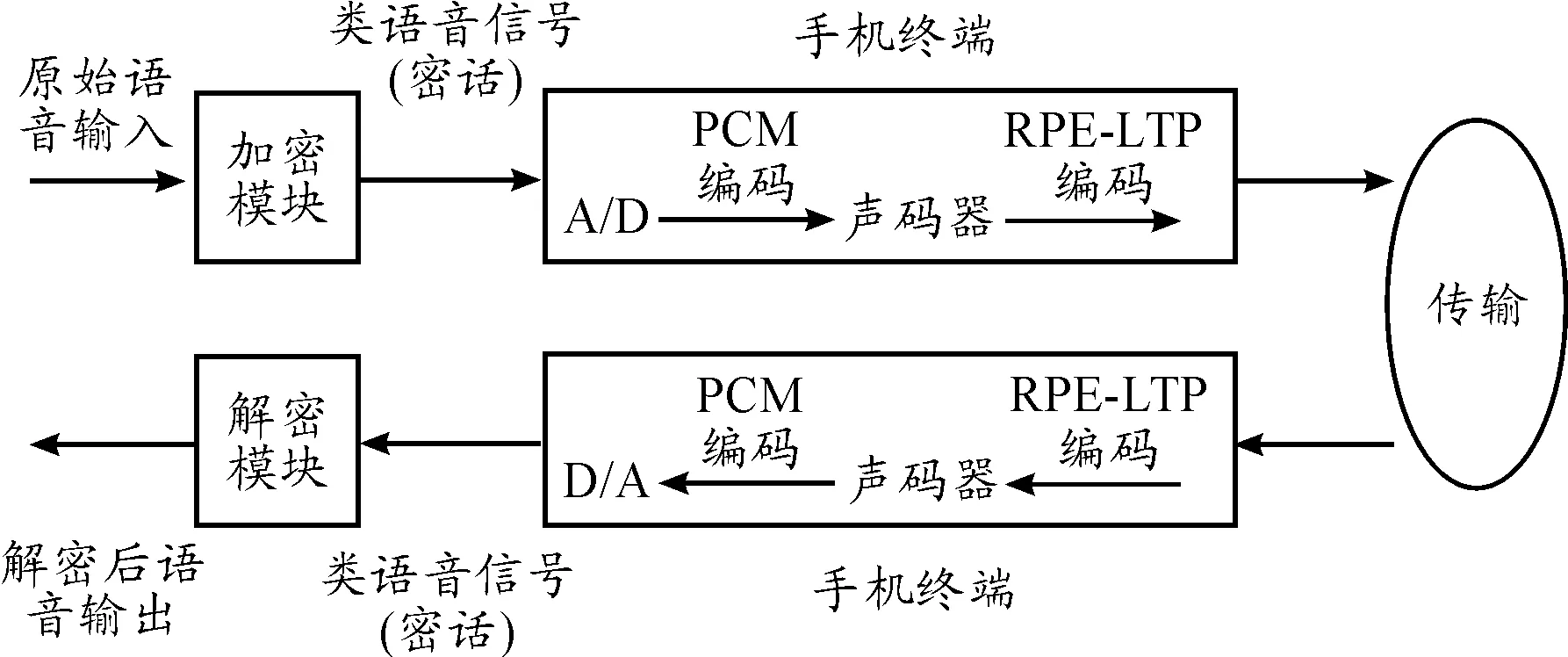

端到端的加密过程,指的是数据在发送端进行加密处理,在接收端进行解密处理,而中间任何过程将不会有明文出现。语音加密过程是在语音进入通信系统之前完成的,解密是在语音输出终端后进行的。加密后的语音要通过移动终端和通信网络进行压缩编码的处理。以GSM通信系统为例,加密后的语音信号在移动终端中要经过PCM(Pulse Code Modulation)编码和RPE-LTP(Regular Pulse Excitation-Long Term Prediction)编码[3-4]。RPE-LTP编码是一种混合参数压缩编码模式,它通过提取输入语音的声音模型参数来进行压缩,一旦加密后的信号不具备语音的特征形式,则无法透过声码器,接收端同样就难以正确恢复出语音。

由图1可知,加密后的语音必须满足类语音的特性,才能顺利通过两种压缩编码及VAD检测等,保证语音数据完整地传送到接收端进行正确地解密。类语音的信号具有语音信号的基本特征,和噪声信号形式是完全不同的。噪声化的加密信号尽管在安全性上占优,但是无法透过声码器,所以满足不了端到端通信的要求。

图1 端到端通信过程

1.2 端到端加密优势特点

端到端语音加密的过程,完全是在移动通信网之外完成的,也不涉及手机内部的软硬件,避免了可能发生的通过网络接入窃取信息的可能。整个加解密过程只需要一个独立于终端之外的设备即可完成,大大减少了设备使用数量。

这种加密手段相当于是从源头进行了加密处理,所以在移动网络传输过程中,一切信息均以密文的形式存在,即使被搭线窃听,窃听者也无法听懂语音意义。如果加密算法合适,可以保证语音通信的完全安全可靠,避免通信信息的泄露。

同时,这种加密手段易于实现通用性,不会对手机设备有特殊要求,不必为此开通其他数据或语音业务,硬件花费和代价相对较小,比较实用。

1.3 端到端加密发展现状

在国外,这种端到端的语音加密技术已经有相应产品问世并装备使用。美国于2013年采购了高容量语音加密设备ECTORYP(R) Black,可用于军方与政府的机密与非机密网络,实现了非保密用户与保密网用户的自由沟通。其他国家语音加密产品包括德国加密语音通信领域的先锋SecurStar计算机安全公司推出PhoneCrypt系列[5]、新加坡科技电子公司的Enigma加密手机、法国萨基姆公司MW 3026S[6]加密手机以及由挪威军事通讯公司与挪威国防部共同研制的NSK200手机[7]等等。

在我国,一些手机制造商与中国电信合作,基于中国电信独有的CDMA网络实现了通道加密防护。制造商在声码器后增加了一个加解密模块,在经过身份验证后可以进入加密通话模式。在该模式下,使用者的语音内容会被再次编码和加密,实现语音的噪声化。但是,这一功能实现的前提是通话双方都使用定制的加密通信手机,主被叫双方都已开通中国电信加密通信业务,才能正常使用,难以满足手机间的互用性。而且,敌方同样可以在语音重新编码之前获取明文信息,达到窃听的目的。

2端到端加密关键技术

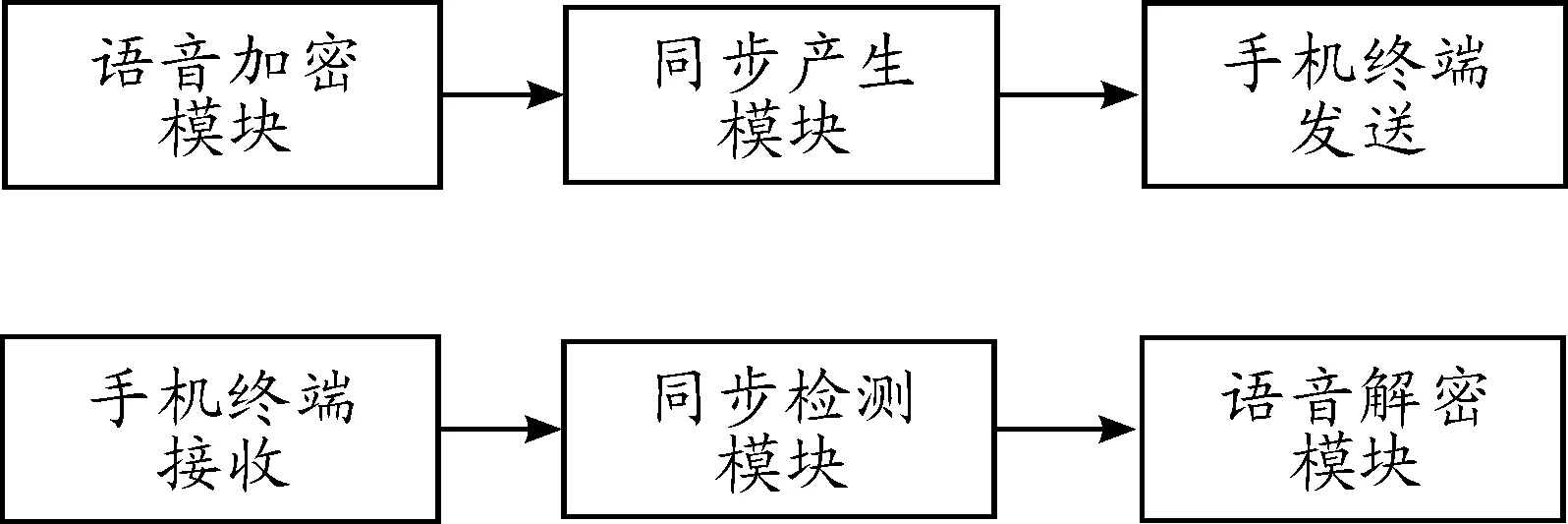

端到端语音加密过程是在进入通信终端之前完成的,加密后的语音是模拟信号,需保证其具有类语音特性才能在通信系统中顺利传输。实现加密语音的类语音化过程,关键在于加密算法的选择。除此之外,由于对语音进行的是按帧处理,所以加解密过程中也要进行同步的生成和检测,保证接收端将加密语音准确地恢复出来。

图2 端到端通信各个模块

2.1 加密算法

加密语音要满足类语音的特性,所以在设计语音加密系统生成加密语音时,需要考虑一下几点问题:

1) 从加密后的语音中难以找到原始语音的痕迹,也即保证较低的语音可懂度;

2) 经过加密后的语音信号,在受到外界一些干扰,比如有损压缩处理、加性噪声干扰、信号滤波等情况,接收端用户仍然能够正确地恢复出原始语音;

3) 秘钥空间必须足够的大,防止密文被暴力破解。

一般实现这种加密效果的算法包括有语音的置乱算法、类语音调制算法、数据与波形符号映射法等等。

2.2 同步问题

对接收方来说,需要对从手机中获得的密话进行解密,而语音是按帧进行密化处理的,加密矩阵作用于每一帧信号。一旦取得的一帧语音和另外一帧语音有交叠,将无法正确恢复出原始语音。这要求收发双方要建立标识位,确定完整一帧语音信号的起始位置,对接收到的语音进行位置的同步。

由于端到端通信的特殊性,在设计同步信号时,不仅要考虑同步精确度,也要兼顾其在传输过程中遇到的问题。

1) 同步结果识别度高。这是同步信号的最基本要求。和数字信号的同步不一样,由于数据是未经编码的模拟信号,所以要产生比较明显的相关峰,需要特殊设计。

2) 可透过声码器。模拟的同步信号同样要送入手机进行压缩编码等处理,也即同步信号也应和语音信号一样能顺利透过声码器。

3) 带宽合适。在通信系统中,传输语音信号的标准话路频带宽度一般被限制在300Hz到3400Hz内,同步信号也要满足[8]。

4) 精确度。在满足一定指标要求下,如果只有残缺的同步信号,也应被检测出来。

5) 一定的抗噪声性能。同步信号应可以在一定的噪声干扰条件下仍被检测到,具有合适的抗噪性能。

目前对于端到端的理论研究仅仅局限在加解密算法上,同步问题如何解决仍然鲜有人提出合适的方案,需要今后结合应用实际,进一步的研究和探索。

3加密算法

3.1 置乱算法

通常的置换系统每一帧数据少,使得秘钥空间小,容易被暴力破解。此外,帧小使得置乱语音很难达到较低的语音可懂度,并且一部分秘密信息可以在置乱语音中被发现。

语音通常的置乱方法包括时域分割置乱(Time-Segment Permutation,TSP)、频域置乱(Frequency-Domain Scrambling, FDS)、时频置乱(Time-Frequency Scrambling,TFS)、变换域置乱(Transform-Domain Scrambling,TDS)等等。可以将采样点数据、频谱系数和时频系数等作为加密的密钥。

3.1.1频域置乱算法

频域置乱主要是通过对语音信号频谱进行频率倒置、带移倒置和频带分割[9]等等操作,频域置乱常常利用统一的滤波器组或者小波变换来实现[10]。

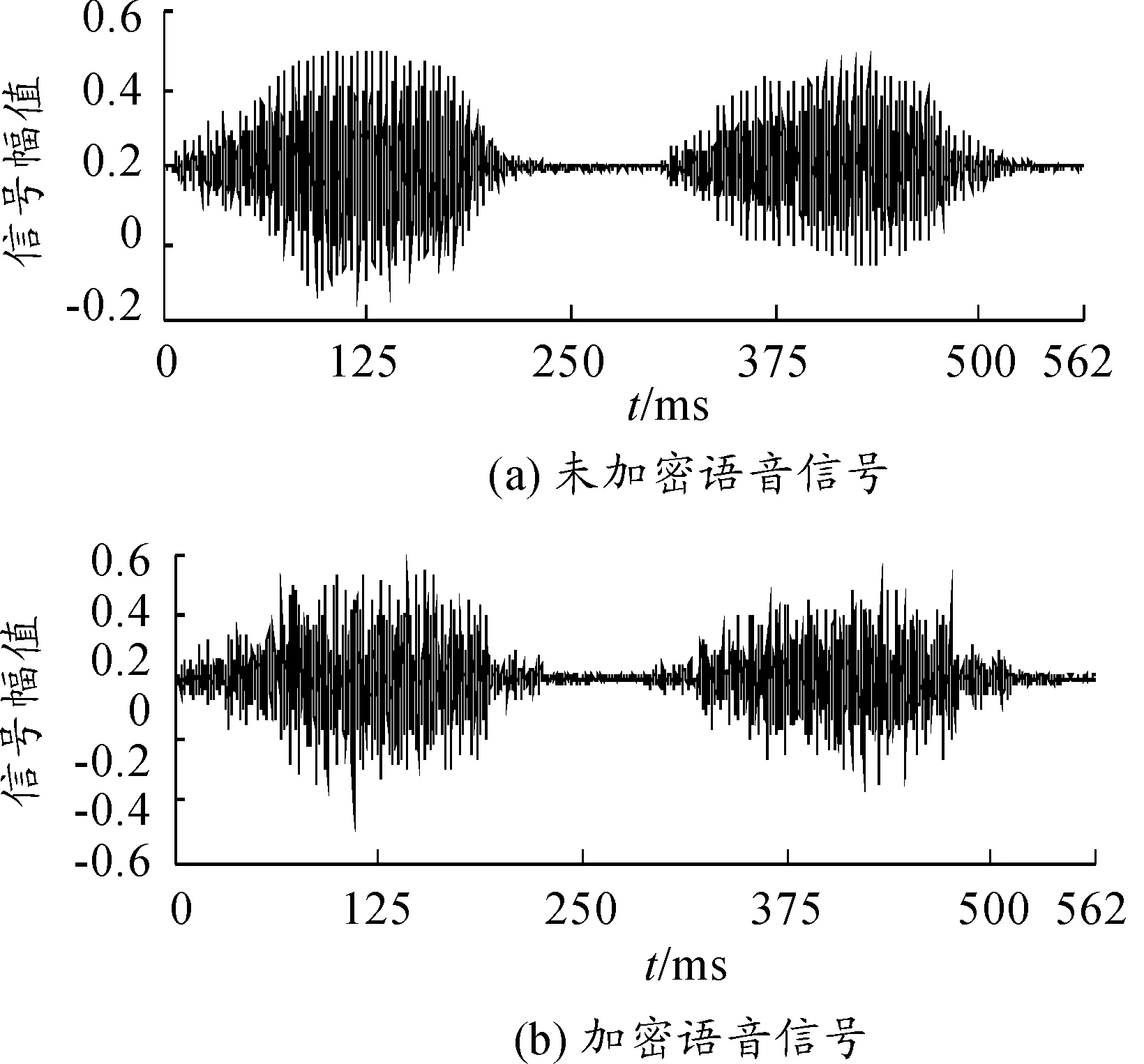

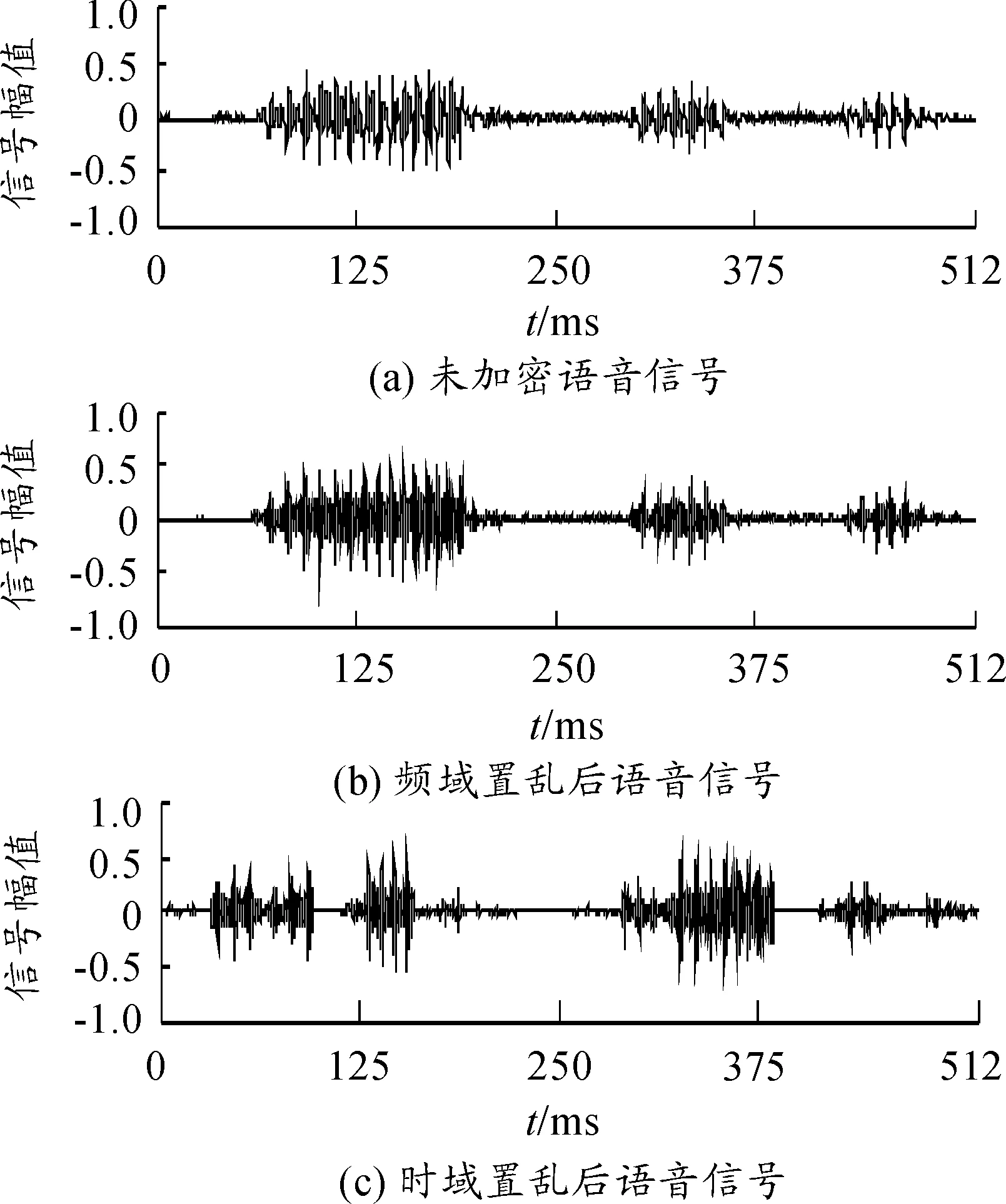

图3是语音信号频谱置乱(基于FFT)前后语音比较图。图3中语音以256点为一帧,时域做FFT变换后,与一个置乱矩阵相乘再返回到时域,即可得到置乱后的语音。

图3 频域置乱效果

从听觉效果来看,加密后的语音的可懂度仍旧比较大,很容易被经过专业训练的人员破译。频域置乱有选许多可选择的置乱方法。包括设计合理的置乱矩阵、对频带数据进行循环移位、频带分割成多段后进行置乱、幅度的改变、相位的调整等等。具体实施时候会需要考虑到每一帧数据的长度选择、帧的分组长度选择。

3.1.2时域置乱算法

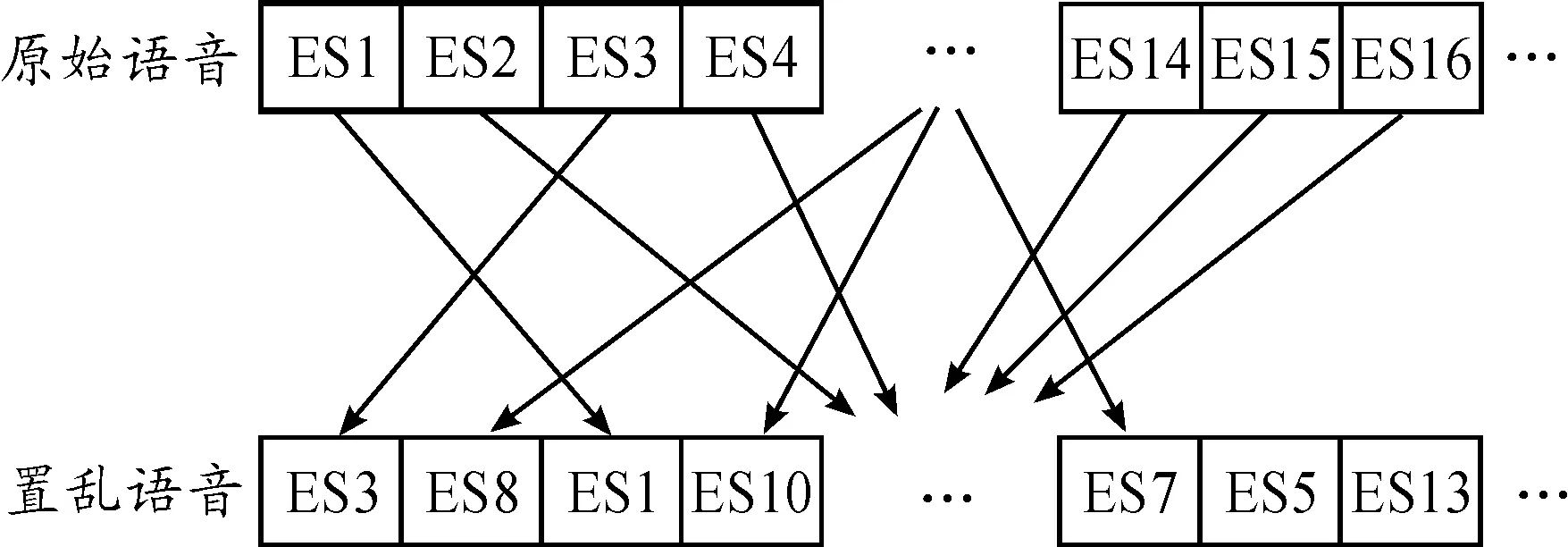

时域置乱主要包括对时域信号进行时段倒置、时间单元置乱[11]。将数字化的语音信号x[n]划分为短时的帧或者块,通常在采样率为8 kHz时,一帧可划分为20 ms,也即160采样点,帧再被更小的时间段划分并置换。

时段倒置类似于频域置乱,它是通过改变时间单元的时序关系,置乱后的语音在节奏感、音律等方面都发生变化。

时域置乱需要对信号进行同步,将产生较大的时延,可用的密钥长度比较短,同时恢复的语音质量也不理想。

图4 时域置乱

图5 时域置乱和频域置乱

3.1.3伪随机序列置乱算法

语音信号可以被看作采样点具有相关性的序列,每个采样点可以看成一个比特序列。语音信号的可懂度可以通过减少语音采样点之间的相关性来实现。伪随机序列可以去除采样点之间的这种相关性,使得语音不可懂。当然,为了防止窃听者通过统计分析破解,这种伪随机序列不能将加密语音信号的统计特征显现出来[12]。伪随机序列具有类噪声性能,这些序列统计独立并且均匀分布[13]。将这些序列和语音进行异或处理,就可以使得语音信号听起来像噪声。由于伪随机序列的这种自相关和互相关特性,使得减少了语音信号采样点之间的相关性,并降低了语音剩余可懂度。

满足这种要求的序列m序列[14]、Gold序列、巴克码、Kasami序列[15-16]等。但是这种类噪声语音不满足语音压缩编码的输入要求,不适合在端到端语音加密过程中使用。

除此之外,近年来又提出了一些置乱方法比如基于高维数组变换的置乱方法[17]和基于细胞自动机的置乱方法[18]等。文献[17]中置乱后的语音信号可以抵抗MP3压缩的攻击,但是块大小不够长难以抵御暴力破解。文献[18]中提出的方法,在置换系统中整个语音信号都被利用。然而,它的可懂度过度依赖于初始控制条件,比如代数(NOG)和邻居规则。因此,如果不能选择合适的初始参量,低语音剩余可懂度很难达到。

3.2 类语音调制算法

除了对原始语音的时域或频域置乱的方法之外,为了实现加密后的语音信号仍旧保持着语音的特征,研究者们着眼于设计一种特殊的调制解调算法。

图6 类语音调制的加密模块

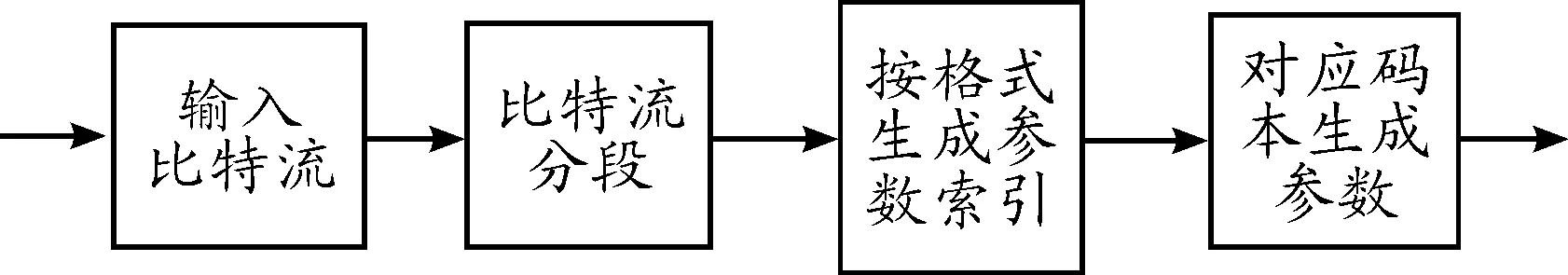

杨典兵[19]提出了一种调制算法。将加密后的比特流看成压缩后的语音比特流,对加密比特流进行分帧处理。每帧比特流看成是一帧语音信号的压缩编码数据,根据预先定义好的帧结构,取出相应的类语音参数(线谱频率、增益和基音)的索引号,查找相应码本,取出相应的类语音参数,送入类语音合成器,产生类语音信号。由于参数的矢量量化码本是由实际语音参数训练得到的,因此,无论什么样的索引号对应的参数,都是真实的语音参数。由这些参数重建具有语音性质的类语音信号。

图7 类语音调制过程

文献[20]中提出了一种可以透过声码器的调制方案,他选择不同的正弦子载波组合进行测试,依次通过声码器,从中选出可透过的最低误码率子载波组合,再对原始语音信号进行载波调制。

文献[21]中提出了一种类语音合成的解决方案。该方案利用了LPC线性预测分析的方法。对语音线性预测需要提供参数,将原始语音比特流按照一定格式映射为参数的索引,通过线性预测合成语音信号。也即将原本的语音信号当作加密语音信号的合成参数。解密过程恰好相反。

2008年,伊朗学者Rashidi M同样提出了类似的思想[22],他选择了使用共振峰合成模型作为合成模拟语音信号的方法,需要索引的参数有基音的频率、共振峰的频率和相位。

利用对语音信号进行调制编码的思想,人们已经设计了多种算法实现话音的类语音化加密。这种加密算法,不仅使得调制的语音信号在信号波形特征上与原始信号产生了较大的差别,听起来可懂度相对较小,而且这种调制后的信号形态又不具有明显的加密后的可辨识性,可以减少敌方的注意力。但是,这种算法比较复杂,对于对实时性要求比较高的通话过程来讲,难以满足其要求。

3.3 数据与波形符号映射法

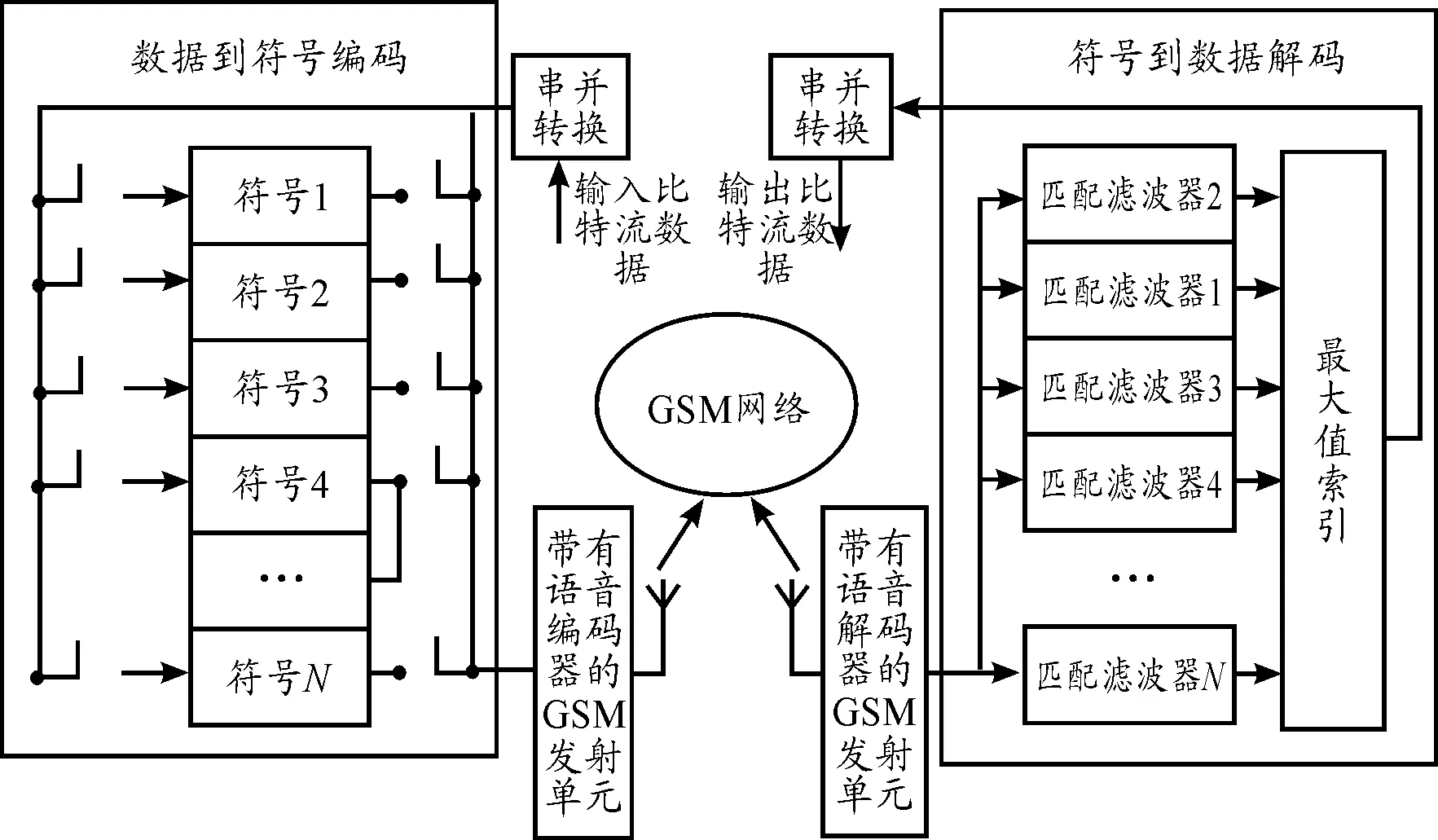

文献[23]提出了数据与波形符号映射法。它利用遗传算法建立一个庞大的波形码本,将输入数据映射成码本的索引,搜索出相应的波形矢量作为输入信号,实现从“数据到符号”的编码即调制过程;接收端进行反向操作,通过码本索引恢复原始输入数据,实现“符号到数据”的解码即解调过程。

该算法比类语音合成方法性能更好,误码率更低。但是,建立波形符号码本用时时间长,收敛速度很慢。

图8 数据与波形映射过程

4评价方法

通常,有3个最重要的标准来评价语音置乱的效果,它们是:

1) 置乱算法所能够达到的多低的加密语音剩余可懂度;

2) 由于加解密过程而对接收端恢复的语音质量影响的程度;

3) 置乱器的抗密码分析攻击的能力。

对于算法的置乱程度,可以用两个参量指标来衡量,分别是衡量数据错乱水平的汉明距(Hamming Distance,HD)和归一化位移(Normalized Displacement)。第一个指标的数值范围在0~100%之间,第二个指标范围在0~1之间。如果所有元素在位置置换后,都和原始位置不同,则汉明距HD=100%,那么置乱后的语音信号将含有极低的语音剩余可懂度[24]。如果汉明距高于90%但未参与置换的元素随机分布,那剩余可懂度也达到较低的要求[25]。对于归一化位移,通过实验得到,当其值增加时,剩余可懂度减少;但是当大到一定时,剩余可懂度又会增加。因此,一个合适的归一化位移值,既要显著的大于0,同时又要远离1。当HD高于90%同时归一化位于某个关节点时,置乱后的语音信号将可以达到较低的剩余可懂度。

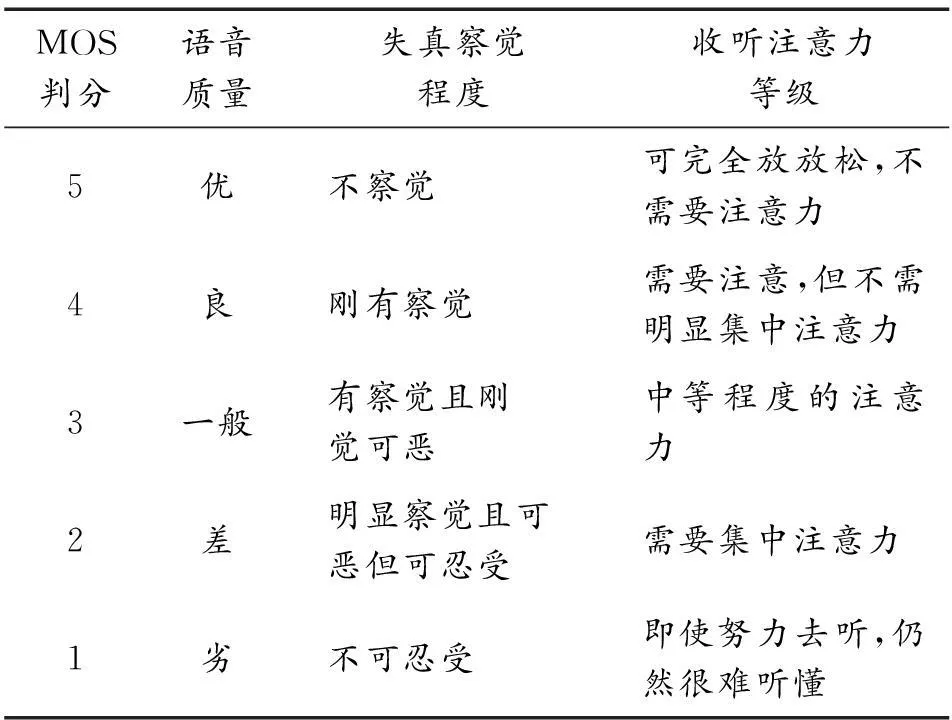

恢复的语音质量可以通过主观评价和客观评价方法进行评价[26]。在系统性能评价中,MOS(Mean Opinion Score)评分法是使用最为普遍的主观评价方法,是对语音整体满意度的评价。

表1 MOS等级标准

其他主观评价方法还有判断韵字测试(DRT)、判断满意度测量(DAM)。客观测量常用的方法有信噪比、平均段信噪比、谱失真等方法。

5结束语

本研究对端到端语音加密通信的应用背景进行了详细介绍,重点对实现端到端加密的关键技术进行了分析研究,将适用的加密算法进行了分类比较,同时,对实际应用过程中面临的同步问题进行了探究和论证。为了对加密的语音和解密的语音质量进行综合评估,引进了几项指标对语音进行主观和可观的评价。端到端加密通信解决方案,可靠性强,相对易于实现,方便满足通用性要求,有着较大的发展潜力里。

参考文献:

[1]Toorani M,Beheshti A.Solutions to the GSM security weaknesses[C]//Next Generation Mobile Applications,Services and Technologies,2008.NGMAST’08.The Second International Conference on.IEEE.[S.l.]:[s.n.],2008:576-581.

[2]Hemlata Kohad,V R Ingle,M Gaikwad.An Overview of Speech Encryption[J].Techniques.International Journal of Engineering Research and Development,2012,3(4):.

[3]ESTI GSM 06.10—1995,GSM Full Rate Speech Transcoding[S].

[4]ESTI GSM 06.01—1992,Speech Processing Functions General Description[S].

[5]Leavitt N.Mobile security:finally a serious problem[J].Computer,2011,44(6):11-14.

[6]Dupas L.Secure voice MW 3026 S&MW 3026 S-MR~C500~Amadeus Station[C]//COLLOQUIUM DIGEST-IEE.IEE.1999.[S.l.]:[s.n.],2003:14-14.

[7]Moldal L,Jorgensen T.End to end encryption in GSM,DECT and satellite networks using NSK200[C]// Secure GSM and Beyond:End to End Security for Mobile Communications.IEE Seminar on (Digest No.2003/10059).Lodon,2003:5/l-5/5.

[8]朱 峰,薛延平,苏力华,等.通信保密技术[M].北京:清华大学出版社,2014.

[9]李晔,崔慧娟,唐昆,等.数字语音编码技术[M].北京:电子工业出版社,2013.

[10]Ma F,Cheng J,Wang Y.Wavelet transform-based analogue speech scrambling scheme[J].Electronics Letters,1996,32(8):719-721.

[11]Jayant N,McDermott B,Christensen S,et al.A comparison of four methods for analog speech privacy[C]//IEEE Transactions on Communications.1981,29(1):18-23.

[12]Anil Kumar,Abhijit Mitra,S R Mahadeva Prasanna. On the Effectivity of Different Pseudo-Noise and Orthogonal sequences for Speech Encryption from Correlation Properties[Z].International journal of information technology,2007.

[13]Sklar B.Digital Communications:Fundamentals and Applications[M].2nd Ed.NJ:Prentice Hall,2001.

[14]Fuster A,Garcia L J.An efficient algorithm to generate binary sequences for cryptographic purposes[J].Theoretical Computer Science,2001,259:679-688.

[15]Wang X,Wu Y,Caron B.Transmitter identification using embedded pseudo random sequences[J].IEEE Trans.Broadcasting,2004,50(3):244-252.

[16]Sarwate D V, Pursley M B.Correlation properties of pseudorandom and related sequences.Proc[C]// IEEE.[S.l.]:[s.n.],1980:593-619.

[17]Li H,Qin Z,Shao L,et al.Variable Dimension Space Audio Scrambling Algorithm Against MP3 Compression[C]//Algorithms and Architectures for Parallel Processing.Springer,Berlin,2009:866-876.

[18]Madain A,Abu A,Dalhoum,et al.Audio scrambling technique based on cellular automata[Z].Multimed Tools Appl.2012.

[19]杨典兵.端到端保密通信中的类语音调制解调研究[D].郑州:解放军信息工程大学,2009.

[20]铁启龙.基于正交频分复用的GSM加密语音通信[J].信息通信,2014(3):193-194.

[21]Katugampala N,Al-Naimi K T,Villette S,et al.Real time data transmission over GSM voice channel for secure voice and data applications[C]//Secure Mobile Communications Forum:Exploring the Technical Challenges in Secure GSM and WLAN.Lodon,2004:7/1-7/4.

[22]Rashidi M,Sayadiyan A.A New Approach for Digital Data Transmission over GSM Voice Channel[C]//Proceedings of the 2ndWSEAS International Conference on Circuit Systems Signal and Telecommunications(CISST’08).Acapulco,Mexico.USA:IEEE,2008:193-196.

[23]LaDue C K,Sapozhnykov V V,Fienberg K S.A Data Modem for GSM Voice Channel[J].IEEE Transactions on Vehicular Technology,2008,57(4):2205-2218.

[24]Woo R W,Leung C.A new key generation method for frequency-domain speech scramblers[J].IEEE Trans.Commun,1997(45):749-752.

[25]Matsunaga A,Koga K,Ohkawa M.An analog speech scrambling system using the FFT technique with high-level security[J].IEEE J Sel Areas Commun,1989(7):540-547.

[26]陈华伟.语音通信中音质客观评价研究[D].成都:西南交通大学,2006.(责任编辑杨继森)

【信息科学与控制工程】

基金项目:重庆市自然科学基金(CSTC2012jjB50009)

中图分类号:TN918.91

文献标识码:A

文章编号:1006-0707(2015)12-0103-06

doi:10.11809/scbgxb2015.12.026

作者简介:陈瑶瑶(1992—),男,硕士研究生,主要从事信息与通信系统研究。

收稿日期:2015-06-20 2015-04-19