网络通信新上线业务安全评估的实践与探索

2015-01-23□王丽

□王 丽

随着IPv6、三网融合、云计算、移动互联网和物联网等新技术的引入,以及互联网业务的蓬勃发展,为促进互联网业务健康有序发展,维护国家安全和社会稳定,保障用户合法权益,加强互联网新技术新业务安全管理,工信部在2011年下发了《互联网新技术新业务信息安全评估管理办法(试行)》,各运营商也随之下发了各自的管理办法,明确提出了细化的要求。实践中,要通过落实“以业务为中心、风险为导向”的评估思想,在信息安全评估中的不断探索,建立和推动信息安全评估理论、方法、操作流程和作业规范的完善和提升,彰显信息安全评估对保障客户业务顺畅运行的意义,提升安全服务的工作绩效以及安全服务的层次和水平。

一、互联网新技术新业务信息安全评估的内容

(一)评估内容。工信部与三大运营商对互联网新技术新业务信息安全评估的要求主要包括:与业务相关的网络架构安全、设备安全、平台安全、业务流程安全、内容安全、业务数据安全、系统运维及人员管理安全等方面。

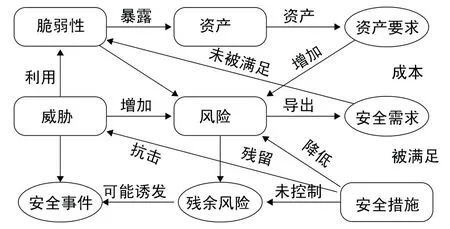

(二)“传统”安全评估的主要内容。虽然目前的评估都来自于ISO13335 -2 信息安全风险管理中(如图1),但主要的内容为:管理脆弱性识别包括组织架构管理、人员安全管理、运维安全管理、审计安全管理等方面的评估技术脆弱性识别漏洞扫描:对网络安全、网站安全、操作系统安全、数据库安全等方面的脆弱性进行识别。基线安全:对各种类型操作系统(HP -UX、AIX、SOLARIS、LINUX、Windows 等)、WEB应用(IIS、Tomcat 等)、网络设备等网元的安全配置进行检查和评估。渗透测试:渗透测试是站在攻击者的角度,对目标进行深入的技术脆弱性的挖掘。

(三)业务信息安全评估与“传统”安全评估的对比。虽然安全风险评估基本都按照了ISO13335 -2 中的方法来操作,但是通过对业务信息安全评估的内容和“传统”安全评估内容对比不难看出,“传统”安全评估主要集中在网络、系统和应用软件层,且每层的评估比较孤立,很难全面反映业务的主要风险。“以业务为中心、风险为导向”的业务系统安全评估能够与客户的业务密切结合,风险评估结果和安全建议能够与客户的业务发展战略相一致,最终做到促进和保障业务战略的实现。

图1 ISO13335 -2 信息安全风险管理评估

二、互联网新技术新业务信息安全评估的主要方法

“业务为中心、风险为导向”的信息安全评估思路互联网新技术新业务信息安全评估是开展其他信息安全服务的基础,而以“业务为中心、风险为导向”的信息安全评估思路,是切实落实信息安全风险评估的根本保证。

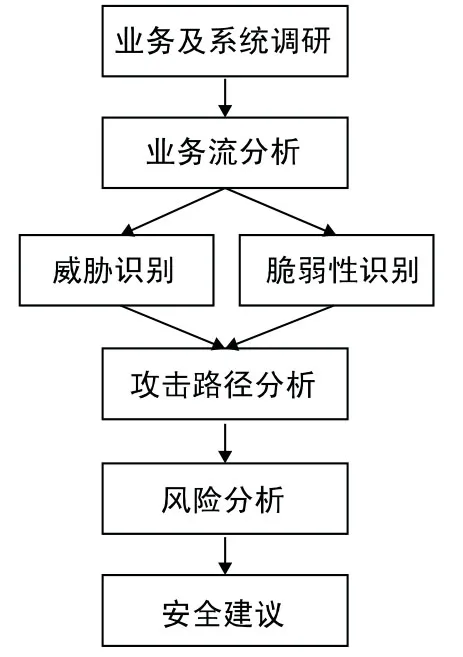

(一)主要流程。对互联网新技术新业务信息安全评估来说,分为三大基本步骤:一是深入业务,分析流程;二是业务威胁分析、业务脆弱性识别和人工渗透分析;三是风险分析和处置建议,具体见图2。

图2 对互联网新技术新业务信息安全进行评估后的流程

(二)深入业务,分析流程。目标是了解业务信息系统承载的业务使命、业务功能、业务流程等;客观准确把握业务信息系统的体系特征。管理层面调研和分析围绕“业务”,管理调研的内容主要为组织架构、部门职责、岗位设置、人员能力、管理流程、审计流程等等,其调研核心是一系列的管理流程。通常,组织中有多种类型的管理流程,管理调研的重点是与信息安全有关的流程、制度及其落实、执行和效果情况。管理措施通常贯穿于整个管理流程之中,目的是保证管理流程的有效流传或者不出现意外的纰漏。管控措施的设计一般都遵循一定的原则,如工作相关、职责分析、最小授权等等。业务系统层面调研和分析业务系统提供的功能一般是指被外界(例如客户、用户)所感知的服务项目或内容,是IT系统承载、支持的若干个业务流程所提供功能的总汇。一个具体的业务功能常常与多个业务流程相关,一种(个)业务功能,常常需要若干个业务流程来实现。例如数据的录入流程、数据的修改流程、数据的处理流程等等。对于一个具体的信息系统来说,可以通过其提供的业务功能,对业务流程进行全面梳理、归纳,并验证业务流程分析的完备性、系统性。一个具体的业务流程也常常跨越多个系统,某个具体的IT 系统可能仅完成整个IT 流程中的某一个活动。例如在短信增值服务中,SP 与用户手机短信收发就涉及到了短信中心、短信网关、智能网SCP 等多个系统;另外,还涉及到了计费、BOSS 等业务支撑系统以及网管等运维管理系统等。因此,业务功能通常是对业务系统进行调研的最佳切入点,并将业务流程简化成为单纯的数据处理过程,将各个应用软件之间的数据传输简化成为点对点的流。然后基于数据流分析,建立信息视图,明确信息的流转、分布、出入口,把业务系统简化成为数据流的形式,可以更好地分析数据在各个阶段所面临的风险。

(三)脆弱性识别。

1.系统和应用软件层脆弱性识别。对评估范围内的主机操作系统及其上运行的数据库/Web 服务器/中间件等系统软件的安全技术脆弱性,得到主机设备的安全现状,包含当前安全模块的性能、安全功能、稳定性以及在基础设施中的功能状态。

2.网络层脆弱性识别。明确被评估系统和其他业务系统的接口逻辑关系、和其他业务系统的访问关系、得出清晰的基础设施拓扑图;从网络的稳定性、安全性、扩展性、(易于)管理性、冗余性几个方面综合评定网络的安全状况。

3.现有安全措施脆弱性识别。识别并分析现有安全措施的部署位置、安全策略,确定其是否发挥了应用的作用。

4.管理层脆弱性识别。识别和分析安全组织、安全管理制度、流程以及执行中存在的安全弱点。

(四)业务威胁分析。对于业务系统来说,安全威胁及安全需求分析的最小单位是数据处理活动。可以通过安全威胁列表来识别威胁,构建安全威胁场景来进行威胁、风险分析。

1.列出评估的业务系统的全部安全威胁。如何能将安全威胁很好的列出来呢?可以借助一些现有的安全威胁分析模型,例如微软Stride 模型(假冒、篡改、否认、信息泄漏、拒绝服务、提升权限)都提供了一些安全威胁的分类方法。

2.识别和构造威胁路径。依据自身(企业或部门级)的业务特点进行细化,识别和列出安全威胁来,如拒绝服务、业务滥用、业务欺诈、恶意订购、用户假冒、隐蔽、非法数据流、恶意代码等。

3.业务渗透测试和攻击路径分析。因为业务的特性是“个性化”,那么就很难用一个或多个工具发现所有问题;且业务的个性化,在业务逻辑、接口等安全测评中,必须要有人工参与。利用业务流程分析、威胁分析和脆弱性分析的相关数据,实现渗透测试。

4.风险分析。主要包括:一是数据整理:整理现场实施阶段获得的各种风险要素数据以及相应的评估报告;二是风险计算与分析、风险计算、风险量化、分析编制风险分析报告;三是风险处置与建议、风险处置准则确定、风险处置决策、风险控制目标确定和控制措施选择编制安全建议。

[1]余磊,杨斌.信息安全战——企业信息安全建设之道[M].北京:东方出版社,2014,4

[2]Kim Andreasson.Cybersecurity:Public Sector Threats and Responses[M].Boca Raton:CRC Pless,2011