DAI、IPSG与园区网IP地址管理

2015-01-17曲守宁

薛 建 曲守宁

(济南大学信息网络中心,山东 济南 250022)

DAI、IPSG与园区网IP地址管理

薛 建 曲守宁

(济南大学信息网络中心,山东 济南 250022)

本文首先介绍了DHCP Snooping、DAI和IPSG的工作原理,然后阐述如何利用这些技术提高园区网IP地址管理的安全性和有效性。

DHCP Snooping;DAI;IPSG

1 引言

随着DHCP(动态主机配置协议)在园区网中越来越广泛的应用,伴随而来的IP地址安全性问题也越来越多:私自修改IP或MAC地址、私自架设或冒充DHCP服务器、DHCP耗竭攻击等,还有园区网原来就固有的ARP欺骗攻击、中间人攻击等。这些问题有些是人为的,而有些是电脑中类似ARP木马导致的。这些问题给园区网的DHCP动态IP地址管理带来了挑战。

各网络厂商都开发了许多技术来避免这些问题,其中最有效的当属DHCP snooping、DAI(Dynamic ARP Inspection)和IPSG(IP Source Guard)合理地组合使用这些技术,将有效地遏制这些攻击给园区网IP地址管理带来的困扰。

2 ARP欺骗及中间人攻击的原理

ARP(Address Resolution Protocol)在以太网环境中,用于解析通讯双方的MAC地址,即将IP“解析”到对应的MAC地址。

ARP协议基于广播,在设计上有许多漏洞:ARP响应报文无需请求即可直接发送;没有确认机制,任何人都可以发起ARP请求或response,这都给攻击者留下巨大漏洞。

2.1 ARP欺骗原理

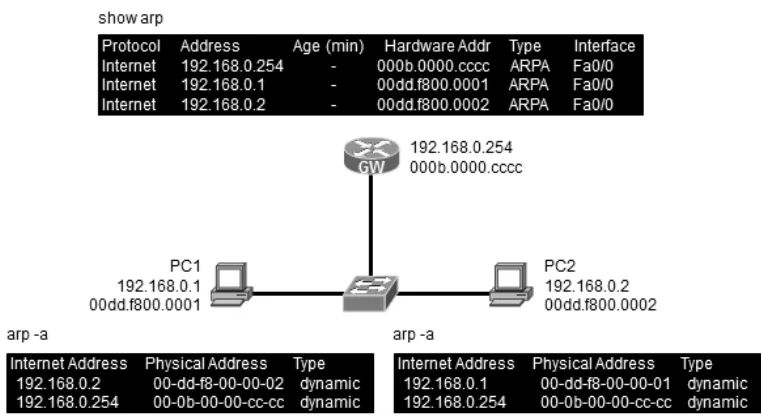

图1中PC1和PC2在一个VLAN,其网关为192.168.0.254,正常情况下通过show arp(路由器上)和arpa(PC上)命令显示的各设备的ARP表项如图1,各ARP表都提供了IP地址和MAC地址正确的对应关系。

PC1要欺骗PC2(通常情况下PC1是被种ARP欺骗木马),它在没有收到ARP request的情况下,直接发出一个“192.168.0.254 is at 00dd.f800.0001”的ARP reply,PC2收到这个ARP消息后,将更新自己的ARP表项,如图2所示,它的ARP表里网关192.168.0.254的MAC地址已经被改成PC1的 MAC地址,这样PC2所有发往网关的流量都会发往了PC1;同样,PC1会发出一个“192.168.0.2 is at 00dd.f800.0001”的ARP reply,网关收到后更新自己的ARP表,这样网关所有本应该发往PC2的流量就发往了PC1,这样PC2和外部网络的所有通讯就都会经过PC1。

图1 正常情况下的ARP表

这时如果PC1同时在本地运行一个报文分析工具窥探PC2发过来的数据,那么就可以在PC2不断网的情况下,窥探PC2的上网流量,这就是the man in the middle,中间人攻击。

典型的发生了ARP欺骗的局域网,其三层交换机的ARP表会出现大量IP地址对应一个MAC地址的现象,这个MAC地址就是发起arp欺骗的PC的MAC地址。

图2 发生arp欺骗情况下的arp表

3 DHCP Snooping原理及对DHCP攻击的防御

DHCP监听(DHCP Snooping)是一种DHCP安全特性,目前各大厂商的2层智能交换机普遍提供对DHCP Snooping的支持。通过启用DHCP监听特性,交换机能够过滤通过交换机的DHCP报文。

在开启了DHCP监听功能的交换机上,可以将交换机的端口划分为信任端口(trusted port)和非信任端口(untrusted port)。通常我们将DHCP服务器所在的端口(也可能是DHCP服务器所在在方向的trunk端口)设置为信任端口,而将其它的用户端口都设置成非信任端口,如图3所示:

图3 DHCP Snooping的端口划分

交换机限制用户端口(非信任端口)只能够发送DHCP请求,丢弃来自用户端口的所有其它DHCP报文,例如DHCP Offer报文等。而且,并非所有来自用户端口的DHCP请求都被允许通过,交换机还会比较DHCP请求报文的(报文头里的)源MAC地址和(报文内容里的)DHCP客户机的硬件地址(即CHADDR字段),只有这两者相同的请求报文才会被转发,否则将被丢弃,这样就防止了DHCP耗竭攻击。

信任端口可以接收所有的DHCP报文。通过只将交换机连接到合法DHCP服务器的端口设置为信任端口,其它端口设置为非信任端口,就可以防止用户私自伪造DHCP服务器对网络造成的影响。这个特性还可以防止路由器反接对网络造成的影响。网络接入层经常会发生用户将宽带路由反接的情况,这时宽带路由器上默认启动的DHCP服务就会对同一个网段内的其它用户造成影响,而启用了DHCP Snooping的交换机将阻止这台路由器的DHCP Offer报文,从而避免对其它用户造成影响。

DHCP监听特性还可以对端口的DHCP报文进行限速。通过在每个非信任端口下进行限速,这将可以阻止利用合法DHCP请求报文进行的广播攻击。

DHCP监听还有一个非常重要的作用就是建立一张DHCP监听绑定表(DHCP Snooping Binding)。一旦一个连接在非信任端口的客户端获得一个合法的DHCP Offer,交换机就会自动在DHCP监听绑定表里添加一个绑定条目,内容包括了该非信任端口的客户端IP地址、MAC地址、端口号、VLAN编号、租期等信息。对于静态指定的服务器地址,可以手工添加静态绑定。

这个绑定表将非常有用,下面提到的通过DAI来防止arp欺骗和利用IPSG防止IP及MAC地址盗用就是利用这个绑定表。

4 DAI原理及其对arp欺骗的防御

Dynamic ARP Inspection(DAI)DAI以DHCP Snooping绑定表为基础。配置启用了DAI的交换机在更新自己ARP表或将收到的ARP报文转发出去之前先进行合法性校验,主要看ARP报文中的IP及MAC对应关系是否合法,对于那些不满足IP和MAC地址对应关系的ARP报文进行丢弃,DAI同时也会丢弃那些以太网帧头源MAC与ARP body里的MAC不一致的非法ARP。

根据前述的ARP欺骗的原理,我们看到无论何种类型的ARP欺骗,其ARP报文中的IP和其声称MAC地址肯定不一致,无法通过根据DHCP Snooping绑定表进行的对应关系合法性检查,其报文将被丢弃,其从而阻止了ARP欺骗的发生,而中间人攻击是依赖于ARP欺骗的,ARP欺骗无法实施,中间人攻击就更无计可施了。

需要说明的是,和DHCP Snooping得到主流厂商的普遍支持不同,DAI是思科公司的私有技术,其它厂家的交换设备会采用其它的方案来解决ARP欺骗的问题。通常配置了DAI的交换机在丢弃非法的ARP报文后将会进行日志记录。

图4 DAI根据DHCP Snooping绑定表进行ARP报文合法性检查

ARP inspection只用来检测ARP请求的,防止非法的ARP请求,对其它请求不进行检查,如果要检查其它请求,需要使用下述的IP Source Guard。

5 IPSG应对私自修改IP地址和MAC地址

IPSG(IP Source Guard)使用DHCP Snooping绑定表的信息,对端口、IP地址和MAC地址的一致性进行校验,如果三者不统一则丢弃这些数据包。简而言之,IPSG就是把PORT-MAC-IP这三者绑定起来,通过IPSG可以过滤非法IP地址、解决IP地址冲突的问题,还能确保非授权设备不能通过自己指定IP地址的方式来访问网络或攻击网络导致。

配置了IPSG的交换机内部有一个IP源绑定表(IP Source Binding Table)作为每个端口接收到的数据包的检测标准,IP源绑定表会将PORT-MAC-IP三者绑定起来。只有在两种情况下,交换机会转发数据:

(1)所接收到的IP包满足IP源绑定表中Port/IP/MAC的对应关系;

(2)所接收到的是DHCP数据包,其余数据包将被交换机做丢弃处理。

IP源绑定表(IP Source Binding Table)的生成依据是DHCP Snooping绑定表。配置了IPSG的交换机根据DHCP监听绑定表的内容自动生成IP源绑定表,然后根据IP源绑定表里面的内容自动在接口加载基于端口的VLAN ACL(PVACL),由该ACL(可以称之为源IP地址过滤器)来过滤所有IP流量。客户端发送的IP数据包中,只有其源IP地址和源MAC满足源IP绑定表才会被发送,对于具有源IP绑定表之外的其它源IP地址的流量,都将被过滤,从而杜绝了IP地址盗用和私自修改MAC地址。

PC没有发送DHCP请求时,其连接的交换机端口默认拒绝除了DHCP请求之外的所有数据包,因此PC使用静态IP是无法连接网络的,从而也杜绝了DHCP环境中用户擅自设置静态IP地址的问题。

6 结语

以DHCP Snooping为基础,通过在汇聚和接入交换机上配置DAI和IPSG,将基本上可以杜绝IP地址盗用、私自架设DHCP服务器、ARP欺骗和中间人攻击的产生,从而避免其对网络稳定性和网络安全造成的影响。

当然上述方案也有局限性:所有配置都要在为数众多的汇聚层和接入层设备上实现,配置要有一定的工作量;且像DAI这样的技术还要依赖特定厂家的设备等。我们已经看到许多高校校园网在将电信级解决方案比如PPPOE、网络扁平化等技术应用于校园网方面做出的尝试和成功案例,我们也期待这些新的解决方案能给园区网IP地址管理的安全性、有效性带来新的提升。

[1]华为公司中文站点[EB/OL].http://www.huawei.com/cn/.

[2]史罕初,彭毓涛.基于IP DHCP Snooping的大型局域物安全策略研究[J].网络安全技术与应用,2009,(11):20-22..

[3]思科公司英文站点[EB/OL].http://www.cisco.com.

TheApplication of DAI and IPSG in LAN IPAddress Management

Xue Jian Qu Shouning

(Information Network Center of Jinan University,Jinan 250022,Shandong)

act】This paper introduces the principles of DHCP Snooping、DAI and IPSG first,then explains how to improve the safety and effectiveness of IP address management with these technologies.

DHCP Snooping;DAI;IPSG

TP393.18

:A

:1008-6609(2015)03-0071-03

薛建,男,山东蒙阴人,工程师,本科,研究方向:计算机网络