基于层次分析法的邮件犯罪嫌疑值研究

2015-01-14徐汇川曾昭龙

徐汇川,曾昭龙,林 铭,金 华

(中国人民公安大学 警务信息工程学院,北京102623)

一、引言

互联网邮件服务伴随着互联网发展得到了长足的发展,其隐蔽性、广泛性、免费性决定了邮件服务会像一张大网触及互联网的各个边缘角落。由于邮件服务商可以向用户提供相对隐蔽的定向通信信道和免费服务,邮件使用用户在所有互联网用户中所占的比重日趋增加[1]。许多不法分子正是利用了邮件服务的这一特点,彼此之间通过邮件相互通信、协同预谋,实施犯罪。而邮件信息作为宝贵的案件线索往往繁多复杂,仅靠人工的统计、对比、分析,不仅会消耗大量人力资源,而且效率低、准确性差[2]。

随着邮件服务的不断发展,网络邮件犯罪的研究也在日益深入,目前国内对网络邮件犯罪的研究主要分为两个层面:邮件内容和邮件技术[3]。针对邮件内容的犯罪研究,主要是打击邮件诈骗、邮件散播非法信息等。而针对邮件技术的犯罪研究,主要是打击邮件携带恶意代码、邮件非法窃取和篡改个人信息等。针对邮件技术类的邮件犯罪主要依靠网络攻防技术和防火墙技术进行抵御,已有类似于360、金山等提供安全技术支持的公司为降低此类潜存违法犯罪行为的发生概率不断进行着深入研究。但对于邮件内容类的邮件犯罪,国内外技术人员还没有构建出具有普适性的分析模型。目前,我国公安机关在处理此类犯罪活动时,仍处于人工的定性分析阶段,不能满足当今信息化平台下高效打击犯罪的需求。

层次分析法作为一种定性与定量分析方法相结合的综合性评价方法,它能将复杂的问题进行分解,为最佳方案的选择提供科学依据,为决策层作出正确的决策提供理论参考[4]。目前层次分析法在安全和环境研究的多个领域得到了广泛应用,其中在职务犯罪案件线索评估研究当中层次分析法提供了决策参考[5]。

本文基于层次分析法设计了网络邮件犯罪分析模型结构,选择一个通过电子邮件预谋实施的经济犯罪案件案例,使用模型对此案例进行了验证。

二、层次分析法犯罪分析模型构建

图1(见后页)为利用层次分析法构建的网络邮件犯罪分析模型流程图。构建过程分为三个模块,即模型的初步构建,利用模型的数学计算和结果的处理与优化。

(一)模型的初步构建

首先,整理出与案件相关的所有邮件内容,并将其导入到Excel处理平台。其次,通过对网络邮件犯罪案件的研究分析,总结出这类案件的作案特点,根据层次分析法的要素需求确定出决策的目标、考虑的因素(决策准则)和决策对象。再次,依照层次分析法的分解流程,按以上三者之间的相互关系分层,绘出层次结构图。最后,将此结构图交予相关专家评判,根据实际情况与专家打分来判断构建的模型分层是否合理。如果模型分层不合理,则需要进一步完善优化,直至其通过评价环节。

(二)利用模型的数学计算

模型通过优化及评判后,需要运用模型对数据进行计算处理,以实现模型的可应用化。分析系统中各因素间的关系,对同一层次各元素关于上一层次中某一准则的重要性进行两两比较,构造出两两比较的判断矩阵。然后由判断矩阵计算出被比较元素对于该准则的相对权重,并进行判断矩阵的一致性检验;实际操作中由于各种因素干扰,往往无法做到一次检验就能通过。所以需要不断调整优化相对权重直至通过一致性检验。最后,计算各层次对于系统的总排序权重,并进行排序,得到各方案对于目标的总排序,即犯罪嫌疑的量化值。

(三)结果的处理与优化

至此我们已经得到了犯罪嫌疑的量化值,再使用VBA语言以及Excel数据排序功能对量化值进行处理。这不仅实现了数据处理的自动化,还能使最终结果以图表形式直观地呈现出来。考虑到可能由于定性分析时选择的方案欠佳或其他因素产生不合理结果,本文在网络邮件犯罪分析模型中增设了预警分析图,用以实现对有可能发生的网络邮件犯罪进行提前预警,防患于未然。这样使该层次分析法模型同时兼备了帮助破案和提前预警两大功能。

图1基于层次分析法的犯罪分析模型构建流程图

三、案例验证及分析结果

(一)基于实例的分析模型

本文选取一起通过电子邮件预谋实施的经济类犯罪真实案件作为实验案例,对其进行模型模拟应用。在该案件中 David、Alexander、Kate、Andy 四人为作案人员。案件发生于某公司下一个由25人组成的Zeus项目研发团队,该项目在研发过程中出现了包括采购经费在内的多项经费被挪用的情况。就此警方介入了调查,并通过技术手段获取了近段时间里25名Zeus项目成员之间所有的往来邮件,共计103封。

构建分析模型时,我们采用4层次结构。目标层作为模型的最终目标,设定为犯罪嫌疑值。通过分析我们发现该案件中不法分子之间沟通频繁,而且邮件内容中会反复出现包括作案手段、作案时间、作案目标等在内的关键性词语,因此我们把收发件次数和关键词作为准则层元素。单一准则层构建的模型所得嫌疑人嫌疑值相对接近,难以区分,无法满足目标层决策的需要,所以我们设定子准则层;经过对此类案件的分析,结合专家的意见,我们将发送以及接收邮件的数量划分为“0至0.5*a封”,“0.5*a至a封”,“a至 1.5*a封”,“1.5*a封以上”,其中,a为人均收发数量。针对本案,即为“0至2封”,“2至4封”,“4至6封”,“6封以上”。同时,我们根据邮件内容所涉及的案件敏感词,提取出供模型分析的关键词,并将属性相同的关键词构建在同一个关键词库内。查阅案件发现该案件中包括采购经费、宣传经费、客户体验经费三项公款出现了被挪用情况,大量资金可能被转移至犯案人员的私人账户,还发现该项目的实际金额支出与预算之间存在较大出入,财务报表也有明显的作假痕迹。因此,我们设计关键词库一为采购经费、宣传经费、客户体验经费、资金转移、银行账户;关键词库二为预算、Zeus项目、财务报表、发票。同时,针对犯罪心理学所指出的“犯案人员往往容易出现心理和情绪上的波动”这一特点,增设了关键词库三,即面谈、小心、谨慎、放心、担心、紧张、注意。图2为犯罪嫌疑层次结构图。各嫌疑人作为待检验对象将其列入方案层。

图2犯罪嫌疑层次结构(*a为案件的平均收发件封数)

在确定了模型结构的基础上,本文基于Excel平台,运用VBA语言编写出了信息犯罪侦破及预警模型。

(二)案例的验证与分析

首先,打开名为“VBA”的Excel文件,导入含有该案件收发件人员及相关信息的数据,对被导入案件的可能涉案嫌疑人及收发邮件数量进行统计,并在3个关键词库中输入相应的关键词。

其次,逐层构造判断矩阵。图3为第一指标层判断矩阵。我们根据相应的重要性程度等级,采用1-9标度,在Excel黄色区域内输入重要性等级量化值,构造出判断矩阵,并进行权重计算及一致性检验。

图3第一指标层判断矩阵

再次,对上述发件嫌疑人、收件嫌疑人和关键词词库三个判断矩阵的权重值进行汇总。图4为权重结果汇总。图4中第一列为目标层,即通过收发电子信息确定涉案人员的嫌疑值;第二列为指标层1,该层分别列出了关键词,发件和收件对目标层的嫌疑值权重;第三列为指表层2,该层分别列出了关键词库1、关键词词库2、关键词词库3对关键词的权重及不同发件封数对发件的权重,不同收件封数对收件的权重。

图4权重结果汇总

最后,通过加权计算出嫌疑人嫌疑值并绘制柱状图。对涉案人按嫌疑值从大到小进行排序,嫌疑值在平均值以上的以红色标出。图5为嫌疑人嫌疑值结果。从图中可以看出25人中Kate、David、Andy、Alexander、Richard和Ellen6个人的犯罪嫌疑值明显高于其他人。

图5嫌疑人嫌疑值结果

图 6为嫌疑值结果柱状图。可以明显地看出Kate、David两人的嫌疑值分别是65和58,在25个人中嫌疑值最高,且远远高于其他组员的嫌疑值。Andy、Alexander的嫌疑值分别为26和18,相较于排序靠后的几名组员而言,其嫌疑值明显偏高。Richard和Ellen两人的嫌疑值相同,均为13,虽然没有明显偏高,但也已经超过了25个人的嫌疑值的平均值。以此为依据进行案件决策,可将这六人作为调查重点,展开进一步取证。

图6嫌疑值结果柱状图

对比该案件的实际侦破结果,David、Kate、Andy、Alexander四人参与了作案,证明了模型计算结果与案件的一致性。

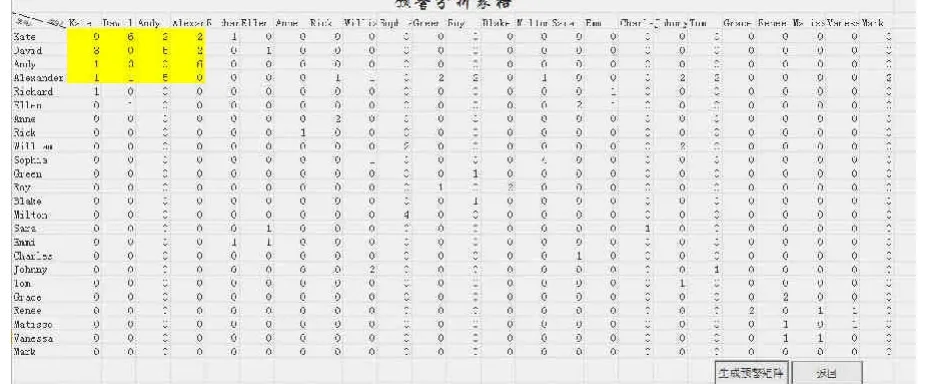

为进一步优化模型,我们制作了预警分析图。上述嫌疑人嫌疑值计算结果有六人高于平均值,与实际作案人数四人还有一定出入,为进一步缩小调查范围,我们添加了可以优化上述模型的预警分析图。图7为预警分析图。图中我们对所有可能涉案人员之间的收发邮件次数进行了统计,其中纵轴代表发件人,横轴代表收件人,表格的纵轴和横轴人员均按嫌疑人嫌疑值由大到小的顺序排列。

可以观察到,在图7中标识出的4x4矩阵黄色区域中 Kate、David、Andy、Alexander四人之间的收发件次数明显高于其余21人,因此可以将这四人作为警方调查对象的重中之重,而案件结果表明这四人恰是案件中的作案人员,证明了预警分析图可以进一步实现对调查范围的缩小。

另外,在实际案例中可能存在这种情况:一些人的嫌疑值较小,但其与嫌疑值高的人员通信次数较高,为避免漏查,这部分人员也应作为调查对象进行调查。

图7预警分析图

四、结论

本文使用 VBA语言完成了基于层次分析法的邮件犯罪模型构建,并使用该模型对真实案件进行了应用和分析,根据计算得到的嫌疑人的嫌疑值,和对模型的结果优化,确定出嫌疑程度最高的4个人,这一结果与该案件的作案人员是完全一致的。使用Excel平台下基于层次分析法的模型在邮件犯罪嫌疑值研究和分析方面具有一定的实用价值,而且简化了数据梳理工作,提高了效率,可以为公安部门决策提供一定的参考价值和理论依据。

[1]Dillman DA.Mail and internetsurveys:Thetailored designmethod[M].New York:Wiley,2000.

[2]Coffee Jr JC.Metastasis of Mail Fraud:The Continuing Story of the Evolution of a White-Collar Crime,The Am.Crim.L.Rev[J].1983(21):1.

[3]赵治国,谭敏生,丁琳.垃圾邮件行为识别技术的研究与实现[J].计算机应用研究,2007(11):228-231.

[4]郭金玉,张忠彬,孙庆云.层次分析法的研究与应用[J].中国安全科学学报,2008(5):148-153.

[5]林竹静.层次分析法与职务犯罪案件线索评估研究[J].人民检察,2014(5):5.