一种中小企业计算机网络安全建设设计

2014-12-10陈俊祺谷大丰

陈俊祺,谷大丰

(1.武警山西省总队网管中心,山西 太原 030012;2.国网山西省电力公司电力科学研究院,山西 太原 030001)

0 引言

随着信息技术的广泛使用,各类中小企业的日常运作越来越依赖于计算机网络技术。许多企业都建有了自己专用的计算机网络,其中注重网络应用的企业还拥有自己专用的门户网站,随之也就出现了一系列的问题,在网络安全与稳定方面尤其突出。如:病毒、木马在网络上肆意蔓延,员工长时间使用点对点下载软件P2P(Point to Point)、下载电影等大量占用带宽,这些行为均会严重影响企业网络的正常运行。因此,加强企业网络的安全防护非常重要。

1 中小企业网络安全需求分析

中小企业计算机网络有本身自有的特点,一般来说,计算机网络规模不会很大;由于企业规模所限,对网络的投入也不会太多,网络设备需要集成度高,性能强劲,功能多样;因技术力量方面相对薄弱,需要网络设备操作简单,维护方便;用户对网络性能要求相对较高,注重网络使用的稳定性和便捷性等。

本文主要从企业网络所面临的安全威胁等现实问题,提出需求分析。

1.1 病毒木马的防护

一般情况下,需在客户机上安装杀毒软件等安全防护措施,并通过因特网及时更新病毒库,从而能够快速发现并消灭病毒,有效制止危害和防止其扩散。有条件的企业也可以安装防病毒墙(应用网关),防止病毒进入内部网络,有效提升内部网络的安全防护能力。

1.2 对外部网络攻击的防护

因连接到因特网,不可避免地会受到外部网络的攻击,通常的做法是安装部署网络防火墙进行防护。通过设置防护策略防止外部网络的扫描和攻击,通过网络地址转换技术NAT(Network Address Translation)等方式隐藏内部网络的细节,防止其窥探,从而加强网络的安全性[1]。

1.3 员工上网行为的管控

对于在办公区内的员工,要禁止其在工作期间做无关工作的网络行为,如QQ聊天、论坛发帖子、炒股等,尤其禁止其玩征途等各类网络游戏。常用做法就是安装网络行为管理设备(应用网关),也有些企业会出于成本考虑安装一些网络管理类软件,但若操作不当,很容易会造成网络拥塞,出现莫名其妙的故障。

1.4 对不同接入者权限的区分

企业网络中的接入者应用目的是不相同的,有些必须接入互联网,而有些设备不能接入互联网;有些是一定时间能接入,一定时间不能接入等等,出于成本等因素考虑,不可能也没必要铺设多套网络。通常的做法是通过3层交换机划分虚拟局域网VLAN (Virtual Local Area Network) 来区分不同的网段,与防火墙等网络控制设备配合来实现有关功能。

1.5 安全审计功能

通过在网络旁路挂载的方式,对网络进行监听,捕获并分析网络数据包,还原出完整的协议原始信息,并准确记录网络访问的关键信息,从而实现网络访问记录、邮件访问记录、上网时间控制、不良站点访问禁止等功能。审计设备安装后不能影响原有网络,并需具有提供内容安全控制的功能,使网络维护人员能够及时发现系统漏洞和入侵行为等,从而使网络系统性能能够得到有效改善。通常的做法就是安装安全运行维护系统SOC(Security Operations Center),网管员定时查看日志来分析网络状况,并制定相应的策略来维护稳定网络的安全运行。

1.6 外网用户访问内部网络

公司会有一些出差在外地的人员以及居家办公人员SOHO(Small Office Home Office),因办公需要,会到公司内网获取相关数据资料,出于安全和便捷等因素考虑,需要借助虚拟专用网络技术VPN(Virtual Private Network) 来实现。通常的做法是安装VPN设备(应用网关)来实现。

2 网络安全设备的部署与应用

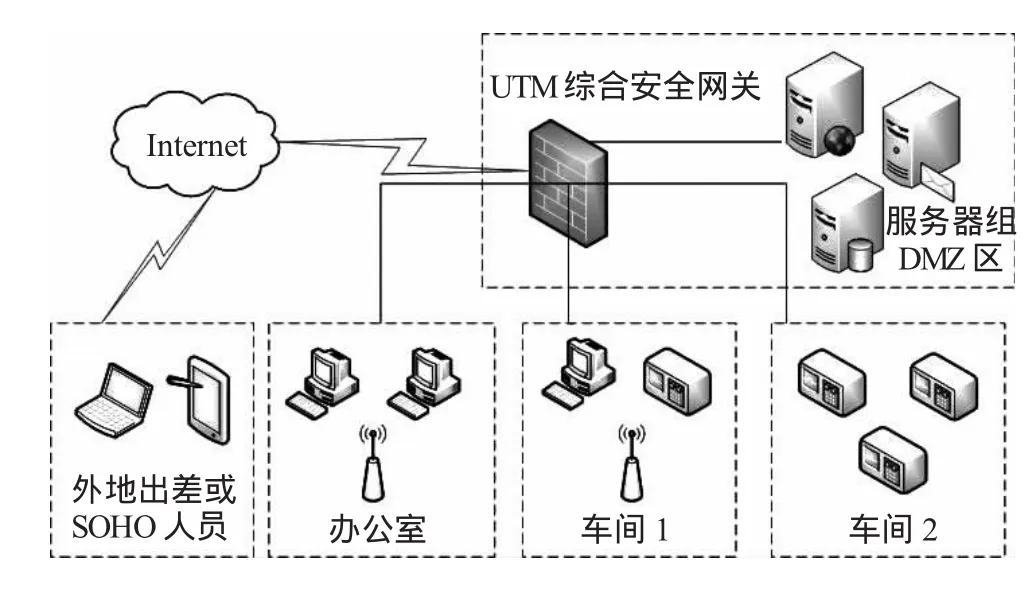

通过企业网络安全分析,结合中小企业网络的实际需求进行设计,网络拓扑如图1所示。

图1 某企业计算机网络拓扑图

从拓扑图1可以看出,该网络中的核心网络设备为UTM综合安全网关。它集成了防病毒、入侵检测和防火墙等多种网络安全防护功能,从而成为统一威胁管理UTM(Unified Threat Management)综合安全网关。它是一种由专用硬件、专用软件和网络技术组成的具有专门用途的设备,通过提供一项或多项安全功能,将多种安全特性集成于一个硬件设备,构成一个标准的统一管理平台[2]。通常,UTM设备应该具备的基本功能有网络防火墙、网络入侵检测(防御)和网关防病毒等功能。为使这些功能能够协同运作,有效降低操作管理难度,研发人员会从易于操作使用的角度对系统进行优化,提升产品的易用性并降低用户误操作的可能性。对于没有专业信息安全知识的人员或者技术力量相对薄弱的中小企业来说,使用UTM产品可以很方便地提高这些企业应用信息安全设施的质量。在本案例中主要使用的功能有防火墙、防病毒、VPN、流量控制、访问控制、入侵检测盒日志审计等。

网络接入和路由转发功能也可由UTM设备来实现。因其具有多个接口(即多个网卡),可通过设定接口组把办公区、车间、服务器组等不同区域划分成不同的网段;通过对不同网段设定不同的访问规则,制定不同的访问策略,来实现非军事化区DMZ(demilitarized zone)、可信任区以及非信任区的划分,从而有效增强网络的安全性和稳定性。

对于上网行为的管理,可以通过内置UTM设备的功能来实现管控,并可以实现Web过滤以及安全审计功能。如图1所示,设定了办公区和车间1可以访问互联网,而车间2不能访问互联网。在办公区和部分车间安装无线AP,可方便人员随时接入网络。通过访问密码和身份认证等手段,可对接入者进行身份识别,对其访问网络的权限进行区分管控。市场上还有一些专用的上网行为管理设备,有条件的单位可进行安装,用以实现对员工上网行为进行更为精准的管控。

对于出差在外地的人员和SOHO人员可在任何时间通过VPN客户端,用事先分配好的VPN账户,借助UTM设备的VPN功能,与总部建立VPN隧道,从而保证相互间通信的保密性,安全访问企业内部网络,实现高效安全的网络应用。

3 结束语

通过某中小企业计算机网络安全设备的部署,UTM产品为中小规模计算机网络的安全防护提供了一种更加实用也更加易用的选择。用户可以在一个更加统一的架构上建立自己的安全基础设施,保证企业网络安全稳定运行。要实现企业网络安全建设的可持续性发展,还需要立足实际,从意识、制度、管理、资金、人员、设备、技术等方面进行不断的改进和提高,这样才能保障网络快速、稳定、畅通地运行。

[1] 路亚,杨丽.中学校园网络安全设计[J].网络安全技术与应用,2014(8):181-183.

[2] 百度百科.othella[EB/OL].(2013-11-15)[2014-8-20].http∶//baike.baidu.com/view/115004.htmfr=aladdin.