基于网管系统的分布式入侵检测模型研究

2014-09-26孙蔚

孙 蔚

(陕西工业职业技术学院 信息工程学院,陕西 咸阳 712000)

入侵检测系统(IDS)是一种对网络系统进行实时智能监控,能准确地检测到入侵,并对入侵进行及时有效的响应的安全机制。目前入侵检测技术所面临最严峻的挑战是如何提高检测率和降低误报率[1]。入侵检测系统分析数据的主要来源于网络原始数据包,但是,仅仅分析这些原始数据是不够的。要提高检测率,入侵检测系统必须通过整合多元化信息,交叉分析检测结果以提高准确性。另外,现在许多入侵检测系统尤其是商业产品的检测技术主要使用模式匹配技术,但模式匹配技术只能检测已知的入侵攻击[2]。随着许多新的攻击形式出现,仅仅使用误用检测技术本身是不够的,异常检测也应该在入侵检测中扮演更重要的角色。

1 入侵检测和网络管理整合模型

安全管理是网管系统(NMS)的一个重要的组成部分,并已成为一个积极而重要的研究领域。一般来说,安全管理包括安全方面的访问控制,认证,公开密钥体系(PKI)等。在网络管理系统中(NMS),分析的主要数据资来源于管理信息库(MIBs)。但是,仅仅管理信息库(MIBs)的记录是不能满足入侵检测系统数据分析需求的。例如 网络连接或IP包头数据是检测到一些攻击行为的非常重要的信息。此外,当进行攻击的情景分析时,管理信息库(MIB)的数据就是不完整的。而且目前的网络管理系统(NMS)对入侵检测系统发出的警报缺乏有效的分析和管理能力[3-4]。这样的管理缺陷会使安全管理不完整。以此应在网络管理的领域中设置应答入侵检测的分析和故障处理能力。现行的网络安全设置的做法是在网络中孤立的安装入侵检测系统和网管系统,两者相对独立,他们之间几乎没有联系和信息共享。本文研究的目的就是要研究如何把入侵检测和网络管理在审计数据来源,分析技术,系统结构和部署策略等方面进行结合。通过集成入侵检测系统和网络管理,来改善的入侵检测系统的效果和加强安全管理功能。

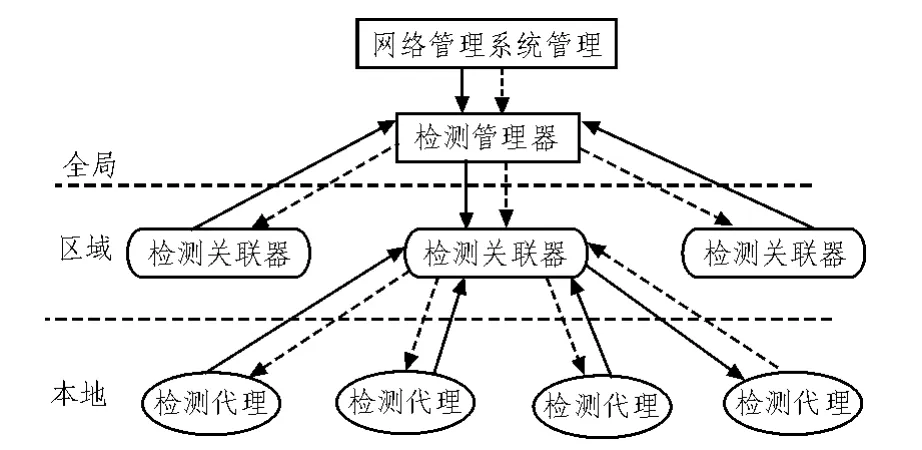

1.1 系统架构

在今天的网络环境中,由于网络的拓扑结构变得更加复杂和攻击方法"多变" ,入侵检测系统是很难在网络上只有一个观察点的状态下实现有效地监测和分析。因此,我们的系统架构设计是分布式、层次化的。我们将系统架构的保护和分析作用域划分为为本地分析(local analysis ),区域分析( region alanalysis) 和全局分析(globalanalysis )三层。在一个高速、高负载的网络环境下,一般的入侵检测系统不能及时准确的检测到所有对网络的可能攻击,因此,在我们的体系结构中将在每一个子网中使用多种专用入侵检测器,每个检测器检测不同的攻击行为[5]。例如,基于主机的入侵检测器,可以分析的BSM审计数据、系统调用的痕迹、或者是根据shell的调用监测被检测主机的应用程序和用户行为的变化。至于网络入侵检测器负责检测被攻击者利用的网络协议的弱点。所有的入侵代理的部署都是基于整个系统的安全政策略安排。举例来说,我们可以在关键服务器上安装基于主机的入侵代理,以保护他们不被攻击。在路由器或交换机上安装基于网络的入侵代理,监测网络流量运行。

每个检测关联器(ID Correlator)在其网域中管理相关本地的检测代理(ID Agents),整合本地的安全事件或本地入侵代理发出警报,及本网域内的入侵警报。检测关联器其负责其覆盖作用域内安全活动,并将结果报告给入侵检测管理器。入侵检测管理器负责整个网络的入侵检测,如校园网。它综合多个网域的入侵检测关联器的检测报告进行全局分析。以检测那些更完整和复杂的攻击[6]。入侵检测管理器给网络管理员发出最后的入侵检测报告,入侵检测管理器负责除了安全管理之外整个网络管理的工作。检测关联器和入侵检测管理器向相应的接收器发出基于安全政策的入侵响应命令。

图1 入侵检测的分层体系结构Fig.1 Hierarchical intrusion detection architecture

1.2 检测代理

在本系统的研究模型下,一个检测代理负责某一特定类型的入侵检测,在每个检测代理都3个检测引擎:签名引擎、轮廓引擎、MIB引擎,其中签字引擎侧重于通过检查已知的对签名攻击行为以检测入侵。轮廓引擎负责在异常检测的基础上检测网络或用户行为是否偏离正常。这两个引擎使用的是"传统"式的数据源(如BSM记或原始网络数据包)。MIB引擎检侧与MIB相关的MIB对象,并比较它们与正常的MIB的轮廓差别以检测入侵。不同检测代理(ID Agent)根据他们检测目标可以包含一个或一组检测引擎。当检测引擎检测到到异常行为时将与知识库中的存储规则集和攻击模式进行比较,以判断是否发生入侵。同时通过简单网络管理协议(Snmp)接口,将检测代理的检测警报和检测关联器控制信息封装进Snmp数据包发给检测关联器。

1.3 检测关联器

在我们的架构中,检测关联器是一个重要的组成部分。检测关联器主要职责是将整合分析检测代理发送的警报信息以确定入侵的性质,预测入侵的趋势,对入侵采取响应适当的行动,并防止潜在的入侵,最后发送警报给检测管理器作进一步的入侵分析和全局化的分析,其工作过程是由警报采集模块接受从检测代理发出的事件或警报。然后由安全关联引擎将检测代理发送的警报器与知识库中相关模型进行模式匹配,分析相关性,预测和确定入侵的目的和趋势。

检测关联器的知识库主要存储网络知识,如网络的拓扑结构、网络部件信息等。它会存储检测关联器相关的信息,举例来说,如果相关检测引擎采用基于规则推理(rbr)的检测技术,该规则集将被储存在知识库。如果相关检测引擎的核心技术是规则推理,那么知识库会存储案例库进行知识积累,同样入侵攻击知识,如攻击情景,入侵签名也会被储存在知识库。假如对于一可疑行为,如果检测关联器没有现有的入侵反应知识可提供,那么检测关联器将响应责任发送给检测管理器,由检测管理器将给知识库增加新的反应的知识,供今后使用。

2 基于信息管理库(MIB)的检测代理

由于检测分析任务由检测代理完成,使得这种分布式和和层次化的入侵检测系统(IDS)可以使用在高速网络环境下[7]。在入侵检侧和网络管理的集成环境下,有两个层次的关联,在较低的层面上,我们需要将相关的多种来源的信息发送给检测代理,以确定哪些地方发生了入侵。在较高的层面上,检测关联器和检测管理器全局关联分析攻击的情况和协调侦查分布式攻击。这种分级关联体系要实现的目标是:降低误报率和较高的检出率;并且对分布式攻击有较好的分析能力。

入侵检测系统的高误报率的一个重要因素是缺乏足够的信息。检测代理可通过监测和分析网络数据包来观察不同目地的主机的信息,但是不同的操作系统执行网络协议的细节有所不同。如果网络数据包的数据是唯一的信息来源,入侵检测系统可能产生虚假警报,它认为"可疑"的流量实际上是“无害”的。在我们的系统架构中,检测引擎关联不同的检测代理发出的警报,如果真的有入侵攻击则向检测关联器发出最后警报报告。这种通过结合多种来源的异常信息以确定异常攻击的模式是非常有效的。

为了提高入侵检测的检测效率,在检测代理增加信息管理库(MIB)检测模块也是必要的。例如,对于如拒绝服务攻击(DoS)以流量为基础的攻击模式,流量统计是较好的检测方式。不过由于目前大多数入侵检测系统使用原始数据包的作为网络入侵检数据来源,因此入侵检测引擎需要在计算相关原始数据包的统计数字的基础上去检测异常流量。而这种方法在空间上和时间的效率都低。实际上,网管系统(NMS)提供了一套全面的网络活动的变化统计数据,这对异常检测是非常宝贵的。举例来说,MIB II就有许多对象代表流量信息以及网络和主机的配置信息。当我们安装简单网络管理协议(SNMP)时就附带了信息管理库(MIBs).因此我就可以用它来进行入侵检测。此外,根据一些MIB II对象的出错统计信息还可以进行检测预测。而RMON MIB也是检测代理监测连接主机的网络应用和应用程序运行的一个很好的数据来源。因此,我们认为,利用网络管理系统(NMS)的信息可以缓解入侵检测系统(IDS)信息的收集和计算的工作量。

另外,入侵检测系统所提供入侵检测的信息能提高网管系统的性能管理和分析网络运行,特别是在安全领域的管理。网络管理和入侵检测的集成将使工作更加方便和有效率,因为集成将一体化统一接口(例如,报告)和操作标准/策略(如警报)。因此,两者的整合可以使两种技术更加有效、易于使用、易于接受。

3 结 论

在本文中,我们设计了基于网管系统的分布式入侵检测模型研究模型。并提出了一种分层、分布式入侵检测系统模型,它可以集成到现有的网管系统。我们还提出了分层的关联性的系统结构,以提高检测精度、关联相关入侵信息。我们运行tfw2k和trinoo攻击工具的分布式拒绝服务(ddos)攻击来评估本检测模型。结果表明,本模型对Ping Flood,、Syn Flood、Targa3、 UDP Flood 和 Mix Flood.具有非常高的检测精度和相对较低的误报率。这也显示了相应的子模块能发现针对相应的协议的入侵。同时,基于MIB II的入侵检测模型能够有效的检测如拒绝服务攻击(DDOS)等基于流量的攻击。实践表明,基于网管系统的分布式入侵检测模型研究模型将大大提高入侵检测系统检测效率。

[1]Amoroso E. Intrusion Detection: An Introduction to Intemet Surveillance, Correlation, Traps, Trace Back, and Response[M].Intrusion.Net Books, 1999.

[2]Anderson D , Frivold T, Valdes A.Next-generation intrusion detectionexpert system (NIDES): A summary. Technical Report SRICSL-95-07[M]. Computer Science Laboratory, SRI International,MenloPark, Califomia, 1995.

[3]王珺,王崇骏,谢俊元, 等.基于Agent的网络入侵检测技术的研究[J]. 计算机科学, 2006, 1(12):66-68

WANG Jun ,WANG Chong-Jun,XIE Jun-yuan,et al. Research on agent-based intrusion detection technique[J].Computer Science,2006,1(12):66-68.

[4]何波.基于Agent的网络入侵检测专家系统[J]. 微电子学与计算机 ,2011,28(9):93-96.

HE Bo. Intrusion detection expert system of network based on agent[J].Microelectronics & Computer, 2006, 23(9):191-193.

[5]史志才,夏永祥. 高速网络环境下的入侵检测技术研究综述[J].计算机应用研究,2010, 27(5):1606-1610.

SHI Zhi-cai, XIA Yong-xia.Survey on intrusion detectiontechniques for high-speed networks[J].Application Researchrs, of Compute 2010.27(5):1606-1610.

[6]毛国君,宗东军. 基于多维数据流挖掘技术的入侵检测模型与算法[J]. 计算机研究与发展, 2009,46(4): 602-609.

MAO Guo-jun, ZONG Dong-jun. An intrusion detection model based on mining multi-dimension data streams[J]. Journal of Computer Research and Development, 2009, 46(4): 602-609.

[7]蔡洪民,伍乃骐,陈素.分布式入侵检测系统的研究与实现[J]. 计算机工程与设计, 2009, 30(6):1383-1386.

CAI Hong-min,WU Nai-qi ,CHEN Su. Research and implement of distributed intrusion detection system[J].Computer Engineering and Design,2009, 30(6): 1383-1386.