两个标准模型下可证明安全的代理签名方案分析和改进*

2014-09-13吴淑坤

吴淑坤

(唐山师范学院计算机科学系,河北 唐山 063000)

两个标准模型下可证明安全的代理签名方案分析和改进*

吴淑坤

(唐山师范学院计算机科学系,河北 唐山 063000)

对最近冀会芳等学者和于义科等学者提出的基于Waters的两个标准模型下可证明安全的代理签名方案进行了安全分析,指出了这两个方案中存在的不足和缺陷,即存在授权伪造,任何人可以伪装成原始签名者向代理签名者发出有效的代理授权证书;存在代理签名伪造,任何人在不知道代理签名密钥的情况下,可伪造代理签名者的签名。提出了一个能克服缺陷的、改进的代理签名方案,并对改进方案的正确性、有效性和安全性进行了详细分析。分析显示,与两个原方案相比,改进的方案具有同样的签名长度、几乎一样的执行效率,但是更加安全。

代理签名;基于身份的密码;安全分析;不可伪造性

1 引言

1996年Mambo M等学者[1]提出了代理签名的概念,它的主要思想是原始签名者将自己的签名权利委托给代理签名者,由代理签名者代表自己行使签名权。根据委托权力的不同,代理签名可以分为完全代理签名、部分代理签名和基于授权证书的代理签名。根据基础设施的不同,代理签名又可分为基于传统公钥的代理签名和基于身份的代理签名。在传统的公钥密码体制中,管理证书库需要很大的代价。因此,1984年Shamir A[2]提出了基于身份的密码系统,在该系统中将用户的身份信息直接作为公钥,解决了传统公钥密码系统中的公钥证书库管理问题。目前,基于身份的授权证书的代理签名是代理签名中的研究热点之一,不少国内外学者对其进行了深入而广泛的研究,取得了不少的成果[3~10]。

最近,冀会芳等学者[8]和于义科等学者[9]基于Waters提出的签名方案[11]分别提出了一个标准模型下可证明安全的基于CDH (Computational Diffie-Hellman) 困难问题的代理签名方案。并各自证明了他们的方案不仅是标准模型下安全的,而且与现有的标准模型下安全的基于身份的代理签名方案相比,具有更高的执行效率。然而,本文将指出,这两个方案存在安全缺陷,并不是安全的。为了克服这些缺陷,本文提出了一个改进的基于身份的代理签名方案。改进的方案在几乎不降低方案执行效率的前提下,不仅能克服原有方案的缺陷,而且满足代理签名的其它安全性质[12]:不可否认性、可验证性、可识别性、可区别性、不可伪造性和抗滥用性。

2 原代理签名方案的安全性分析

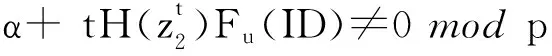

本节将对冀会芳等学者的代理签名方案进行详细的安全分析,通过具体的攻击指出其中存在的缺陷。本节将直接对方案进行安全分析,原方案的构造过程可以参看文献[8]。为了分析方便,本节将采用和原文一致的符号进行描述。

冀会芳等学者提出了一个基于身份的标准模型下可证明安全的代理签名方案,然而分析发现他们的方案存在如下缺陷:授权伪造,任何人可以伪装成原始签名者向代理签名者发出有效的代理授权证书;代理签名伪造,任何人在不知道代理签名密钥的情况下,伪造代理签名者的签名。具体分析如下,假设Attacker是一个攻击者,即一个恶意的用户,O是合法的原始签名者,P是合法的代理签名者:

(1)授权伪造。

Attacker为了向P发出代表O的授权证书,进行如下操作:

首先,设置一个授权信息W,其中包含原始签名者O和代理签名者P的身份信息,以及期限、授权的范围等等,并且随机选择r1,r2∈RZp;

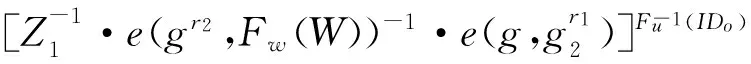

然后,设置σW=(σW,1,σW,2,σW,3),其中:

σW,3=gr2

最后,Attacker把(W,σW)发送给代理签名者P。

那么,(W,σW)就是Attacker伪造的发送给代理签名者P的有效授权证书。这是因为:

e(g,σW,1)

所以,(W,σW)就是一个有效的授权证书。Attacker授权伪造成功。

于义科等学者[9]采用与冀会芳等学者类似的思想,因此于等学者的方案同样存在和前面类似的缺陷,即授权伪造(普通签名伪造)。操作过程如下:

首先,Attacker随机选择一个要伪造签名的消息M,以及随机选择r1,r2∈RZp;

然后,设置σ=(σ1,σ2,σ3),其中:

σ1=gr1

σ3=gr2

那么,σ就是Attacker伪造的有效的普通签名。这是因为:

由于在于义科等学者的方案中,授权证书就是原始签名者在授权信息W的普通签名。因此,根据上面的分析,Attacker能够伪造授权证书。

(2)代理签名伪造。

Attacker为了伪造一个P代表O的代理签名,进行如下操作:

首先,设置一个授权信息W,其中包含原始签名者O和代理签名者P的身份信息,以及期限、授权的范围等等,并且随机选择r1,r2,r3∈RZp;

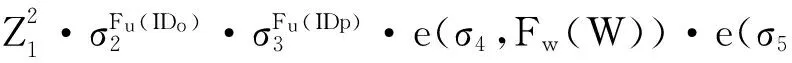

然后,设置σ=(σ1,σ2,σ3,σ4,σ5),其中:

σ4=gr2

σ5=gr3

那么,σ=(σ1,σ2,σ3,σ4,σ5)就是一个原始签名者O、代理签名者P和授权证书W下消息M的有效代理签名。这是因为:

所以,(σ1,σ2,σ3,σ4,σ5)就是一个有效的代理签名。Attacker伪造代理签名成功。

以上攻击方法同样适用于于义科等学者的代理签名方案。操作过程如下:

首先,设置一个授权信息W(包含原始签名者O和代理签名者P的身份信息、授权的范围等),并随机选择r1,r2,r3∈RZp;

然后,设置pσ=(pσ1,pσ2,pσ3,pσ4,pσ5),其中,

pσ1=gr1

pσ4=gr2

pσ5=gr3

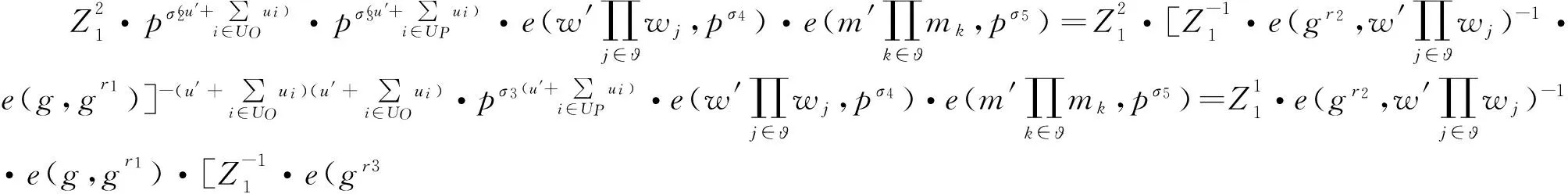

那么,pσ=(pσ1,pσ2,pσ3,pσ4,pσ5)就是Attacker伪造的一个原始签名者O、代理签名者P和授权证书W下消息M的有效代理签名。这是因为:

所以,(pσ1,pσ2,pσ3,pσ4,pσ5)是一个有效的代理签名。Attacker伪造代理签名成功。

3 本文的基于身份的代理签名方案

基于冀会芳等学者的方案,在不降低安全性以及影响方案效率的情况下,本文提出一个改进的基于身份的代理签名方案。该方案由五个阶段组成,分别是:系统建立阶段、私钥提取阶段、代理密钥生成阶段、代理签名阶段和签名验证阶段。具体的构造过程如下:

说明,A表示原始签名者,B表示代理签名者,用nu、nw和nm分别表示用户身份ID、授权信息W和待签名消息M的比特串长度。G1和G2是阶为素数p的循环群,g是G1的一个随机生成元,e:G1×G1→G2是一个双线性映射,H:G2→Zp是一个强抗碰撞的Hash函数。

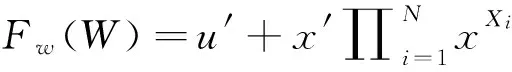

(3)代理密钥生成阶段:A随机选择rW∈Zp,生成一个授权证书σW=(σW,1,σW,2,σW,3),其中,σW,1=SA,2·Fw(W)rW,σW,2=SA,1,σW,3=grW,W是一个包含原始签名者A、代理签名者B、授权期限、范围等的授权信息。然后,A将(W,σW)发给代理签名者B。

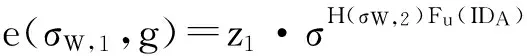

B收到(W,σW)后,使用如下等式验证授权证书是否有效:

如果验证有效,B计算代理签名私钥KB=(KB,1,KB,2,KB,3,KB,4),其中

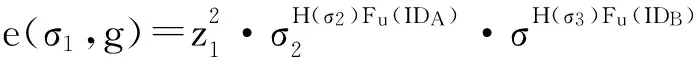

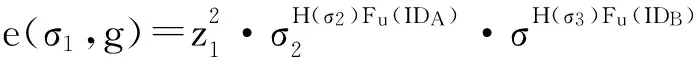

(5)签名验证阶段:对于代理签名者B产生的在W下消息M的代表原始签名者A的代理签名σ,通过如下等式验证签名的有效性:

(1)

如果成立,那么表示σ是一个有效的签名,否则无效。

4 方案分析

4.1 正确性分析

(1) 产生的授权证书是正确的,这是因为:

e(σW,1,g)=

e(SA,2·Fw(W)rW,g)=

e(g2,gα)e(g2,gt)H(SA,1 )Fu (IDA )e(Fw(W),grW)=

从以上的推导过程可以得出,提出的方案满足验证授权证书的等式。换句话说,只要按照提出方案的步骤进行授权过程,那么产生的授权证书就是有效和正确的。

(2) 产生的代理签名是正确的,这是因为:

从以上的推导过程可以得出,提出的方案满足验证签名的等式。换句话说,只要按照提出方案的步骤进行代理签名过程,那么产生的代理签名就是有效和正确的。

综上,提出的代理签名方案是正确的。

4.2 安全性分析

下面将详细分析本方案的安全性,指出本文方案不仅具有不可伪造性而且还具有不可否认性、可验证性等其它安全性质。

(1)代理签名的不可伪造性。

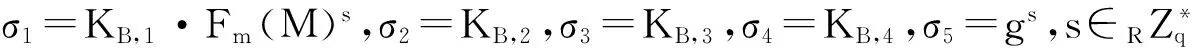

的代理签名σ= (σ1,σ2,σ3,σ4,σ5)。该代理签名方案是强不可伪造的。

(2)代理签名的不可否认性。

从第3节对新方案的描述可以知道,新方案的代理签名私钥由四个参数组成KB= (KB,1, KB,2,KB,3,KB,4),其中KB,1=SB,2·σW,1·Fw(W)rW′(σW,1=SA,2·Fw(W)rW),KB,2=σW,2=SA,1,KB,3=SB,1,KB,4=σW,3·grW′。并在此基础上,生成代理签名σ1=KB,1·Fm(M)s,σ2=KB,2,σ3=KB,3,σ4=KB,4,σ5=gs。该代理签名必须满足下列验证等式:

(2)

(3)代理签名的可验证性。

(4)代理签名的可识别性。

方案最终产生的代理签名包含五个参数σ= (σ1,σ2,σ3,σ4,σ5),并通过

验证签名的有效性。其中包含了代理签名者的身份信息IDB,因此,任何人都能通过IDB确定代理签名者的身份。

(5)代理签名的可区别性。

代理签名方案最终的验证等式:

包含了代理签名者的身份信息IDB,而普通签名中并不包含代理签名者的身份信息。因此,任何人都能通过最后的验证等式是否包含IDB来区分该签名是代理签名还是普通的签名。

(6)代理签名的抗滥用性。

在授权证书中明确规定了代理签名者所能执行的权限和范围。因此,代理签名者只能使用代理签名私钥对规定范围内的消息进行代理签名。

4.3 效率分析

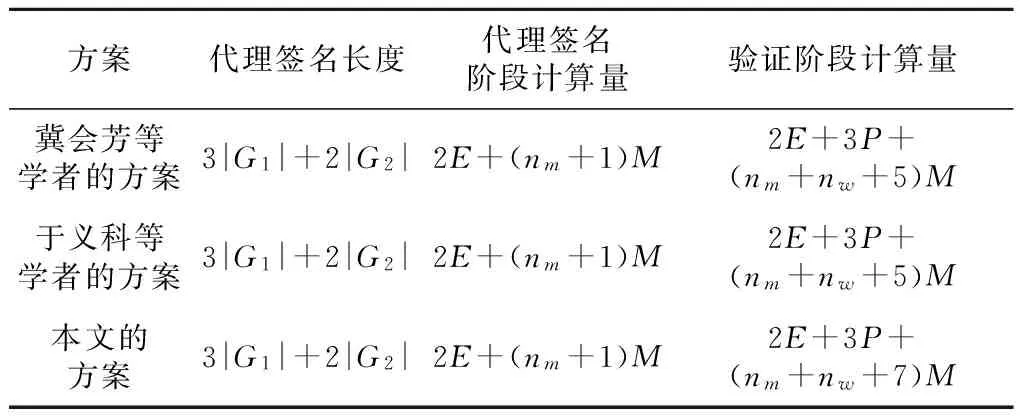

将本文提出的改进方案与冀会芳等学者和于义科等学者的方案从占主要影响的计算操作和最后产生的签名参数个数两方面进行效率比较。为了比较方便,采用和文献[8]类似的符号,M表示乘法运算,E表示指数运算,P表示对运算,|G1|和|G2|表示G1和G2中元素比特的长度。

从表1中可以看出,本文的方案与文献[8,9]的方案具有同样的签名长度。在计算量方面,代理签名阶段具有与文献[8,9]同样的计算量,但在验证阶段相比文献[8,9]的方案,本文的方案多了两个乘法运算,相比运算量很高的线性对操作运算,乘法运算的代价很小。因此,总的来说,本文的改进方案和文献[8,9]的方案几乎具有同样的效率。

Table 1 Comparison of different schemes表1 各方案效率比较

5 结束语

本文首先对冀会芳等学者和于义科等学者最近提出的两个代理签名方案的安全性进行了分析,分别指出了这两个方案存在的不足。然后,在冀会芳等学者的方案基础上,提出了一个安全、有效的代理签名方案,并对方案的安全性、有效性进行了详细分析。分析显示,改进的方案不仅克服了原来两个方案的安全缺陷,而且在几乎不影响有效性的前提下满足代理签名的所有安全性质。

[1] Mambo M, Usuda K, Okamoto E. Proxy signature for delegating signing operation [C]∥Proc of the 3rd ACM Conference on Computer and Communications Security, 1996:48-57.

[2] Shamir A.Identity-based cryptosystems and signature schemes [C]∥Proc of Crypto 1984, 1984:47-53.

[3] Xu J,Zhang Z, Feng D. ID-based proxy signature using bilinear pairings[C]∥Proc of the 3rd International Symposium on Parallel and Distributed Processing and Applications, 2005:359-367.

[4] Paterson K G, Schuldt J C N. Efficient identity-based signatures secure in the standard model [C]∥Proc of the 11th Australasian Conference on Information Security and Privacy, 2006:207-222.

[5] Wu W, Mu Y, Susilo W, et al. Identity-based proxy signature from pairings[C]∥Proc of the 4th International Conference on Autonomic and Trusted Computing, 2007:22-31.

[6] Li Ming-xiang, Han Bai-tao, Zhu Jian-yong, et al. Identity-based proxy signature scheme secure in standard model[J]. Journal of South China University of Technology (Natural Science Edition), 2009, 37(5):118-129.(in Chinese)

[7] Li Ji-guo, Jiang Ping-jin. An efficient and provably secure identity-based signature scheme in the standard model[J]. Chinese Journal of Computers, 2009, 32(11), 2131-2136.(in Chinese)

[8] Ji Hui-fang,Han Wen-bo,Liu Lian-dong.New identity-based proxy signature in the standard model [J]. Computer Science, 2011, 38(8):88-91.(in Chinese)

[9] Yu Yi-ke, Zhen Xue-feng, Han Xiao-guang, et al. Efficient id-based proxy signature in the standard model [J]. Computer Science, 2011, 38(6):133-139.(in Chinese)

[10] Zhang Y, Liu J, Huang X, et al. Efficient escrow-free identity-based signature[C]∥Proc of the 6th International Conference, 2012:161-174.

[11] Waters B. Efficient identity-based encryption without random oracles [C]∥Proc of Eurocrypt, Springer-Verlag, 2005:114-127.

[12] Lee B, Kim H, Kim K. Strong proxy signature and its ap-

plications[C]∥Proc of the 2001 Symposium on Cryptography and Information Security, 2001:23-26.

附中文参考文献:

[6] 李明祥, 韩伯涛, 朱建勇, 等.在标准模型下安全的基于身份的代理签名方案[J]. 华南理工大学学报(自然科学版), 2009, 37(5):118-129.

[7] 李继国, 姜平进. 标准模型下可证安全的基于身份的高效签名方案[J]. 计算机学报, 2009, 32(11):2131-2136.

[8] 冀会芳, 韩文报, 刘连东. 新的标准模型下基于身份的代理签名方案[J]. 计算机科学, 2011, 38(8):88-91.

[9] 于义科, 郑雪峰, 韩晓光, 等. 一个标准模型下基于身份的高效代理签名方案[J]. 计算机科学, 2011, 38(6):133-139.

WUShu-kun,born in 1977,MS,lecturer,her research interest includes network security.

Analysisandimprovementoftwoprovablesecureproxysignatureschemesinthestandardmodel

WU Shu-kun

(Department of Computer Science,Tangshan Normal University,Tangshan 063000,China)

The security of two provable secure proxy signature schemes based on Waters in the standard mode, which are proposed by Ji et al. and Yu et al. recently,is analyzed,and the two drawbacks of the two schemes are pointed out: delegation forgeability exists so that anyone may disguise as the original signer to issue valid proxy delegation warrants to the proxy signer, and proxy signature forgeability exists so that anyone can forge the signature of the proxy signer without knowing the private key of the proxy signer.An improved proxy signature scheme that can overcome the drawbacks is proposed,and its correctness,efficiency and security are analyzed in detail. The analysis shows that the improved scheme has the same length of signature and almost the same execution efficiency in comparison to the two original schemes,but has higher security.

proxy signature;identity-based cryptography;security analysis;unforgeability

1007-130X(2014)11-2153-06

2013-02-17;

:2013-07-28

TP393.08

:A

10.3969/j.issn.1007-130X.2014.11.017

吴淑坤(1977),女,河北定州人,硕士,讲师,研究方向为网络安全。E-mail:melonxp@163.com

通信地址:063000 河北省唐山市唐山师范学院计算机科学系

Address:Department of Computer Science,Tangshan Normal University,Tangshan 063000,Hebei,P.R.China