基于多元数据融合的主机安全态势评估模型研究

2014-04-01,

,

(中原工学院 a.计算机学院;b.计算机信息系统安全评估河南省工程实验室,郑州 450007)

安全评估是贯穿信息系统生命周期的重要管理手段,是制定和调整安全策略的前提,只有充分识别系统安全风险,才能有针对性地采取有效的安全防范措施。目前有关主机安全态势评估的研究工作开展的还很少,安全要素的选取仅仅围绕攻击事件、安全漏洞及脆弱性等方面,较少考虑安全配置、安全策略等安全要素或多要素组合对主机的安全态势评估。鉴于此,本文在早期研究的基础上[1],从主机安全漏洞、安全配置、安全策略、恶意代码和重要文件角度出发,提出了一种基于多元数据融合的主机安全态势评估模型。

1 现状分析

终端主机安全需要专业人员对主机环境中的各种安全要素进行综合分析,这一方面对专业人员的技术水平要求很高,专业人员要对各种要素的工作原理和属性详细了解,另一方面是问题分析的难度很大且效率低。随着攻击技术与手段的不断发展,安全事件的表象也日趋复杂。由于信息安全设备(软硬件)的不完善,造成信息系统的安全状况不能依靠单个要素来进行检测和评估。信息量的不断增长,对信息分析工具的要求也越来越高。自动从海量数据中获取潜在的知识,通过对这些知识进行处理,得到一个对信息的态势感知,是网络安全管理的热点话题。

国内学者在大规模网络环境下,以安全设备日志、服务可用性、攻击时服务性能为数据源[2-4],建立了以预测技术为核心的安全态势模型。但是,这些模型较少考虑终端主机安全态势,缺乏终端主机安全评估数据,无法实现全局态势。文献[5]提出了基于进程和文件行为的主机安全态势评估模型,模型以系统调用为数据源,通过计算进程异常度得到单个进程的安全态势,然后参照指标体系对文件分级并得到文件行为的安全评价,最后将两者联系起来形成文件安全态势。模型存在的问题在于研究成果未考虑安全配置、安全策略,缺乏对主机安全要素的综合考虑,缺少对主机安全变化态势的判断。

基于多元信息融合的网络安全态势感知是网络管理的一个新的发展方向[6-8]。主机安全评估态势感知是综合来自影响主机安全的不同要素,得到安全要素组合对主机的影响,这种方法比单一要素有更高的可靠性,更小的模糊度。把粗糙集理论应用到主机安全评估上,可以对影响主机安全的海量要素进行提取,归纳得出这些要素对主机安全态势评估的依赖度,由依赖度推导出安全规则,从而建立主机安全态势评估模型。本文利用粗糙集理论在海量数据中发现有用规律并转换为逻辑规则的优势[9-10],提出了一种基于多元数据融合的主机安全态势评估模型。

2 基于多元数据融合的主机安全态势评估模型

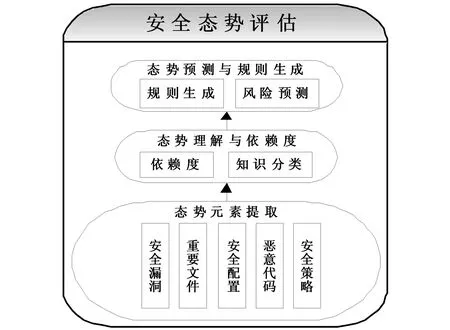

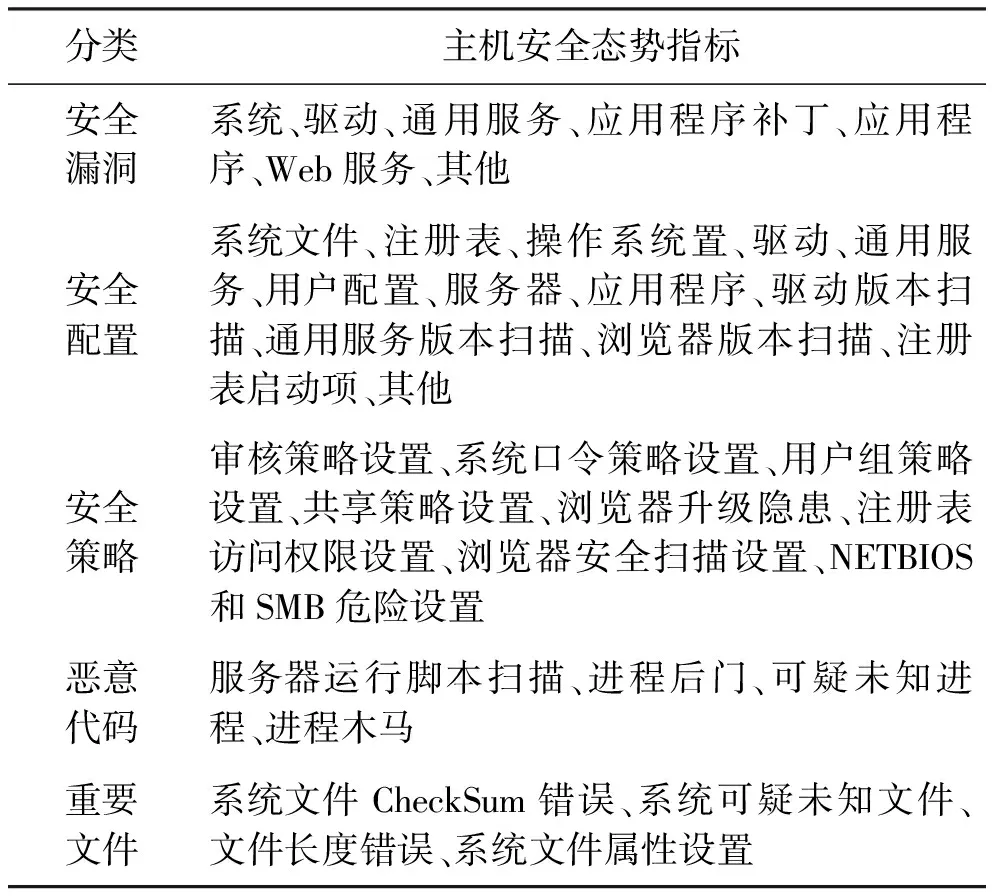

本文将文献[1]中的36个主机安全态势指标划分为影响主机安全的5个方面:安全漏洞、安全配置、安全策略、恶意代码和重要文件,如表1所示。从多元数据角度采集主机安全信息,提出了基于多元数据融合的主机安全态势评估模型,如图1所示。

图1 基于多元数据融合的主机安全态势评估模型

表1 基于多元数据融合的主机安全态势指标

2.1 态势元素提取

态势元素的提取通过建立决策表来实现。决策表是一个具有条件属性集和决策属性集的知识表达系统。因此模型的核心在于如何设计条件属性集和决策属性集。为此,引入下面3个基本定义。

定义1 主机安全条件属性集C:指影响主机安全风险指数值QH的安全要素。本文定义影响主机安全的11个安全要素即操作系统C1、系统文件C2、浏览器C3、进程C4、WebC5、服务C6、注册表C7、共享C8、驱动C9、应用程序C10、其他C11为条件属性集中的集合元素,定义为集合C={C1,C2,C3,C4,C5,C6,C7,C8,C9,C10,C11,}。

定义2 态势评估决策属性集D:指依据主机安全条件属性,借助评估算法,获取的本次评估的安全等级,是定量结果的定性表示。决策属性集的前n-1个元素是前n-1次主机评估的定性结果,第n个元素是当前主机评估的定性结果,定义为集合D={D1,D2,…,Dn}。

定义3 主机安全风险值QH:是反映主机H安全状态的定量值,为评估主机安全要素所占的比重向量β与各安全要素在系统安全中所占的风险等级向量Qs的内积,即

QH=β·Qs

(1)

2.2 态势理解与依赖度

通过计算每个决策属性的等价类完成态势理解。通过态势理解获取条件属性对主机安全的重要度,该重要度也是决策属性对每个条件属性的依赖度。其计算步骤如下:

步骤1 获得所有条件属性或去掉某一属性后得到的等价类,即计算U/C及U/(C-Ci),其中,U为粗糙集的论域,即主机扫描对象组成的非空集合。

步骤2 求D的C正域posC(D)与D的C-Ci正域posC-Ci(D)。

其中posp(Q)=U

X∈U/QPX

(2)

PX=U{Y∈U/P|Y⊆X}

(3)

步骤3 依据公式(4)、(5)得到决策属性对每个条件属性的依赖度。

rC(D)=|posC(D)|/|U|

(4)

rC-Ci(D)=|posC-Ci(D)|/|U|

(5)

同理,依据公式(4)、(5),去掉一个条件属性Ci,可得到D对C-Ci的依赖度。

步骤4 获取每个条件属性对决策属性的重要度,即依赖度,其公式为

σCD(Ci)=rC(D)-rC-Ci(D)

(6)

通过上述4个步骤,可以推导出依赖度σCD(Ci)。它是指借助历史评估数据计算出的条件属性对主机安全的重要度。重要度越高,表明该条件属性对主机安全影响越高。

2.3 态势预测和规则生成

主机安全评估的定性结果强度从低到高划分为非常安全、比较安全、比较危险和严重危险4个等级。评估的定性结果依据来自于层次分析法和D-S证据理论分析[1]。为了便于计算主机安全风险值,本文对定性结果进行如下定量赋值:非常安全赋值为1,比较安全赋值为5,比较危险赋值为7,严重危险赋值为9。依据公式(1),即可得到每次评估的主机安全风险值,将n次风险值之间建立点到点连接,从而绘制出主机安全态势趋势图。通过分析历史主机评估数据和风险峰值之间的关系,结合安全要素的依赖度,生成安全规则。

3 实验与应用

3.1 评估数据获取

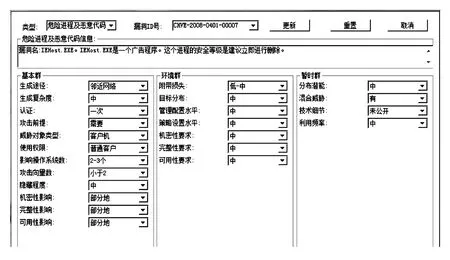

实验数据来源于实验室开发的“FoundLight主机安全评估系统”获取的数据,系统中知识库(为支撑主机扫描的最小单位)将近9 000条,以典型Windows 系统为例进行扫描。通过系统进行终端主机脆弱性检查,一旦发现脆弱性,则计算该脆弱性的定量定性结果。如知识编号为“CHVE-2008-0401-0007”的分值为4.0,安全风险为“比较安全”。脆弱性定性计算如图2所示。通过上述方式获取各安全要素包含的脆弱性定量定性结果,然后进行统计与计算,可以获取主机安全态势评估模型所需要的条件属性集和决策属性集,如图3所示。

图2 脆弱性定性计算

图3 决策属性值

3.2 态势分析

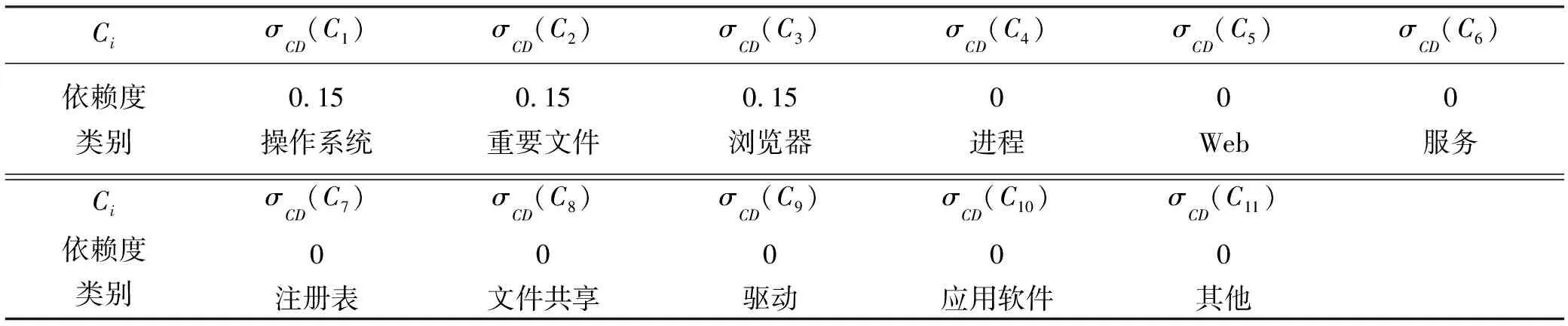

依据文中2.2节相关公式和3.1节的实验数据,得出依赖度结果,如表2所示。

表2 决策属性对每一个条件属性的依赖度

从表2可以看出,操作系统C1、重要文件C2、浏览器C3的安全要素对决策属性D的依赖度大、重要度高。进一步分析扫描结果,当操作系统、重要文件和浏览器的安全定性结果强度高时,则扫描得出的主机最终的安全定性结果的强度也高。

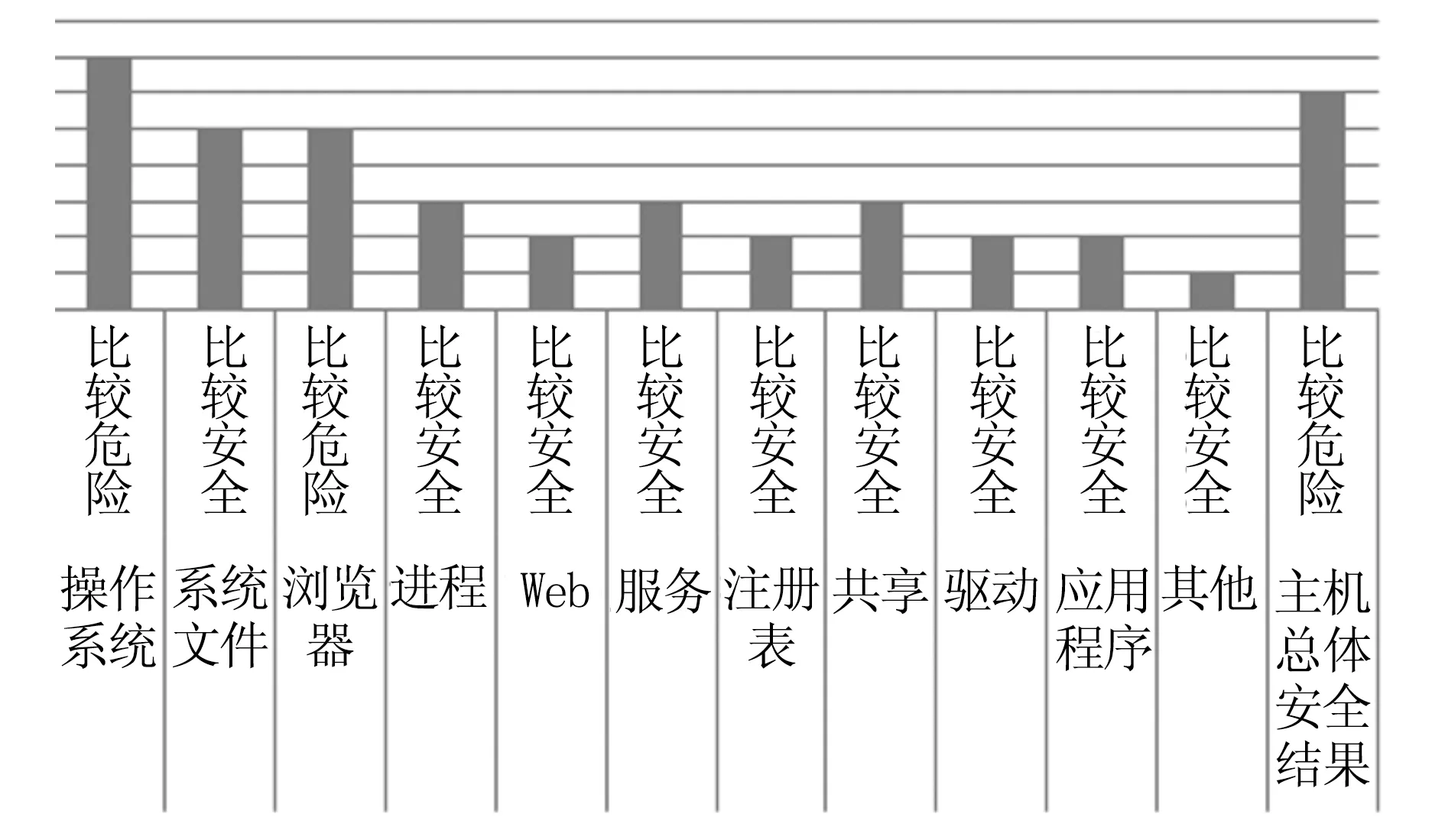

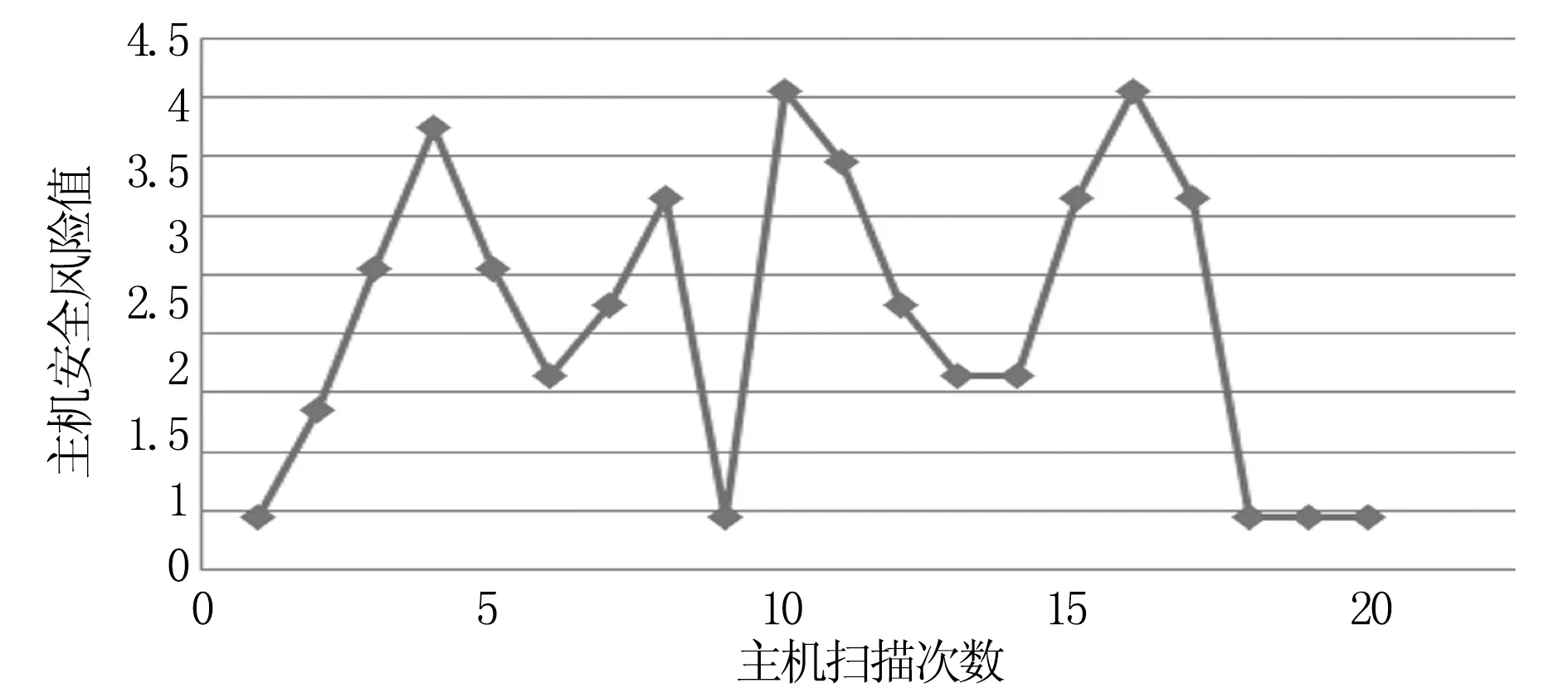

利用依赖度和公式(1),得到主机安全风险值,进一步得出态势评估曲线,如图4所示。

图4 主机安全风险值变化趋势图

从实验获取的依赖度和主机安全风险值可以得出如下结论:

(1)当操作系统、重要文件、浏览器安全定性结果强度高时,主机安全风险值高。相反,当三者安全定性结果强度低时,主机的安全风险指数值小,如图4所示,图4中的第4、8、10、16次的主机安全风险指数值比较高。

(2)操作系统、重要文件、浏览器的安全是终端主机安全的防御重点。

基于上述推论,借助粗糙集发现的规则是有效的,本文提出的基于多元数据融合的主机安全态势评估模型是符合实际的。

4 结 语

本文针对国内主机安全态势评估模型在安全要素融合上面临的不足,提出了一种基于多元数据融合的主机安全态势评估模型。该模型借助粗糙集理论,可量化安全要素对终端主机安全的依赖度。实验表明,操作系统、重要文件、浏览器是终端主机安全的防御重点。模型从安全漏洞、恶意代码、重要文件、安全策略、安全配置方面评估主机,具有全面、多元化特色。然而,此方法还具有一定的不确定性和随机性。同时,如何量化安全要素和未来主机整体安全态势等级,如何形式化描述所生成的安全规则,如何研究要素之间的安全关联程度并分析,是下一步研究的重点。

参考文献:

[1] 夏冰,潘磊,孙飞显,等.多元数据融合和层次分析评估模型分析[J].计算机工程,2010,36(9):153-155.

[2] 韦勇,连一峰.基于日志审计与性能修正算法的网络安全态势评估模型[J].计算机学报, 2009, 32(4): 763-772.

[3] 周仁杰, 王慧强, 梁颖.面向特定服务的网络安全态势数据采集与分析[J].武汉大学学报(理工版),2009,55(1):113-116.

[4] 陈秀真,郑庆华,管晓宏, 等.层次化网络安全威胁态势量化评估方法[J].软件学报, 2006, 17(4): 885-897.

[5] 周倜,张剑, 王小非, 等.基于进程和文件行为的主机安全态势评估模型[J].华中科技大学学报(自然科学版),2010,38(10):39-42.

[6] 龚正虎,卓莹.网络态势感知研究[J].软件学报,2010,21(7):1605-1619.

[7] Bass T.Multisensor Data Fusion for Next Generation Distributed Intrusion Detection Systems[EB/OL].[2014—04—06].http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.51.1753&rep=rep1&type=ps.

[8] Bass T.Intrusion Systems and Multisensor Data Fusion[J].Communications of the ACM, 2000, 43(4): 99-105.

[9] Zdzislaw Pawlak.Rough Set Theory and Its Application[J].Journal of Telecommunications and Information Technology,2002(3):7-10.

[10] 王国胤,姚一豫,于洪.粗糙集理论与应用研究综述[J].计算机学报,2009,32(7):1229-1246.

[11] 夏冰,高亮,郑秋生.安全评估结果不确定性问题研究[J].武汉大学学报(理学版),2013,59(2):178-182.