基于“北斗”的战场移动装备域间身份认证方法*

2014-03-18陈立云刘云龙

晏 杰,卢 昱,陈立云,刘云龙

(1.军械工程学院 装备指挥与管理系,石家庄050003;2.军械工程学院 信息工程系,石家庄050003)

1 引 言

在战场移动通信网络中,为了实现移动装备与移动装备之间以及移动装备与指挥所之间的安全通信,首先需要对移动装备进行网络接入的身份认证。当移动装备接入网络以后,它可能从一个区域子网移动到另一个区域子网,即移动切换。在移动切换后,移动装备所在的区域子网与切换前所在的区域子网属于不同的管理域,新的区域子网就需要对移动装备再次进行身份认证,即域间身份认证[1]。从目前战场移动通信网络的组网方式及所采用的身份认证方法来看,针对移动装备的身份认证还存在以下三个方面的威胁:一是许多移动装备的移动性和无线传输信道的时变性,使得网络拓扑结构、节点之间的信任关系一直处于动态变化之中,这使得节点身份认证的难度增大[2];二是在部分无线子网中,网络采用无中心、自组织路由策略,也没有统一的认证机构,而且网络节点的计算能力也比较低,这些都使得节点之间难以建立起安全可靠的信任关系[3-4];三是在移动通信网络中,由于有关身份认证的信息大部分通过无线电台、微波等无线方式进行传输,这使得攻击者更容易窃听并修改在无线信道中传输的数据,从而冒充我方移动装备或人员[5]。因此,对战场移动通信网络中移动装备的身份认证方法进行研究,实现各个网络节点之间身份的安全识别,对于提高战场移动通信网络的信息安全保障能力具有十分重要的现实意义[6]。

Long 等人[7]基于公钥密码算法和SSL 握手协议提出了一个局部认证方案,该方案可使得在新的区域子网不与家乡区域子网通信的情况下实现对移动装备的身份认证,但该方案中证书管理比较复杂,且使用的公钥密码算法导致了较大的认证开销。Zhang 等人[8]提出了一个基于护照的快速认证方法,但该方法存在一个问题,即新的区域子网为移动装备签发的护照的有效期可能超过家乡区域子网为其签发的护照的有效期,从而导致无效用户仍然可以接入网络中。Wang 和Prasad[9]提出一种通过减小新的区域子网与家乡区域子网之间通信的往返时间以减小认证时延的移动装备域间认证方法,由于该方法需要家乡区域子网与新的区域子网配合共同完成移动装备的域间身份认证,因此增加了家乡区域子网的开销。Ohba 等人[10]提出了一种基于Kerberos 协议的移动装备域间身份认证方法,该方法具有较高的认证效率,但由于没有对认证信息实施抗重放攻击的保护措施,该方法可能受到重放攻击。

在过去对移动装备域间身份认证的研究中,虽然有很多人已经提出了通过在认证消息中加入时间戳以抵抗重放攻击,但没有提出一种可行的实现整个移动网络时钟精确同步的方法,这影响了使用时间戳抵抗重放攻击方法的可靠性。本文针对战场移动装备的域间身份认证问题,基于“北斗”卫星导航系统所提供的安全可靠的短报文通信功能和高精度的授时功能,提出一种基于“北斗”的战场移动装备域间身份认证方法。

2 域间身份认证体系结构

本文设计的基于“北斗”的移动装备域间身份认证体系结构如图1所示。

图1 基于“北斗”的移动装备域间身份认证体系结构Fig.1 System structure of Beidou-based inter-domain identity authentication for mobile equipment

基于“北斗”的移动装备域间身份认证体系采用两级认证机制。将移动通信网络划分为若干个管理域,在每个管理域中设置一个认证中心,该认证中心负责对域内的移动装备完成注册、身份认证和票据签发等工作,并在全网络中设置一个全局认证中心,负责给各个域的认证中心发送用于签发票据的密钥。全局认证中心与所有下属的区域认证中心共享一个用于签发票据的密钥,该密钥绝对安全。

如图1所示,移动装备M1、M2、…、Mn接入网络时,家乡域认证中心CAh负责对他们完成终端注册,并进行身份认证、票据生成等工作。当移动装备运动到一个新的管理域,即进行域间切换时,给新的管理域的认证中心CAw发送由家乡域认证中心CAh签发的票据,该票据包含移动装备相应的身份信息。然后CAw对票据进行解密,从而对移动装备的身份进行认证。认证成功以后,该移动装备就接入到新的域中。在每台移动装备上配置“北斗”卫星导航通信终端,以上所有身份认证相关的信息均通过“北斗”卫星导航系统进行传输。

3 基于“北斗”的战场移动装备域间身份认证

3.1 “北斗”在身份认证中的功能

我国自主建立的“北斗”卫星导航系统所提供的RDSS 服务在可靠性和安全性上具有如下几个特点:一是能够为用户提供全天时、全天候、大范围、快速实时的简短数字报文通信服务;二是发射信号采用猝发方式,加之采用扩频信号,不易被截获;三是能够为用户提供高精度授时服务。基于以上几个特点,在移动装备上配置“北斗”卫星导航通信终端,通过“北斗”系统传输移动装备身份认证的相关信息,从而防止认证信息被敌方截获。此外,整个移动通信网络通过“北斗”系统的高精度授时实现全网时钟的精确同步,因此可以将“北斗”系统提供的时钟信息作为时间戳加入到身份认证信息中,设计基于时间戳的身份认证协议,从而有效抵抗重放攻击[11]。

3.2 域间身份认证初始化

各个管理域的二级认证中心为在本管理域注册的移动装备Mi(i=1,2,…,n)生成一个用于与新的管理域中的认证中心进行相互认证时使用的会话密钥KMi,CAw,并用与移动装备共享的密钥加密后发送给移动装备Mi。全局认证中心与各个管理域的二级认证中心共享用于签发票据的密钥KTicket,各二级认证中心用KTicket为在本管理域注册的移动装备Mi(i=1,2,…,n)生成票据TicketMi,并用与移动装备共享的密钥加密后发送给移动装备Mi。移动装备Mi将密钥KMi,CAw和票据TicketMi进行安全存储,用于以后的域间身份认证。

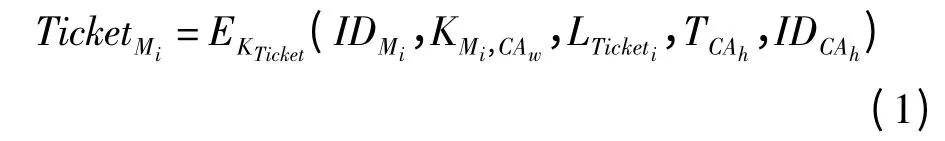

票据TicketMi按如下公式生成:

式中,i=1,2,…,n,IDMi表示移动装备Mi的身份标识,KMi,CAw表示移动装备Mi与新的管理域中的认证中心进行相互认证的过程中所使用的会话密钥,LTicketi表示票据TicketMi的有效期,TCAh表示家乡域认证中心CAh为移动装备Mi签发票据的日期,IDCAh表示签发票据的家乡域认证中心CAh的身份标识。

3.3 战场移动装备域间身份认证协议

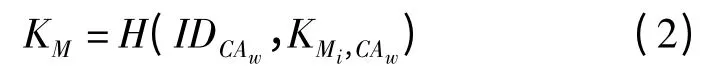

基于“北斗”的战场移动装备域间身份认证协议流程图如图2所示。参与协议的主体有两个,包括移动装备Mi和新的管理域的认证中心CAw。协议中的时间戳均由“北斗”系统产生,协议中双方需要传送的信息也均由“北斗”系统传送。

图2 基于“北斗”的战场移动装备域间身份认证协议流程图Fig.2 Flow chart of Beidou-based inter-domain identity authentication protocol for mobile equipment in battlefield

基于“北斗”的战场移动装备域间身份认证协议的具体过程可描述如下:

(1)当移动装备Mi移动到一个新的管理域时,先确定新管理域中认证中心的身份标识IDCAw,然后从存储器中提取用于域间切换的票据TicketMi,再用KMi,CAw加密自己的身份标识IDMi和从“北斗”系统获得的时间戳TMi得到EKMi,CAw(IDMi,TMi),最后将TicketMi和EKMi,CAw(IDMi,TMi)通过“北斗”系统发送给新管理域中的认证中心CAw;

(2)新管理域中的认证中心CAw收到移动装备Mi发送的消息后,用KTicket解密TicketMi,得到IDMi、KMi,CAw、LTicketi、TCAh、IDCAh。首先,根据票据TicketMi的有效期LTicketi和票据签发的日期TCAh验证票据是否过期,若过期,则CAw对移动装备Mi认证失败;若未过期,则用得到的KMi,CAw解密EKMi,CAw(IDMi,TMi),得到移动装备的身份标识IDMi和时间戳TMi,并验证时间戳TMi的新鲜性,若验证不通过,则CAw对移动装备Mi认证失败,若验证通过,则继续检验用KMi,CAw解密EKMi,CAw(IDMi,TMi)得到的移动装备的身份标识IDMi是否与用KTicket解密票据TicketMi得到的移动装备的身份标识IDMi一致,若不一致,则CAw对移动装备Mi认证失败;若一致,则CAw对移动装备Mi的认证成功,然后,CAw计算与移动装备Mi进行会话的主密钥KM如下:

CAw使用KMi,CAw加密会话主密钥KM和自身的身份标识IDCAw,得到EKMi,CAw(KM,IDCAw),并用KM加密移动装备身份标识IDMi、从“北斗”系统获得的时间戳TCAw和自身的身份标识IDCAw,得到EKM(IDMi,TCAw,IDCAw),并将EKMi,CAw(KM,IDCAw)和EKM(IDMi,TCAw,IDCAw)通过“北斗”系统发送给移动装备Mi;

(3)移动装备Mi收到CAw发送的消息后,首先用KMi,CAw解密EKMi,CAw(KM,IDCAw)得到KM和IDCAw,然后用得到的KM解密EKM(IDMi,TCAw,IDCAw)得到IDMi、TCAw和IDCAw,并验证时间戳TCAw的新鲜性,若验证不通过,则移动装备Mi对CAw的认证失败,若验证通过,进一步检验对EKMi,CAw(KM,IDCAw)解密得到的IDCAw和对EKM(IDMi,TCAw,IDCAw)解密得到的IDCAw是否一致,若不一致,则移动装备Mi对CAw的认证失败;若一致,则移动装备对CAw的认证成功,在后续的通信过程中,移动装备Mi与CAw使用会话主密钥KM协商会话密钥。

在该认证协议的一次运行过程中,认证开销主要包含10 次对称加解密运算和1 次Hash 运算,不包含非对称加解密运算。由于非对称加解密运算的开销远比对称加解密运算的开销大,且对硬件资源的配置要求较高,因此,相比采用非对称加解密运算的域间身份认证协议,本文设计的协议针对移动装备更具有实用性[12]。

4 协议安全性分析

4.1 票据TicketMi的安全性分析

票据TicketMi内的秘密信息是由全局认证中心与各个管理域的二级认证中心共享的密钥KTicket加密的,该密钥对于全局认证中心与各个管理域的二级认证中心以外的其他成员是保密的。因此,其他成员不能解密该票据而获得票据内的秘密信息,更不能篡改票据内的信息,也不能伪造该票据,这确保了票据TicketMi内信息的安全性与票据的不可伪造性。此外,票据TicketMi通过“北斗”系统发送,这进一步增强了票据传输的安全性,使得票据信息不易被攻击者截获。

4.2 抗重放攻击特性分析

由于整个移动通信网络使用“北斗”系统进行高精度的统一授时,因此可以实现全网时钟的精确同步。因此,将时间戳TMi加到了移动装备对新管理域的认证中心CAw发送的认证请求信息中,即使攻击者截获了认证请求信息EKMi,CAw(IDMi,TMi)并进行重放,由于时间戳TMi的时效性,认证中心CAw很容易就能判断出该消息是否为重放的消息。同理,将时间戳TCAw加到了新管理域的认证中心CAw对移动装备回复的认证信息中,即使攻击者截获了认证回复信息EKM(IDMi,TCAw,IDCAw)并进行重放,由于时间戳TCAw的时效性,移动装备很容易就能判断出该消息是否为重放的消息。此外,认证相关的信息通过“北斗”系统发送,这进一步增强了认证信息传输的安全性,使得认证信息不易被攻击者截获。因此,该协议可以有效地抵抗重放攻击。

4.3 双向认证特性分析

根据3.3 节中对基于“北斗”的战场移动装备域间身份认证协议具体过程的描述可知,在第2 步中实现了新管理域中的认证中心CAw对移动装备Mi的身份认证,在第3 步中实现了移动装备Mi对新管理域中的认证中心CAw的身份认证,因此该协议实现了新管理域中的认证中心与移动装备的双向认证。

4.4 移动装备身份匿名性分析

在认证协议执行的整个过程中,所有的消息中均未出现移动装备的真实身份,认证消息中仅使用了移动装备的身份标识IDMi。只有家乡域的认证中心CAh才有移动装备的真实身份等隐私信息,而认证中心CAh是受到安全保护的,因此,移动装备的真实身份信息不会泄露到外界,这确保了移动装备身份的匿名性。

5 结 语

本文从目前战场移动通信网络的组网方式及所采用的身份认证方法出发,分析了移动装备身份认证存在的威胁,针对移动装备的域间身份认证问题,基于“北斗”卫星导航系统所提供的安全可靠的短报文通信功能和高精度的授时功能,提出了一种基于“北斗”的移动装备域间身份认证方法,设计了基于“北斗”的移动装备域间身份认证体系结构,该认证体系采用两级认证机制。同时,还设计了基于“北斗”的移动装备域间身份认证协议。经过对协议的分析可知,该协议安全可靠且认证开销较小,可以实现域间身份认证时新管理域中的认证中心与移动装备的双向认证,也可以实现移动装备的匿名认证,同时具有抗重放攻击能力。此外,对于该协议,在移动装备域间认证过程中不再需要家乡域的认证中心参与认证,这有效地减小了家乡域认证中心的开销。分析结果表明,本文所提出的基于“北斗”的战场移动装备域间身份认证方法具有较好的实用价值。由于本文所设计的协议主要基于对称加密体制,该体制的最大问题在于网络规模较大时密钥的管理会比较困难,这将是下一步深入研究的内容。

[1] 郑丽娟.身份与位置分离网络中认证协议的研究与设计[D].北京:北京交通大学,2013.ZHENG Li-juan.Research and design on authentication protocol in identifier/locator separation network[D].Beijing:Beijing Jiaotong University,2013.(in Chinese)

[2] 刘辉.战术互联网网络对抗技术研究[D].西安:西安电子科技大学,2010.LIU Hui.Research on the network confrontation technology of tactical internet[D]. Xi' an:Xidian University,2010.(in Chinese)

[3] Raya M,Hubaux J P. Securingvehicular ad hoc networks[J].Journal of Computer Security,2007,15(1):39-68.

[4] 李亚娟.战术互联网无线电台子网信息安全措施的研究[J].信息安全与通信保密,2012(2):70-71.LI Ya-juan.Research on information security measures in radio subnet of tactical internet[J].Information Security and Communications Privacy,2012(2):70-71.(in Chinese)

[5] 尤增录.战术互联网[M].北京:解放军出版社,2010:85-88.YOU Zeng-lu.Tactical internet[M]. Beijing:PLA Publishing Press,2010:85-88.(in Chinese)

[6] 王伟,杜静,周子琛.电子军务系统中T-RBAC 访问控制组件的设计与应用[J].电讯技术,2012,52(5):790-795.WANG Wei,DU Jing,ZHOU Zi- chen. Design of T-RBAC component and its application in electronic military system[J]. Telecommunication Engineering,2012,52(5):790-795.(in Chinese)

[7] Long M,Wu C H J,Irwin J D.Localized authentication for wireless LAN inter-network roaming[J].IEEE Proceedings of Communications,2004,151(5):496-500.

[8] Zhang H,He R,Yuan M,et al.A novel fast authentication method for mobile network access[C]//Proceedings of 2003 IEEE International Conference for Young Computer Scientists.Harbin:IEEE,2003:382-387.

[9] Wang H,Prasad A R. Fast authentication for inter-domain handover[C]//Proceedings of 2004 International Conference on Telecommunications. Fortaleza,Brazil:IEEE,2004:973-982.

[10] Ohba Y,Das S,Dutta A. Kerberized handover keying:a media-independent handover key management architecture[C]//Proceedings of ACM MobiArch. New York,USA:ACM,2007:251-256.

[11] Lin X,Sun X,Wang X,et al.TSVC:timed efficient and secure vehicular communications with privacy preserving[J]. IEEE Transactions on Wireless Communications,2008,7(12):4987-4998.

[12] 胡焰智,马大玮,田增山. 一种基于移动公网的安全专网认证与密钥协商方案[J]. 电讯技术,2008,48(3):33-36.HU Yan-zhi,MA Da-wei,TIAN Zeng-shan.An authentication and key agreement scheme for private network based on public mobile network[J].Telecommunication Engineering,2008,48(3):33-36.(in Chinese)