NTP反射放大攻击频繁需及时防御

2014-03-15郑先伟

文/郑先伟

NTP反射放大攻击频繁需及时防御

文/郑先伟

CERNET网内检测DDoS攻击达2000多次

11月教育网整体运行平稳,未发现严重的安全事件。

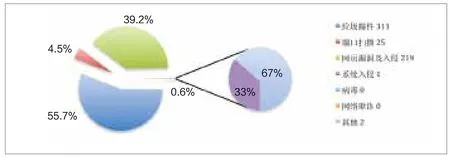

由于本次事件统计的时间间隔较短,所以整体的投诉数量较以往减少很多。11月我们针对教育网内存在NTP放大攻击缺陷的主机进行了通知清理工作。根据东南大学NJCERT的检测,在2014年11月2日零时至3日24时的48小时内CERNET的38个主节点中的26个检测到网内主机对网外地址的NTP反射放大式DDoS攻击次数超过2200次,攻击总流量超16TB。这其中,发送攻击流量超过500M的网内主机共145台,单台主机最大攻击强度超过475Mb/s,接收攻击流量超过500M的网外服务器数量超过1400台,单台主机最大被攻击强度超过1.77Gb/s。所有检测到的被攻击的服务器全部位于境外。38个主节点中的另外12个主节点在该时间段内未检测到有主机参与该类型的DDoS攻击。

对于此类放大攻击,NTP服务器的管理员只需升级NTP程序版本或是关闭程序的monlist查询功能便可避免服务被利用来攻击。

病毒与木马

近期没有新增影响特别严重的木马病毒,用户感染病毒的主要风险依然来自于网页浏览、网络下载及电子邮件附件。

近期新增严重漏洞评述

微软11月的例行安全公告共15个,其中4个为严重等级,9个为重要等级,两个为中等水平。这些公告共修补了Windows系统、IE浏览器、Office软件、.net组件、Exchange中存在的37个安全漏洞。这其中公告MS14-066需要特别关注,该公告修补了Windows系统中安全信道(Secure Channel)SSL及TLS协议实现中存在的一个严重安全漏洞,该漏洞允许攻击者远程通过提供安全信道的服务端口执行任意系统命令。据称该漏洞影响所有版本的Windows系统,且漏洞在Windows系统中已经存在十多年。由于该漏洞可以直接通过提供Schannel安全信道的服务端口来进行利用(如HTTPS的443端口),对Windows服务器系统危害非常大。如果非服务版本的系统中开放了使用Schannel信道的服务也可能会受此漏洞影响。该漏洞的详细细节还未对外公布,所以可用的POC也暂时未见到。根据微软发布的信息显示,到目前为止还没有检测到与此漏洞相关的攻击。不过随着黑客对修补后schannel.dll文件逆向工程后,相信攻击代码很快会开发出来。Windows系统的管理员应该尽快安装此漏洞的补丁程序,漏洞和补丁的详细信息请参见:

2014年10月~11月安全投诉事件统计

https://technet.microsoft.com/ library/security/MS14-066。

安全提示

鉴于Windows系统Schannel安全信道远程代码执行漏洞带来的风险,我们建议所有Windows系统尽快安装相应的补丁程序(不管系统是否使用了Schannel加密通道服务)。您可以通过查看系统的补丁安装历史来确认是否已经修补过此漏洞。如果系统中的补丁安装历史记录中显示已经安装过KB2992611就说明此漏洞已经被修补,反之则存在该漏洞。

(作者单位为中国教育和科研计算机网应急响应组)