改进的云计算环境下数据确定性删除模型

2014-03-11许钟华张龙军

许钟华 张龙军

(武警工程大学信息工程系 陕西 西安 710086)

技术论坛

改进的云计算环境下数据确定性删除模型

许钟华 张龙军

(武警工程大学信息工程系 陕西 西安 710086)

针对云计算环境下用户要通过云服务提供商进行数据管理,缺乏直接管理权限的情况进行研究,改进了利用分布式哈希表(DHT)网络特性实现云环境下数据确定性删除的方案,提出KDTPC模型,让数据拥有者在保留由密钥派生树生成的加密密钥的同时,也保留提取出的部分密文,并且在分发密钥时去掉计算最小树密钥集合的步骤。该方案可以加大用户对云中数据的控制,增强密文抗暴力攻击的能力,在保证安全性能不降低的前提下减少时间开销。

云计算数据删除秘密共享方案密钥管理DHT网络

1 引言

在云计算环境下,用户的数据都交由云服务提供商(Cloud Service Provider,CSP)管理,数据存储的物理位置和组织方式对用户来说都是透明的[1],用户对自己的数据并不能完全掌控,有被泄露出去的危险[2],而数据所有权和数据管理权的分离是云存储系统中数据安全问题[3-5]的根本所在。因此除了保证用户数据放在云环境下是完整可用的以外,当用户不想保留某些数据时,也应该有方案来保证数据的删除。目前有很多学者对这方面做了研究。复旦大学并行处理研究所设计并实现了Dissolver系统[6],用户可以指定数据的生存时间,使得在到达生存时间后数据能由Dissolver系统自动销毁,在到达生存时间之前用户也可以通过指令销毁数据。在此基础上,文献[7]提出了数据覆写算法,以解决数据残留问题,避免数据删除后被恶意恢复的可能性,同时加入心跳机制,在存储节点失效时能自动检测到,并销毁相关数据。但是在此系统中,用户必须提前确定数据的生命周期,不能灵活处理不确定有效时限的数据。利用DHT网络的动态性可以在非人为操作的情况下实现数据的确定性删除。文献[8]中提出SSDD方案,将各个密文数据块分别提取出一部分进行耦合计算后,由用户保留,剩下的密文再放到云环境中,在有访问请求时,通过DHT网络来传输密钥和耦合后的部分密文,增强了抵御暴力破解的能力。文献[9]也提出了一种基于数据分割的数据存储方法,将数据分为一定的大块和小块,小块的数据块留在用户端。但是另一方面,由于单个密钥加密全部数据在云存储环境下,并不能对海量的数据进行细粒度的管理和操作[10],“一数据一密”的制度下加解密密钥的数据量又比较大,增加了存储空间的开销和管理负担。

本文在文献[11]的基础上,结合提取部分密文的思想提出一种改进的数据删除方案,在保证用户端数据量较小的同时,增加抗暴力攻击的能力,提高云中数据的安全性,并且用户能确定数据是否被删除。

2 对文献[11]的分析

武汉大学的王丽娜教授提出对每一个数据块都使用不同的密钥进行加密,达到数据块级细粒度管理的目的,并在研究中使用密钥派生树的算法,将用户要保管大量密钥的负担缩减为只需保管好密钥派生树的根密钥、派生规则和转换算法等少量数据,大大减小用户对数据加密密钥管理的开销,这种逻辑结构上的合理构造在云计算环境的海量数据下十分适用。

在文献[11]的方案中,数据拥有者把数据加密后交给CSP,授权和密钥等信息发送给数据使用者,然后Data User再通过授权信息从CSP处取得数据密文,解密数据并进行访问。

在分发密钥时传递的是最小树密钥集合,具体的加密密钥由后台处理程序计算得到。这样可以防止嗅探攻击和跳跃攻击在网络中找到足够的密钥分量,进而分析重构出密钥。但是这样需要把密钥派生规则和转换算法都交给后台处理程序,如果程序遭到攻击,例如被植入木马病毒等,派生规则和转换算法就会被窃取,进而一旦最小树密钥集合暴露,他们的孩子节点和对应的密钥就都能被轻易获取。

根据文献[11],全部密文都交给CSP,即使密钥被删除,在一定的时间允许的条件下,攻击者仍有可能通过对密文进行分析,使用字典攻击、穷举攻击等暴力手段破解密文,致使数据泄露。特别是在云计算环境下,攻击者需要付出的时间和金钱代价都大大降低,把全部密文放在云环境下十分不安全。

3 改进的方案模型与安全假定

3.1 提出模型

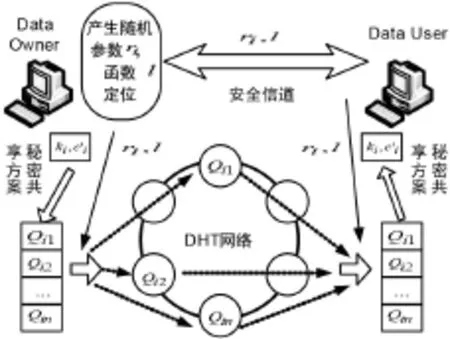

在本文提出的KDTPC模型中,Data Owner根据系统产生的随机根密钥,利用派生规则和转换算法得到每个数据块的加密密钥,在对数据块完成加密后提取出部分密文,剩余密文交由CSP存放在云环境下的服务器端。拥有者自己保留根密钥、派生规则、转换算法及部分密文,其余加密密钥和明文都可以丢弃,以节省存储空间并保证数据不暴露。合法的Data User提出访问请求后,拥有者根据所申请的数据块计算加密密钥,再结合相应的部分密文一起,利用秘密共享算法分发到DHT网络中。使用者从DHT网络中获取加密密钥和部分密文,CSP再找出相应数据块的剩余密文数据,解密后向用户提供,访问结束。KDTPC模型如图1所示。

图1 KDTPC模型

Data Owner和Data User通过DHT网络传递加密密钥和部分密文的过程,如图2所示,加密密钥和部分密文结合后用表示。

图2 加密密钥和部分密文传输过程

3.2 DHT网络

DHT是P2P网络中的一种分布式存储方法,它有以下3个特点:①可用性:DHT网络可以提供可靠稳定的分布式存储环境,并已得到大量使用。在DHT网络的生命周期内数据都是可用的;②规模大:如Vuze这样的DHT网络,其活跃的节点超过百万个,并且物理分布在超过190个不同的国家。由于其地理位置分布广泛,攻击者想对Vuze进行攻击是困难的,增强了网络的健壮性;③周期动态性:DHT网络每经过一段特定的时间,称为DHT网络的生命周期,网络中的节点就会自动更新,原有的数据都会被清除并接受新存储的数据。每个DHT网络的生命周期不尽相同。本文就是利用了DHT网络的动态周期性来保证对数据的加密密钥能够被确定删除。

3.2.1密钥派生树

为达到数据的细粒度管理,数据被分割为多个小的数据块,每个数据块单独使用一个密钥进行加密。由于数据量大时需要的加密密钥也随之增多,加大了网络维护密钥的开销,同时也不利于Data Owner对密钥的管理,因此采用密钥派生树的思想,所有对数据块的加密密钥都由一个根密钥派生出来,减小了保存加密密钥的存储空间,降低密钥的维护开销。

密钥派生树是利用二叉树的结构和性质生成得到的。首先生成根密钥,其次根据派生函数得到的左孩子,根据派生函数得到的右孩子。以此类推,得到叶子节点上的密钥,m表示m层,i表示第m层的第i个节点。再次,将叶子节点上的通过变换函数g变换为加密密钥ki。全部加密密钥称为k。此时的ki可以用于对第i个数据块进行加密。这样可以保证在根密钥和派生规则、同时泄漏的情况下数据块依旧安全。

3.2.2 部分密文提取

用加密密钥对数据块进行加密得到密文c,如果像文献[11]中提出的方案那样,只把k分发到DHT网络中,即使在DHT网络的生命周期结束,k被删除了,密文c仍存在于云环境中,由CSP负责管理。这种情况下如果CSP遭到攻击,或者自身因为利益追求、法律规定和政府要求等主动交出密文,只要有足够的时间和资源,密文c就存在被暴力破解的危险。根据文献[8]提出的方案,将密文c提取出部分数据c',与加密密钥k结合得到密钥并放到DHT网络中。当DHT网络的生命周期结束后,被删除,留在CSP那里的是不完整的密文数据,大大增加了攻击者想要暴力破解密文的代价,即使在数据过期,密钥已经被删除的情况下,仍能保持数据的安全性。

3.2.3 (t,n)门限方案

3.3 KDTPC模型算法描述

模型主要由以下算法构成:

3.4 安全假定

安全假定的情况如下:

①CSP不完全可信,提供商有能力对其所拥有的数据进行查看和分析,并可能泄露给未授权的实体;

②Data Owner自身的存储环境是安全的,即用户端保留的根密钥等信息不会被攻击,并且拥有者不会主动泄露信息;

③Data User可信,访问数据结束后不会泄漏明文数据,也不会保留数据块的加密密钥和部分密文;

④Data Owner和Data User都可以连接到DHT网络,但CSP没有权限;

⑤用于计算加密密钥的后台处理程序不可靠,有遭到攻击的可能性;

⑥此方案中存放的数据都是Data Owner的敏感信息,例如账户口令和客户名单等,数据量不会过大。

4 数据的删除

Data Owner对数据的管理可分为以下几种情况。

①未到DHT生命周期的部分数据删除。此时Data Owner只用对需要删除的数据块所对应的部分密文作出标记,说明该部分密文c'已经作废,不再对用户分发,那么与其关联的剩下的不完整的密文数据块无法被解密,即相当于被删除;

②未到DHT生命周期的全部数据删除,此时Data Owner只需要将自己保存的根密钥、变换函数g、派生函数和和随机参数r删除,这样就不能计算出各个数据块的加密密钥ki,或者直接把用户端保存的全部数据块的部分密文删除,实现全部数据的删除;

③DHT生命周期结束后的数据删除,在DHT网络的生命周期结束后,原来存储的数据会被自动销毁,即网络中的加密密钥k和部分密文c'都不可用。此时Data Owner只需要将自己保存的根密钥、变换函数g、派生函数和、随机参数r和部分密文c'删除,而云服务器上的全部数据都是被分割不完整的数据块密文,无法解密使用,实现全部数据的删除;

④DHT生命周期结束后的数据保存,有的时候Data Owner希望自己的数据能保存更长的时间,那么就要避免由于DHT网络的动态更新导致的数据丢失。这时,可以在DHT生命周期结束之前通过秘密共享算法重新对数据块的加密密钥k和部分密文c'进行划分,然后再利用新的随机参数r'把新的密钥分量结合部分密文一起定位到DHT网络中。这样每次更新的密钥分量都不相同,并且在DHT网络中的位置也产生变化,大大地提高了抗攻击的能力。

5 安全与效率分析

5.1 安全分析

通过DHT网络的动态性,能保证在生命周期结束后网络中的数据可以自动被销毁,不需要第三方安全机制的参与,也就不用担心第三方会恶意泄露信息,或者由于抗攻击强度不够而被攻破利用。

使用的AES对称加密算法,有不输于三重DES的安全性,有很好的抵抗差分密码分析和线性密码分析的能力,并且比三重DES更快[12]。SHA-1是安全的哈希算法,具有不可逆性,保证父亲节点不会因为子节点暴露而被计算出来。

与原方案相比,不计算最小树密钥集合,也不用通过后台处理程序为Data User提供各个加密密钥,避免了后台处理程序遭到恶意攻击导致的密钥派生规则和转换算法泄露。同时又因为DHT网络的构造特性,通过查找嗅探攻击、存储嗅探攻击和标准DHT攻击等来获取足够多的密钥分量是不可能的。文献[13]详细分析了针对各种DHT网络的攻击,并且在Vuze DHT网络环境下做了大量的模拟实验,证明了攻击DHT网络来获得密钥分量将会非常困难。

在云计算环境下,攻击者可利用的计算资源几乎是无限强大的,想暴力破解密文的代价大大降低。CSP不完全可信的情况下,直接把密文交由CSP放到云服务器里会加大受攻击的可能性,十分不安全。本文的方案提出将部分密文提取出来由Data Owner自己保管,使得攻击者在云服务器中不能获取到完整的密文,并且提取部分密文时每32 bit取4 bit数据,避免留下连续的的剩余密文,这样能增加暴力破解的复杂性,提高抗暴力攻击的能力。

由于DHT网络动态特性可能使得用户希望保留的密钥被删除,本文方案在新的DHT网络生命周期开始前更新密钥分量和节点定位,并且类似“一次一密”的方式缩短了密钥索引信息的有效时间,能够大大降低密钥暴露的可能性。

5.2 效率分析

与文献[11]的方案相比较,免除Data Owner计算最小树密钥集合及后台处理程序计算各加密密钥的过程,节省了这部分的时间。此方案中存储的都是对用户来说比较关键的敏感数据,数据量不会过大,这样在构造密钥派生树时树的结构不会太复杂导致计算量变大,计算各层节点直到叶子节点所需时间在可接受的范围内。

本文在原来方案中分发256 bit加密密钥的基础上增加了16 bit的部分密文,信息长度增加6.2%,几乎可以忽略部分密文分发到网络中所增加的网络通信开销。

6 结束语

由于敏感信息数据量较小,划分数据块后产生的密钥派生树不至于层次太多而反而加大计算量。并且由于数据量不大,用户端计算密钥和分发密钥的计算开销也能在可承担的范围内。本文方案中,AES对称加密算法的加密密钥长度是数据块长度的2倍,Data Owner自己保存全部密钥的存储开销也是明文的2倍,反而加大了用户端保管信息的负担。采用密钥派生树的结构大大减少了Data Owner需要保管的数据量,在保证不占用用户端过多存储空间的同时,实现了多密钥对数据的细粒度管理。与文献[11]相比,由于同时将部分密文和加密密钥都分发到DHT网络中,提高了密文数据的安全性,能够抵御攻击者对密文数据的暴力破解,并且简化了密钥分发步骤,节省时间开销。KDTPC模型还加入了DHT网络动态更新导致的数据存在时间过短的考虑,完善用户对数据的操作,更有利于实现数据的合法访问和确定性删除。

[1]王意洁,孙伟东,周松,等.云计算环境下的分布存储关键技术[J].软件学报,2010,23(4):962-986.

[2]陈康,郑纬民.云计算:系统实例与研究现状[J].软件学报, 2009,20(5):1337-1348.

[3]冯登国,张敏,张妍,等.云计算安全研究[J].软件学报, 2011,22(1):71-83.

[4]胡刚.云防御系统中用户隐私保护机制研究[D].华中科技大学,2012.

[5]马玮骏,吴海佳,刘鹏.MassCloud云存储系统架构及可靠性机制[J].河海大学学报:自然科学版,2011,39(3):348-352.

[6]张逢喆,陈进,陈海波,等.云计算中的数据隐私性保护与自我销毁[J].计算机研究与发展,2011,48(7):1155-1167.

[7]邓谦.基于Hadoop的云计算安全机制研究[D].南京邮电大学,2013.

[8]FENG Shun-yue,GUOJun-Wang,Qin Liu.A Secure Self-Destructing Scheme For Electronic Data[C].Pro Of EUC 2010,New York:IEEE Press,2010:651-658.

[9]徐小龙,周静岚,杨庚.一种基于数据分割与分级的云存储数据隐私保护机制[J].计算机科学,2013,40(2):98-102.

[10]王铁军,刘恒,孙明,等.资源定位服务的分布式生成树模型及算法研究[J].电子学报,2011,39(1):364,369.

[11]王丽娜,任正伟,余荣威,等.一种适于云存储的数据确定性删除方法[J].电子学报,2012,40(2):266-272.

[12]GRANADO J M.,VEGA-RODRIGUEZ M A, SANCHEZ-PEREZ J M.,et al.IDEA and AES,Tow Cryptographic Algorithms Implemented Using Partial and Dynamic Reconfiguration[J].Microelectronics Journal,2009 (40):1032-1040.

Improved Data Assured Deletion Model in Cloud Computing Environment

XU Zhong-hua ZHANG Long-jun

(Department of Information Engineering,Engineering University of CAPF,Xi'an Shaanxi 710086,China)

In cloud computing environment,the user hasn’t direct management authority for data if the data management performed by cloud service provider.Aiming at this problem,this paper improves the scheme of data assured deletion in cloud environment implemented by using Distributed Hash Tables(DHT)network characteristics,proposes the KDTPC model which allows the data owners to keep the encryption keys generated by key derivation tree and the extracted partial ciphertext at the same time,and eliminates the calculation process of minimum tree keys set when distributing the keys.This scheme can enhance the users'data control in cloud, strengthen the resistance capability of violence attacks,and reduce the time overhead under the premise of ensuring safety performance.

cloud computing;data deletion;secret sharing scheme;key management;DHT network

TP309

A

1008-1739(2014)21-58-5

定稿日期:2014-09-26

国家自然科学基金(61309008);国家自然科学基金(61309022);陕西省自然科学基金(2013JQ8031)