ABAC策略语义表示和决策方法

2013-07-22周加根叶春晓

周加根,叶春晓,罗 娟

重庆大学 计算机学院,重庆 400044

ABAC策略语义表示和决策方法

周加根,叶春晓,罗 娟

重庆大学 计算机学院,重庆 400044

1 引言

随着新型网络技术和计算技术的出现,信息系统已由传统的集中封闭式模式演化为开放分布式模式。开放分布式环境具备的分布性、自治性、动态性和异构性等特征,给信息系统安全研究带来新的要求:一方面,开放式环境中资源提供者与资源访问请求者处于对等地位,相互之间无法预知对方的身份信息,集中封闭式环境中普遍采用的基于身份的访问控制方法(IBAC)完全失效;另一方面,不同资源提供者在制定资源访问策略时依赖的系统安全属性存在术语表示和解释上的不同,这种不一致性往往导致安全策略被不恰当地实施。

前者对访问控制方法(模型)在表达系统安全需求方面的抽象能力提出了要求,基于属性的访问控制(ABAC)[1-3],访问决策是基于请求者和资源的属性做出的,与IBAC基于身份的授权方式相比,具有足够的灵活性和可扩展性。ABAC采用属性对系统内部实体安全特征统一建模,通过属性间关系的定义来描述授权和访问控制约束,具备强大的抽象能力,能够支持细粒度和大规模的访问控制,成为开放式环境中主流的访问控制方法。

后者对安全策略在语义层次上的描述、定义和实施方法提出了要求。安全策略是一组由管理需求产生的、相对持久的说明性规则,这些规则作为系统做出决策的依据[4]。在开放式环境中,采用安全策略描述系统高层安全需求是实施访问控制授权的主要方法。研究者们针对特定的应用场景,采用不同的形式化方法,提出了多种安全策略定义和使用方法[5-14]。在诸多策略定义规范中,基于语义Web和本体技术的访问控制策略定义方法已经体现出了在策略理解、共享和集成等方面的优势。

本文在研究已有ABAC模型定义上,采用属性表达式方式定义ABAC策略模型。在此基础上,提出了一种ABAC策略的本体表示方法,和一种基于实例实现的ABAC策略决策方法,在语义层次上支持ABAC策略的表示和决策。

2 相关工作

安全策略的描述和定义方法在信息安全研究中一直受到广泛关注,目前主要的安全策略语言大致可以分为声明式语言和基于逻辑的形式化语言。OASIS开发的可扩展访问控制标记语言(XACML)[5]是一类典型的声明式策略描述语言,它以属性匹配机制定义访问控制策略,同时提供了策略实施框架,是描述和实施ABAC策略的理想选择。在此基础上,Ye等[6]提出了扩展的XACML语言A-XACML,以数据类型、函数和逻辑组合等构造支持简单或复杂的属性访问控制策略定义。因XACML中策略元素和元素之间的关系较为复杂,造成用户在实体属性和策略管理上极大的不便。Priebe等[7]在基本的XACML策略描述构造基础上,采用本体刻画ABAC模型中的用户、资源和环境等实体属性,以基于本体的推理引擎实现属性之间的语义关联推理,简化了实体属性和策略的管理。此外,XACML这类基于XML的策略描述语言保证了策略具有表示良好的语法结构,但缺乏相关的策略和属性语义信息表达能力,在处理策略语义异构问题上存在一定的局限性。

与声明式策略语言不同,基于逻辑的形式化策略语言在保证良好组织的语法结构基础上,利用逻辑推理建立完整的策略授权视图,为策略和安全属性管理提供了便利。Barker等[8]以受限逻辑程序形式定义基于角色的访问控制(RBAC)策略,通过逻辑程序中定理证明评估访问请求,同时支持策略选项、约束检查和管理查询等操作。Zhao等[9]以描述逻辑语言形式化定义RBAC策略,在描述逻辑推理机的支持下,支持访问请求评估、RBAC功能实现以及策略一致性检测。此外,基于语义Web和本体技术的安全策略描述方法,借助本体在清晰表达信息语义方面的优势,在策略描述中融入语义,能够有效地解决安全属性术语定义不一致问题。这类策略语言的典型代表是Rei[13]和KAoS[14],两者在表达安全需求时有足够的描述灵活性,但缺乏对访问控制模型抽象的支持。Finin等[10]使用OWL本体建立RBAC策略模型,并提供了基于规则的策略实施方法,从语义层次上支持RBAC策略的描述和实施,同时探讨了OWL在表达基于属性的RBAC和ABAC策略时的适用性。努尔买买提·黑力力等[11]提出了带负向权限扩展的RBAC策略的OWL表示方法。Beimel等[12]对基于场景的访问控制策略的本体描述和推理进行了研究。胡殿友等[15]针对实际应用中ABAC模型中实体属性多样性和二义性等特点,构建通用的属性本体,在语义层次上为使用属性语义信息辅助策略的表示奠定了基础,但没有提供策略定义和实施方法。这些工作关注于特定访问控制模型策略和安全属性的描述,因模型自身抽象能力的不足,无法支持细粒度访问控制策略的表达。本文工作重点在于结合语义Web技术,在ABAC安全策略描述中融入语义信息,同时利用语义推理提供一种策略决策实现方法。

3 基于本体的ABAC策略模型

本体作为共享概念模型的明确的形式化规格说明,本身是一种可共享重用的知识表达方法。以本体方式对ABAC模型元素和关系进行知识建模,建立策略本体模型,为策略语义表示和决策奠定基础。本章首先以属性表达式对ABAC策略模型进行定义,然后给出该模型定义到策略本体模型的映射方法。

3.1 ABAC策略模型

定义1(实体、属性和关系)信息系统内有四类实体对象:资源R、主体S、访问操作A和环境E。属性ATTR是对实体特征的刻画,实体属性由属性名称和属性取值构成。

根据属性取值类型的不同,将属性分为两类:字面型和数值型。字面型属性(如职位、角色等)取值是离散的,不同取值之间可以存在优先于、高于等偏序关系。系统内有三类关系REL:实体与属性值间关系、实体与实体间关系和属性值之间的关系。

定义2(属性表达式和关系谓词)原子属性表达式ae=(attr,∝,val),其中attr∈ATTR,val为属性取值,操作符∝∈{>,<,≻,≺,=,≠},≻,≺标记字面型属性值间的偏序关系,>,<标记数值型属性值间比较关系。一般的属性表达式 AE=∨iCAEi=(ae1,1∧ae1,2∧…∧ae1,m)∨…∨(aek,1∧aek,2∧…∧aek,n),其中aei,j为原子属性表达式。

有两类关系谓词 rp=(rel,e1,e2),rp′=(rel,e1.val,∝,attr2,e2.val),rp刻画实体之间的关系,rp′刻画具有同种属性值域的不同实体属性取值关系;其中关系名称rel∈REL,e1,e2∈{R,S,E},ei.val表示实体ei的属性attri取值为val。

定义3(策略和策略集)ABAC策略P=(Pid,SAE,A′,RAE,EAE,RP,Sign),其中Pid为策略标识,SAE、RAE、EAE分别为主体、资源和环境的属性表达式,A′={a1,a2,…,aq}⊆A为访问操作,RP=RP1∪RP2为系统内部关系谓词集合,RP1、RP2分别为两类关系谓词集合,Sign∈{permit,deny}为授权标识。策略集PS=(PSid,{P1,P2,…,Pn})。

定义4(属性访问请求)称操作符∝限定为=的原子属性表达式为属性名值对(avp)。主体发出的原始资源访问请求NAR仅带有实体标识信息,添加实体属性取值(实体与属性值间的关系)和满足的关系谓词,构成基于属性的访问请求 AAR={avp1,avp2,…,avpp,a1,a2,…,aq,rp1,rp2,…,rpr},其中ai∈A′,rpi为第一类关系谓词。

定义5(属性表达式评估和关系谓词评估)

3.2 策略本体表示方法

本文以本体方法对系统内实体属性、关系和安全策略建模,基于如下假设:

(1)实体属性、关系在安全策略中均有所体现,且数量是有限的。

(2)字面型属性值域是固定不变的有限集合,属性取值之间的偏序关系已确定。

(3)系统内部已经存在有限的实体关系谓词抽象。

(4)添加到属性访问请求中的实体安全属性取值是完备和可信的。

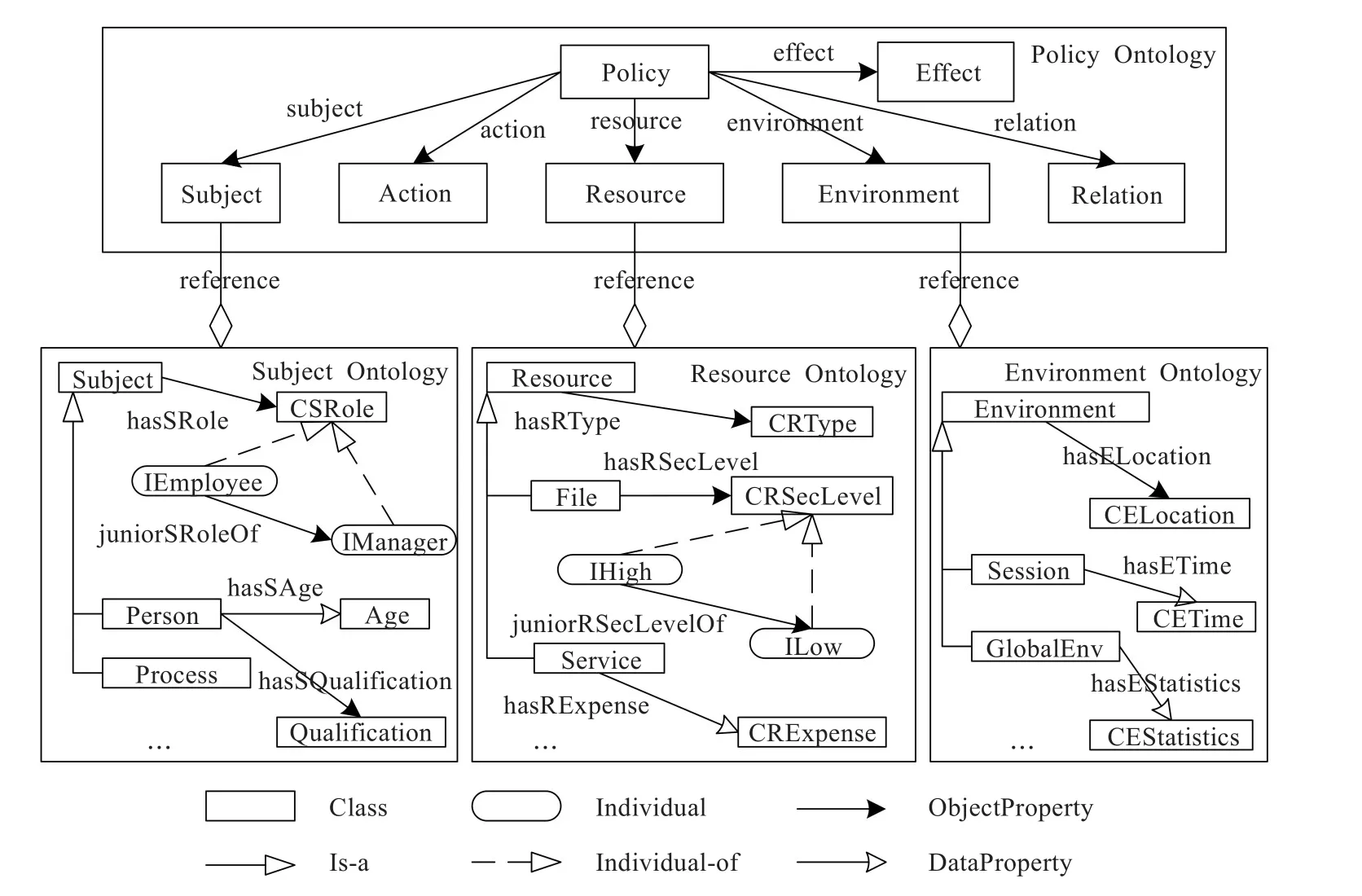

使用Web本体语言OWL[16]构建的策略本体结构如图1所示,策略本体引用实体、资源和环境本体。鉴于OWL语言是一类基于描述逻辑的本体描述语言,而OWL的XML语法相对繁复,文中选用了其对应的描述逻辑AL族语言的语法,其具体语法参见文献[17]。

通常各组织和团体已经建立了一些应用本体,共享和重用这些应用本体能够加快策略本体的构建过程,为保持讨论的一致性,本文做如下约定:

(1)若attr是关于实体 X的数值属性,X∈{R,S,E},在实体本体中定义数值关系hasXAttr。

(2)若attr是关于实体 X的字面型属性,在实体本体中添加概念CXAttr和对象关系hasXAttr,各属性取值定义为CXAttr的实例,实例名称序以前缀I。

(3)若attr是关于实体 X的字面型属性,且属性取值之间存在偏序关系,在(2)基础上添加对象关系seniorXAttrOf和 juniorXAttrOf,分别对应于定义2中的操作符≻,≺。

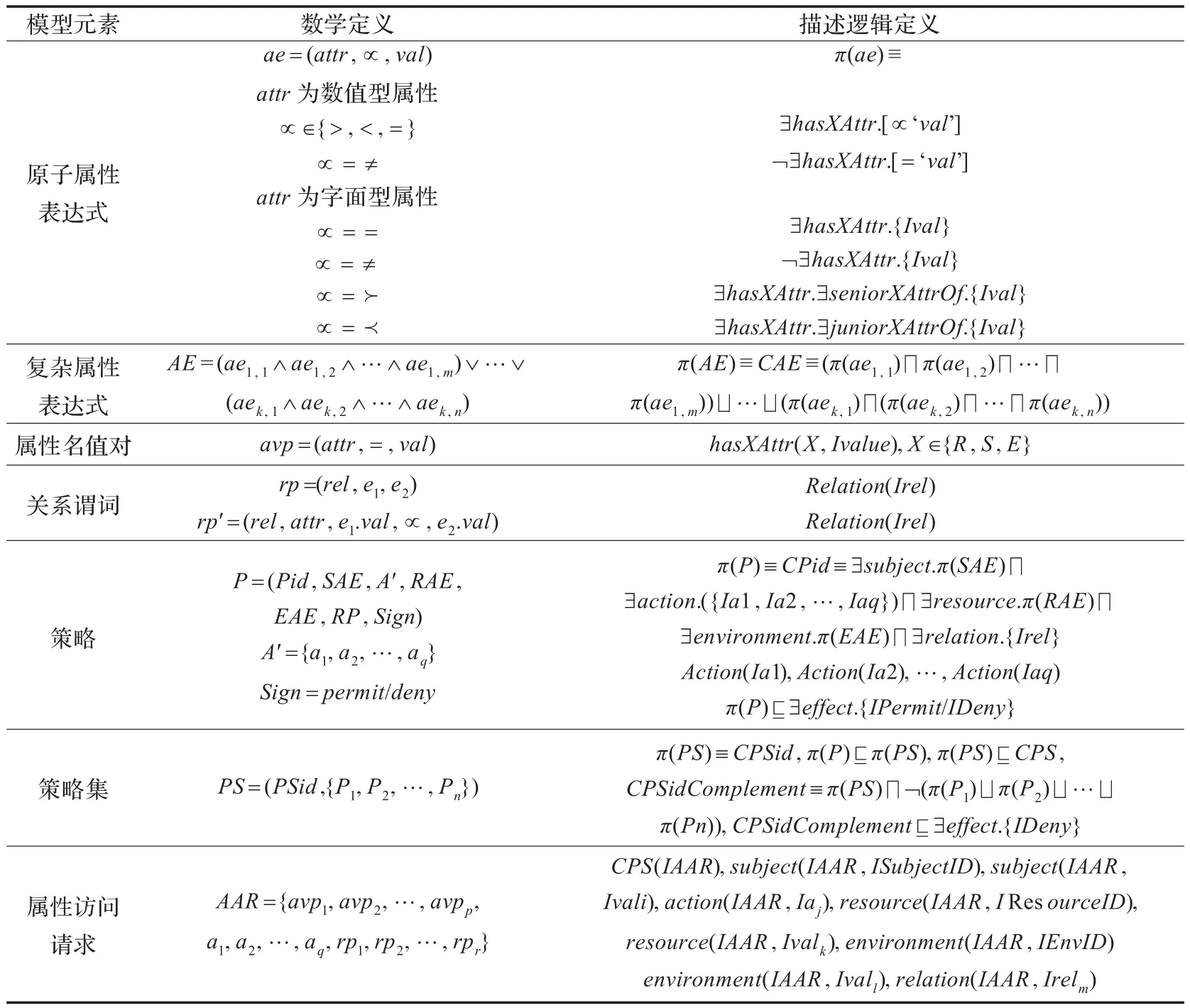

在实体本体的基础上,策略本体的定义基于3.1节中策略模型的数学定义到描述逻辑定义的映射π,见表1。

称策略定义中主体、访问操作和资源元素均具备的策略为具体策略,其他策略元素称为辅助策略。辅助策略依赖于具体策略而存在,按是否具有授权标识,划分为两类:一类将对某一属性具有一致的取值约束的具体策略组织在一起,这类辅助策略不带有授权标识;另一类辅助策略是前一类辅助策略中所有具体策略的补集,对具体策略对属性取值和关系未做约束的情况提供默认的授权标识。

策略概念CPid是具体策略概念,策略集概念CPSid是存在共性的策略概念的父概念,共性可以是对某一实体属性有相同的属性值约束,策略集本身不带有授权标识。CPSid可定义为∃subject.CSAE、∃resource.CRAE、∃environment.CEAE或 ∃relation.{Irel},或者这些概念的与、并组合。对应于每个策略集概念,定义一个策略集中所有策略概念的补集概念CPSidComplement,声明策略授权标识蕴涵公理CPSidComplement⊑∃effect.{IDeny},其含义是策略集中未定义的访问策略默认授权标识为deny。

图1 ABAC策略本体结构

用概念CPS代表整体策略空间,蕴涵所有定义的策略集概念。以同样的方式,在策略空间内定义所有策略集概念的补集CPSComplement。属性访问请求定义为概念CPS的实例,关系谓词均定义为关系概念Relation的实例。

表1 策略模型数学定义到描述逻辑定义的映射π

3.3 系统内部关系处理

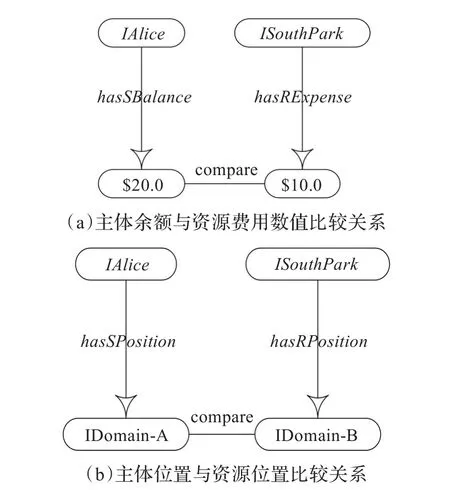

描述逻辑作为一类基于类别的推理系统,是一阶逻辑(FOL)的可判定子集,可用于刻画现实世界中的概念和概念间关系,系统内部实体与属性取值之间关系自然的可以通过对象关系和数值关系来表达。然而它的表达能力存在一定的不足,仅能描述一元和二元关系,在刻画图2中比较关系时存在一定的困难。尽管关系链(role chain)可用于表达这类高元关系,但不加约束的关系链极易造成推理的不可判定[17]。

本文将系统内部其他关系统一定义为概念Relation的实例,引入语义Web规则语言SWRL[18],这一结合了Horn子句和描述逻辑的规则描述语言,用于执行属性访问请求与系统关系之间联系的推理。建立的部分推理规则如下:

Rule1 CPS(?nar),Subject(?sub),Resource(?res),subject(?nar,?sub),resource(?nar,?res),ownerOf(?sub,?res),Relation(ISubjectOwnResource)→relation(?nar,ISubjectOwn-Resource)

规则Rule1说明了属性访问请求如何与实体间关系发生联系,存在关系谓词声明属性访问请求中主体是资源的属主(ownerOf)时,属性访问请求获得关系ISubjectOwn-Resource。

图2 复杂关系示例

Rule2 CPS(?nar),hasSBalance(?nar,?bal),hasRExpense(?nar,?exp),swrlb:greaterThanOrEqual(?bal,?exp),Relation(IEnoughBalance)→relation(?nar,IEnoughBalance)

swrlb:greaterThanOrEqual是SWRL的内建数值比较谓词,表示大于或等于关系,规则Rule2说明了属性访问请求如何与具有同种属性值域的不同实体属性取值关系关联,属性访问请求中主体余额大于等于资源的费用时,获得关系IEnoughBalance。

Rule3 CPS(?nar),Position(?spos),Position(?rpos),hasSPosition(?nar,?spos),hasRPosition(?nar,?rpos),owl:sameAs(?spos,?rpos),Relation(ISubAndResInSamePos)→relation(?nar,ISubAndResInSamePos)

owl:sameAs是OWL实例一致性声明关系,Rule3说明了属性访问请求中主体和资源位置相同时,获得关系ISub-AndResInSamePos。

另外,字面型取值之间偏序关系以类似于规则Rule4的方式表达(这里以主体角色属性继承关系为例):

Rule4 CPS(?nar),Role(?r1),Role(?r2),hasSRole(?nar,?p1),seniorSRoleOf(?r1,?r2)→hasSRole(?nar,?p1)

属性访问请求与实体属性取值的关联也以规则形式予以定义:

Rule5 CPS(?nar),subject(?nar,?sub),hasSAttr(?req,?val)→hasSAttr(?nar,?val)

规则Rule5说明属性访问请求获得其主体的属性取值,属性访问请求与资源和环境属性取值的关联规则以同样的方式定义。

4 策略决策方法

4.1 策略本体实施框架

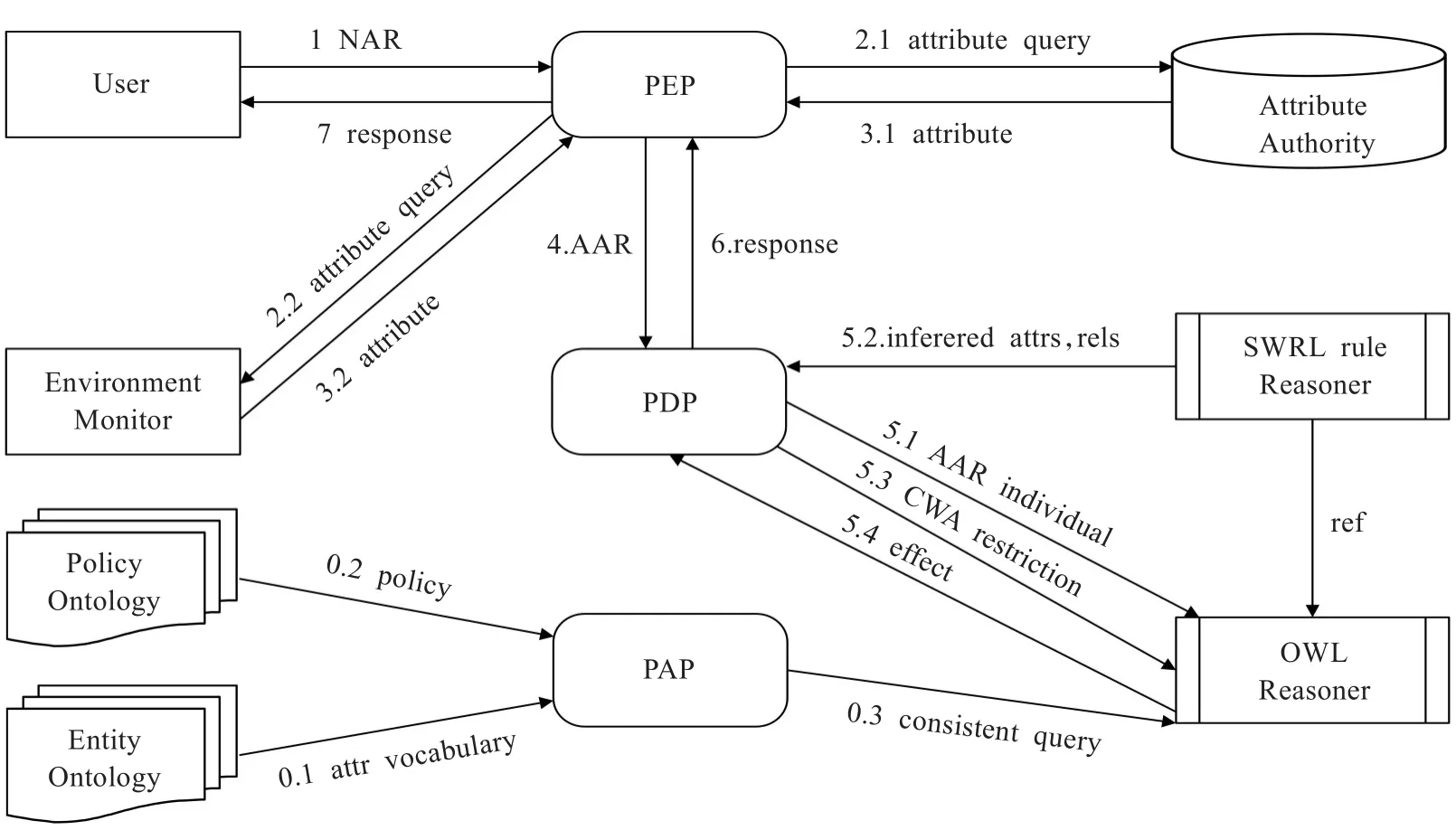

工业界标准XACML在提供属性策略描述语言的同时,也开发出了面向策略实施的数据流模型,给出了一次访问请求的策略实施过程,本文在这项工作基础上,设计出适合策略本体的实施框架,如图3所示。

框架中基本元素策略实施点(PEP)、策略决策点(PDP)和策略管理点(PAP)的含义与XAML策略实施数据流模型中对应结构相同。属性权威(Attribute Authority)和环境监视器(Environment Monitor)充当了对应的上下文处理器角色,同时删除了数据流模型中策略信息点(PIP)结构。与数据流模型最大的不同之处在于,PDP依赖于本体推理机和规则推理机,对用户访问请求的初步评估通过推理实现。在策略本体实施框架中,PAP在完成实体本体和策略本体的加载工作后,调用本体推理机检验本体知识的有效性和一致性(步骤0)。用户发出访问请求,经框架中各元件处理,获得策略决策结果,需要经过图3中7个步骤。

(1)用户向PEP发出原始的访问请求NAR。

(2)PEP向属性权威和环境监视器查询NAR中实体的属性信息。

(3)属性权威和环境监视器返回PEP属性信息查询结果。

(4)PEP根据返回的实体属性信息生成属性访问请求AAR,发送给PDP。

(5)PDP生成AAR实例,导入本体推理机中(步骤5.1),调用规则推理机推理出AAR满足的新属性和关系信息(步骤5.2),接着在AAR实例上添加必要的封闭世界约束(步骤5.3),最后将调用本体推理机获得的AAR实例effect对象属性值返回给PDP(步骤5.4)。

(6)PDP根据本体推理机返回的AAR实例effect对象属性值结果,存在多个属性值时执行策略冲突消解方法,生成唯一的策略决策结果,返回给PEP。

(7)PEP将PDP返回的策略决策结果呈现给用户。

4.2 封闭世界推理和实例实现推理

本节对策略本体实施步骤(5)中添加封闭世界约束、实例实现推理予以说明。

OWL本体在执行知识推理时,遵循两类假设:开放世界假设和命名不唯一假设。开放世界假设是指事实或称述的真假与是否已知其真假无关。在策略本体实施框架中,经推理后属性访问请求中实体属性和关系,无法满足策略概念定义的属性和关系要求时,需要添加封闭世界约束,将其纳入策略概念的补集中。添加封闭世界约束由两个语义构造组成:实例属性断言数量约束(((=n)R)(i))和实例不一致声明(u≉v)构成;前者的含义是本体知识库中关于实例i已有关系R断言的数量为n,后者约束了命名不唯一假设,指实例u、v是不同的两个实例。由于字面型属性取值数量是有限的(见假设(2)),故实体本体中实例不一致性声明的数量也是有限的。关于实例i已有关系R断言的数量则可以通过RDF本体查询语言SPARQL的SELECT查询获得,有关SPARQL语法参见文献[19]。

图3 策略本体实施框架

实例实现是一项描述逻辑推理服务[17],对于给定的实例i,找到满足概念断言C(i)的最特殊概念,这里最特殊概念是相对于概念蕴涵层次上定义的。在策略本体定义中,具体的策略以概念的形式予以定义,属性访问请求以策略空间概念CPS的实例IAAR定义,由于策略补集概念和封闭世界约束的存在,调用本体推理机推理服务后,总能找到IAAR隶属的策略概念,这一点在下一章中予以说明。根据策略授权标识蕴涵公理,可以推理获得属性访问请求的effect关系断言effect(IAAR,IPermit/IDeny)。若只有唯一的effect关系断言,则最终策略决策结果为该属性值对应授权标识;若不唯一,则存在策略冲突,需要参考策略冲突消解方法,经二次决策给出唯一的策略决策结果,采用允许优先或禁止优先元策略是常见的方法。

5 方法验证

5.1 正确性验证

本节通过策略决策方法的完备性和可靠性验证来说明策略决策方法的正确性。这里,完备性是指于对于任一访问请求,策略决策方法总能给出决策结果,可靠性指决策结果是正确的。

首先说明对于给定的访问请求,总存在策略元素给出决策结果。

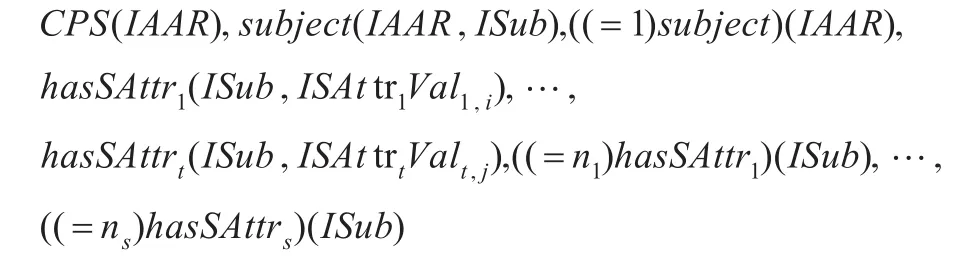

这里C、D为概念,R为对象关系,RD为数值关系RD,a、d为个体实例。

证明(1)根据概念∃R.C的语义[17],情况(1)成立。

(2)若情况(2)不成立,即KB存在(﹁C)(a)的模型,由C≡﹁∃R.{d1}有(∃R.{d1})(a),从而存在关系断言 R(a,d1),又有R(a,d2)且d1≉d2,与((=1)R)(a)产生矛盾,故情况(2)成立。

(3)根据具体域关系RD和概念∃RD.CD的语义,情况(3)成立。

(4)若情况(4)不成立,即存在(﹁C)(a)的模型,由C≡﹁∃RD.[=Ivalue1]有(∃RD.[=Ivalue1])(a),从而存在关系断言RD(a,Ivalue1),因((=1)RD)(a),从而Ivalue1=Ivalue2,与Ivalue2≠Ivalue1矛盾,故情况(4)成立。

(5)根据概念C⊓D的语义,情况(5)成立。

命题1策略本体知识库KB(T,A)中,总能在策略空间概念CPS的所有子概念中找到属性访问请求IAAR能够满足的概念。

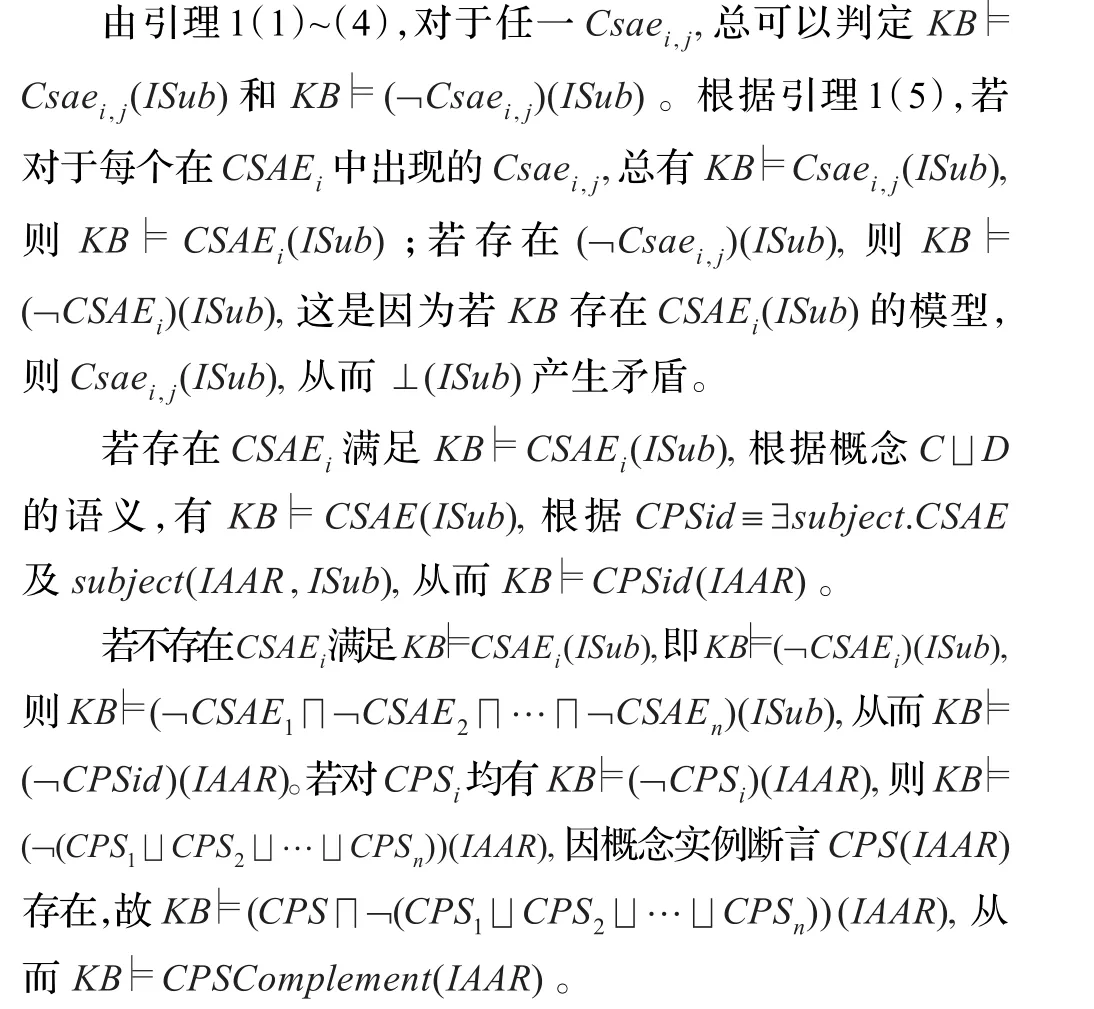

证明 根据3.2节中策略本体定义,CPS的子概念包括所有策略集概念CPSid和辅助策略集概念CPSComplement。不失一般性,令CPSid≡∃subject.CSAE,将Csae视为逻辑命题,根据范式存在定理[20],CSAE≡CSAE1⊔CSAE2⊔…⊔CSAEn≡(Csae1,1⊓Csae1,2⊓… ⊓Csae1,p)⊔… ⊔(Csaen,1⊓Csaen,2⊓…⊓Csaen,q)。注意到经SWRL规则推理和添加封闭世界约束后,KB中关于某一IAAR及其主体的概念实例断言公理和关系断言公理有:

这里t≤s,s为主体安全属性数量。

综上所述,命题成立。

采用类似的方法可以证明下述命题:

命题2策略本体知识库KB(T,A)中,总能在策略集空间概念CPSid的所有子概念中找到属性访问请求IAAR能够满足的概念。

注意到IAAR满足这些概念均出现在授权标识蕴涵公理左端,故总能获得策略决策结果,可以保证策略决策方法的完备性。

从策略决策方法完备性的证明过程可以看出,只有属性访问请求实例中实体属性取值满足具体策略中属性取值约束,访问操作隶属于具体策略中定义的操作集合,满足的系统内部关系包含了具体策略定义中关系时,即策略评估结果为真时才会成为该具体策略的实例(定义6)。再经授权标识蕴涵公理获得的授权标识实例,从而获得策略决策结果。在此意义上,策略决策方法是可靠的。尽管对于给定的属性访问请求,总存在策略决策结果,但存在策略决策结果不唯一的情况。若属性访问请求的策略决策结果中同时包含 permit和deny,此时存在策略冲突,根据元策略信息消解策略冲突(策略本体实施框架步骤(6)),保证获得唯一的策略决策结果。因此对于给定的属性访问请求,总存在唯一的策略决策结果。

综上所述,本文提出的策略决策方法是完备和可靠的。

5.2 策略决策性能

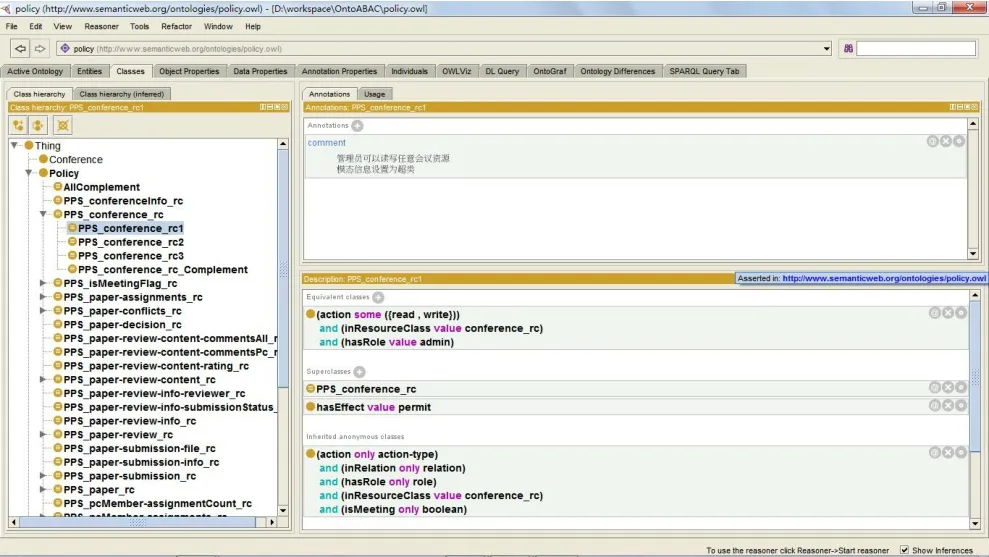

面向不同应用的组织和团体间安全需求差异相对较大,制定策略时往往采用不同的安全属性,为验证本文提出的策略本体定义和实施框架的正确性,使用protégé 4.2建立策略本体的概念验证原型(见图4),策略数据来源于Continue[21]。概念验证原型策略本体中包含89个类(55个具体策略概念)、9个对象属性、11个数据属性和94个实例(55个访问请求实例),对应的描述逻辑表达能力为ALCOQ(D)。

图4 策略本体验证原型示例

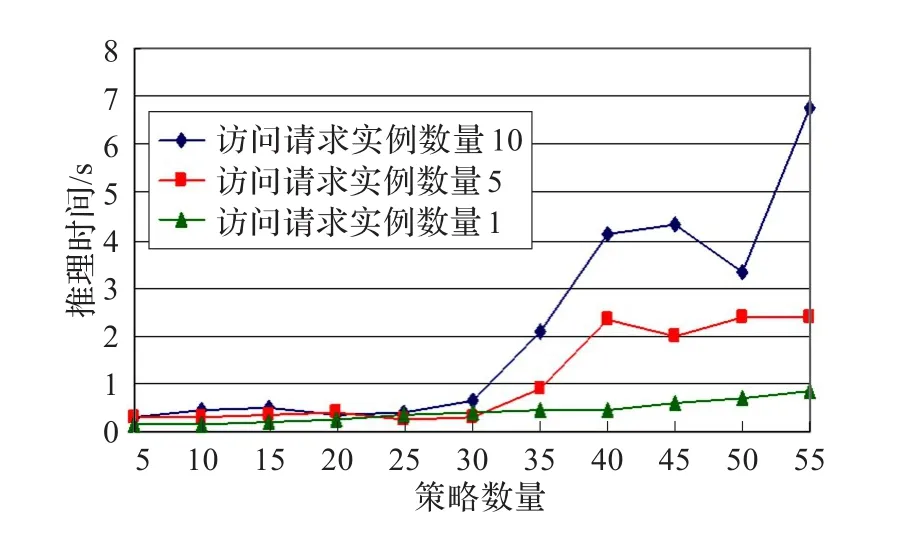

含通用TBox的ALCOQ中概念可满足性和ABox一致性理论上的时间复杂度均是ExpTime-完备的[18]。ExpTime-完备时间复杂度是较高的,鉴于执行SPARQL SELECT查询和添加封闭世界约束的时间相对恒定,同时策略决策依赖于规则推理和实例实现推理,将策略本体中策略概念数量对OWL推理机实际推理时间造成的影响作为策略决策性能的度量(见图5),实验机器配置为Intel Core i3 2.2 GHz、4 GB内存,推理机选用了Pellet。

图5 推理时间与策略概念数量关系

对单个访问请求进行评估的推理时间与策略概念数量成近线性关系,从具体策略数量(55)、单个访问请求的策略决策推理时间(约1 s)上看,该策略决策方法能够应用于中小规模应用环境。对多个访问请求同时进行评估的推理时间较不稳定,但总体上小于对各访问请求分别进行评估的推理时间总和,表明该策略决策方法在处理多访问请求同时评估方面具备一定的适用性。

6 结束语

ABAC采用属性的方式刻画实体,可以有效地解决开放式系统环境中细粒度的授权和访问控制问题。针对不同应用域中实施的安全策略依赖的属性语义存在差异,缺乏有效的策略表示和决策方法,建立ABAC策略本体模型,准确地表达模型中的实体及相关属性语义信息。然后给出了ABAC策略本体的策略决策方法,该方法借助SWRL规则给属性访问请求添加满足的系统关系,使用实例实现的描述逻辑推理对访问请求做访问控制决策,为从语义层次上表达和实施ABAC策略提供有效的支持。

后续的工作包括改进策略定义方法,以合理地利用描述逻辑推理,提高策略决策的性能。此外,结合现有语义Web信任研究和信息安全研究中信任管理的相关成果,消除实体安全属性信息总是完备和可信的假设(3.2节中假设(4))也是一项重要的工作。

[1]Wang L Y,Wijesekera D,Jajodia S.A logic-based framework for attribute based access control[C]//Proceedings of the 2004 ACM Workshop on Formal Methods in Security Engineering.New York:ACM,2004:45-55.

[2]李晓峰,冯登国,陈朝武,等.基于属性的访问控制模型[J].通信学报,2008,29(4):90-98.

[3]Lang B,FosterI,SiebenlistF,etal.A flexible attribute based access control method for grid computing[J].Journal of Grid Computing,2009,7(2):169-180.

[4]Sloman M.Policy driven management for distribution systems[J].Journal of Network and Systems Management,1994,2(4):336-360.

[5]Moses T.eXtensible Access Control Markup Language(XACML)version 2.0[EB/OL].(2005-02-01).http://docs.oasis-open.org/xacml/ 2.0/access_control-xacml-2.0-core-spec-os.pdf.

[6]Ye C,Zhong J,Fen Y.Attribute-based access control policy specification language[J].Journal of Southeast University,2008,24(3):206-263.

[7]Priebe T,Dobmeier W,Schlager C,et al.Supporting attributebased access control in authorization and authentication infrastructures with ontologies[J].Journal of Software,2007,2(1):27-38.

[8]Barker S,Stuckey P J.Flexible access control policy specification with constraint logic programming[J].ACM Transactions on Information and System Security(TISSEC),2003,6(4):501-546.

[9]Zhao C,Liu S P,Lin Z Q.Representation and reasoning on RBAC:adescriptionlogicapproach[C]//LNCS 3722:Proceedings of the International Colloquium on Theoretical Aspects of Computing.Berlin:Springer-Verlag,2005:394-406.

[10]Finin T,Joshi A,Kagal L,et al.ROWLBAC:representing role based access control in OWL[C]//Proceedings of 13th ACM Symposium on Access Control Models and Technologies.New York:ACM Press,2008:73-82.

[11]努尔买买提·黑力力,开依沙尔·热合曼.带负授权RBAC模型的OWL表示及冲突检测[J].计算机工程与应用,2010,46(30):82-85.

[12]Beimel D,Peleg M.Using OWL and SWRL to represent and reason with situation-based access control policies[J]. Data&Knowledge Engineering,2011,70:595-615.

[13]Kagal L,Finin T,Joshi A.A policy language for a pervasive computing environment[C]//Proceedings of IEEE 4th International Workshop on Policies.Washington,DC:IEEE Computer Society Press,2003:63-76.

[14]Uszok A,Bradshaw J M,Jeffers R,et al.KAoS policy and domain services:toward a description-logic approach to policy representation,deconfliction,and enforcement[C]//Proceedings of IEEE 4th International Workshop on Policies for DistributedSystemsandNetworks.Washington,DC:IEEE Computer Society Press,2003:93-96.

[15]胡殿友,张斌.网格环境中基于语义的ABAC属性研究[J].计算工程与设计,2010,31(14):3174-3176.

[16]Mcguinness D L,Harmelen F.OWL web ontology language overview[EB/OL].(2004-02-10)[2012-01-10].http://www.w3. org/TR/owl-features.

[17]Baader F,Calvanese D,McGuinness D,et al.The description logichandbook:theory,implementation,and applications[M].Cambridge:Cambridge University Press,2002.

[18]Horrocks I,Patel-Schneider P F,Boley H,et al.SWRL:asemanticWebrulelanguagecombiningOWL and RuleML[EB/OL].(2011-05-26).http://www.w3.org/Submission/ SWRL/.

[19]Prud E,Seaborne A.SPARQL query language for RDF[EB/OL].(2008-01-15).http://www.w3.org/TR/rdf-sparql-query/.

[20]Davis M D,Sigal R,Weyuker E J.Computability,complexity,and languages,fundamentals of theoretical computer science[M].2nd ed.[S.l.]:Posts&Telecom Press,2009:353-359.

[21]Fisler K,Krishnamurthi S,Meyerovich L A,et al.Verification and change-impact analysis of access-control policies[C]// Proceedings of the 27th International Conference on Software Engineering.New York:ACM Press,2005:196-205.

ZHOU Jiagen,YE Chunxiao,LUO Juan

School of Computer Science,Chongqing University,Chongqing 400044,China

To solve the semantic presentation and enforcement problems of ABAC policies in the open system environment,a method using ontology to define policies is proposed.This method is defined on the basis of a map from ABAC policy model to description logic definitions.Also,it uses SWRL rules to define relations in the system.Based on the policy ontology,a framework utilizing close world reasoning and individual realization reasoning service to generate decisions of access request is proposed.The correctness of policy enforcement method is proved through its soundness and completeness,and an experiment is showed to verify the feasibility of these methods in a real application.

Attribute-Based Access Control(ABAC);policy representation;policy enforcement;ontology;Semantic Web Rule Language(SWRL);reasoning

为解决开放式系统环境中基于属性的访问控制(Attribute-Based Access Control,ABAC)策略语义层次上的表示和决策问题,提出了ABAC策略的本体表示方法。该方法基于ABAC策略模型到描述逻辑定义的映射,使用语义Web规则语言(SWRL)处理系统内部关系定义。在此基础上,提出了基于封闭世界和实例实现推理的策略决策框架。最后从可靠性和完备性两方面说明了决策方法的正确性,验证实验表明了方法在实际应用中的适用性。

基于属性的访问控制;策略表示;策略决策;本体;语义Web规则语言;推理

A

TP309

10.3778/j.issn.1002-8331.1109-0593

ZHOU Jiagen,YE Chunxiao,LUO Juan.Semantic representation and enforcement methods of ABAC policies.Computer Engineering and Applications,2013,49(23):56-62.

国家自然科学基金(No.60503027);重庆大学研究生科技创新基金项目(No.CDJXS11180022)。

周加根,男,硕士研究生,研究领域:访问控制、本体建模;叶春晓,男,博士,教授,研究领域:本体技术、访问控制;罗娟,女,硕士研究生,研究领域:网格技术、访问控制。E-mail:zhoujiagen@gmail.com

2011-09-29

2013-05-07

1002-8331(2013)23-0056-07

CNKI出版日期:2013-07-09 http://www.cnki.net/kcms/detail/11.2127.TP.20130709.1015.005.html