涉密环境下的实验教学网络安全研究

2013-07-19吴海兵黎明曦范希辉

吴海兵,刘 萍,黎明曦,范希辉

(陆军军官学院 六系军军事测绘教研室,安徽 合肥230031)

0 引 言

随着军队信息化进程的推进,很多传统的军事装备操作训练被计算机模拟器材所替代[1-2]。计算机模拟训练具有节约成本、可重复性、与气候无关等优点。近年来,我军花大力气自行研发了各类模拟训练软件。为了增强训练的逼真,模拟训练软件在开发时通常采取与实装相同的参数,如果软件或文件资料被窃取丢失,将会造成重大的失泄密事件。

利用模拟训练软件进行教学时,通常将计算机组成一个小型局域网,并与外网物理隔离。在传统意义上来说,训练模拟软件在封闭的网络环境下是相对安全的,但近年来出现的内部网络重要资料(包括文件、软件等,本文统称资料)失泄密事件的发生给用户敲响了警钟。究其原因在于在内外网之间存在利用移动存储设备进行数据传输的行为[3],如用移动存储设备将因特网上下载的最新杀毒软件拷贝到内网,或者从一个内网计算机上将重要资料通过移动存储设备拷贝到另一内网计算机。摆渡木马能够通过移动存储设备(包括U 盘、移动硬盘、MP3、MP4、可擦写光盘等)感染没有联网的计算机,然后搜索存储计算机中的敏感信息(涉密信息),隐蔽地存储到U 盘上,在U 盘连接到联网的计算机时,再发送给窃取者,从而造成失泄密事件的发生。

长期以来,管理者都是强调从管理的角度防止失泄密事件的发生,如禁止在涉密的内网计算机上接入移动存储设备。但受限于现实情况,仍然存在将移动存储设备接入涉密内网的现象,如杀毒软件升级、将最新的文件资料拷入计算机等都需要在内网计算机上接入移动存储设备。本文从技术角度研究涉密环境下的实验教学网络安全应对策略,通过对内网计算机接入的移动存储设备的数据进出(Input/Output,I/O)进行监控的方式,来解决网络安全问题。

1 摆渡木马传播机制分析

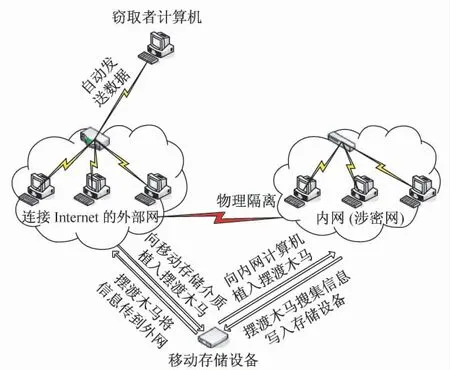

摆渡攻击的工具是摆渡木马,它是一种特殊的木马,它最突出的行为就是扫描系统中的文件资料,利用关键字匹配等手段将敏感文件悄悄写回U 盘中,一旦这个U 盘再插入到连接互联网的计算机上,就将这些敏感文件自动发送到互联网上指定的计算机[3]。摆渡木马隐蔽性、针对性很强,一般只感染特定的计算机,普通杀毒软件和木马查杀工具很难及时发现。

摆渡木马攻击原理见图1。

图1 摆渡木马攻击原理

其攻击过程为:①窃密者将木马挂在互联网上,随时准备感染用户的上网机。②当移动存储设备在被植有摆渡型木马的外网计算机中使用时,木马隐蔽地复制到移动存储设备中。③当已经感染木马的移动存储设备连接到内网计算机中时,木马自我复制到内网计算机中并通过该机在内网中传播。④木马程序在内网计算机中搜索感兴趣的资料。⑤内网计算机中的木马程序一旦发现有移动存储设备连接,首先感染移动存储设备,并且将感兴趣的资料悄悄写入移动存储设备(有两种写入方式:通过文件系统写入和通过底层协议写入。如果是通过底层协议写入,我们在移动存储设备中根本就看不到被秘密写入的资料)。⑥当隐藏有涉密资料的移动存储设备连接到外网计算机时,木马将移动存储设备中的隐藏资料发送到窃密者指定的位置[4]。

2 涉密环境下的实验教学网络安全应对策略

在深入分析摆渡木马的运行传播机制后,可以发现,摆渡木马要通过移动存储设备进行摆渡,则会引起计算机的文件系统、注册表系统和移动存储设备的文件系统的状态改变。本文设计并实现内网移动存储设备数据I/O 监控系统,对内网计算机上的移动存储设备的数据I/O 进行监控。该系统在用户接入移动存储设备时自动启动监控系统,在拔出设备时将监控记录形成报告显示给用户,用户对比监控报告和自己操作可以很容易发现异常情况,降低了重要资料被摆渡木马窃取的可能性。同时,监控结果发送到内网服务器上进行存储,以便用户和管理者查阅移动设备使用情况,也为发生失泄密事件后管理部门的取证提供依据。

根据调研,目前有些专业的软件产品可以对计算机的文件系统进行监控,如比较知名的FileMon[5-6],能对计算机文件系统进行较为全面的监控,其主要问题在于监控结果太繁杂,用户很难从结果中筛选出有用信息,且其不是以监控摆渡型木马为主;在注册表监控方面,目前主要通过HOOK 注册表API 函数和基于驱动的注册表监控[7],利用驱动进行注册表监控的典型代表为RegMon,但监控结果同样较繁杂,且驱动程序开发调试比较复杂,一旦出错将导致系统崩溃、蓝屏等。要对付摆渡型木马,需要同时对计算机的文件系统、注册表系统进行监控。

本文所设计的内网移动存储设备数据I/O 监控系统在对计算机文件系统进行监控时通过调用微软未公布的Windows API(ReadDirectoryChangesW)的方法实现[8-10],并制定合理的监控规则对监控结果进行筛选,减少无关数据对用户的干扰;系统对注册表系统的监控是通过钩子程序挂钩注册表API 函数实现[11-14]。

3 内网移动存储设备数据I/O 监控系统

3.1 系统结构

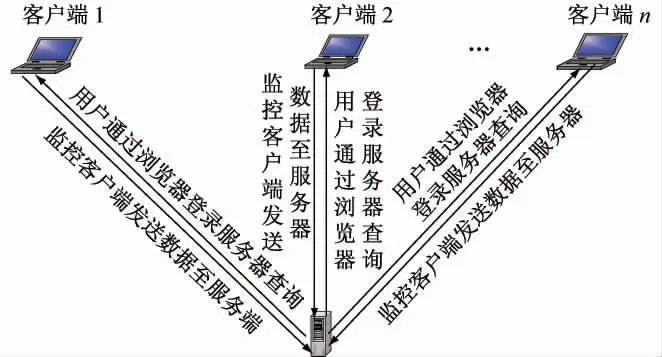

系统分为监控子系统和查询子系统,其中监控子系统采用C/S(Client/Server)模式,查询子系统采用B/S(Brower/Server)模式,系统拓扑图见图2。

图2 局域网移动存储设备数据I/O 监控预警系统拓扑图

监控子系统包括服务器端程序和客户端程序两部分。服务器端程序运行在局域网的服务器上,用于对局域网内电脑上使用的移动存储设备的数据I/O 进行监控,并将监控的信息写进数据库进行存储;客户端程序安装在局域网内的各台计算机上,随着计算机的启动而运行,在客户端插入移动存储设备时激活并开始监控,同时将监控信息发给服务器。最后,在移动存储设备退出时将监控信息报告给用户。

查询子系统主要向用户提供移动存储设备监控信息的查询,用户通过浏览器即可登录服务器,查询本机的历史监控信息。同时管理者也可在失泄密事件发生后,使用查询系统里面的历史记录进行取证。

3.2 工作流程

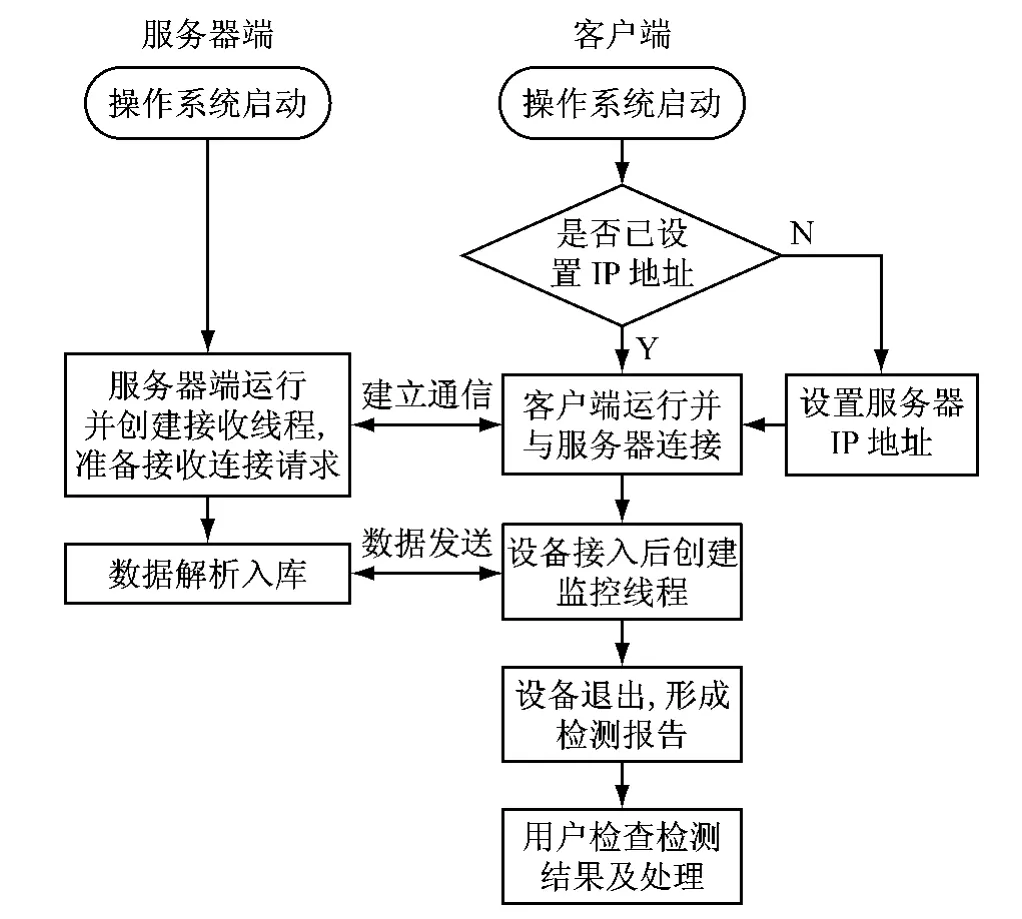

监控子系统采用C/S 模式,是本系统的核心部分,负责对用户计算机的文件系统和注册表系统进行监控,并在服务器端存储监控信息。

监控子系统的工作流程如图3 所示。

图3 监控子系统的工作流程

服务器端和客户端的程序都随着操作系统的启动而运行。服务器端程序创建接受进程,准备接受连接请求。客户端程序启动后判断是否已经设置IP,如已经设置,则利用设置地址建立连接;若未设置,提示用户设置地址并测试连接,设置完毕后(以后直接使用已设置的IP),通过用户设置的IP 地址与服务器端程序建立连接。客户端程序检测到设备接入消息后开始监控,并将监控信息发往服务器程序,服务器将接收到的数据解析后存入数据库。客户端程序在设备退出时形成检测报告呈现给用户。

查询子系统采用B/S(Browser/Server)模式,为用户和管理员提供查询操作。

查询子系统的工作流程比较简单,首先是用户登录界面;根据登录用户所具有的权限,系统跳转到普通页面或管理员页面;在普通页面,用户可以查询自己计算机的监控信息;在管理员界面,可以对所有用户监控信息进行查询,同时还可对所有的用户进行管理。

3.3 监控子系统客户端程序功能设计

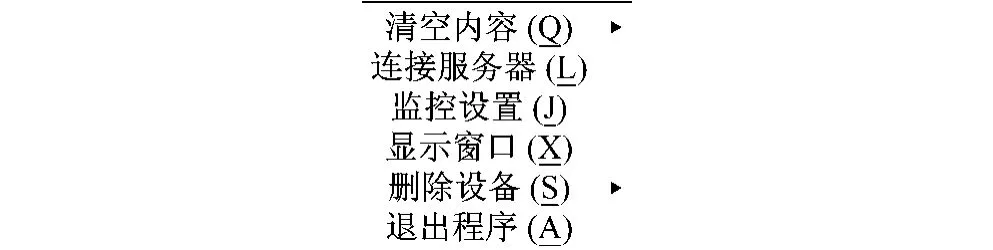

监控子系统客户端在设计模式上采取当前主流杀毒软件的风格,在程序运行后最小化到托盘,其菜单如图4 所示。

图4 客户端托盘菜单

双击任务栏托盘图标或选择托盘菜单项“显示窗口”会弹出客户端主界面,主界面采用属性页的形式,分别记录U 盘监控、系统监控和注册表监控信息。

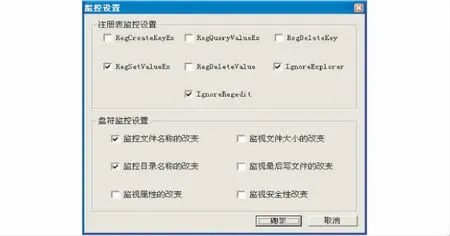

其中,连接服务器菜单主要完成设置监控结果存储的服务器的IP 地址功能;监控设置菜单可以由用户设置自己感兴趣的选项,如图5 所示。

图5 监控设置

当移动存储设备拔出后,桌面右下角弹出对话框,给用户展示设备在插入期间程序所监测到的操作。

3.4 监控子系统服务器端功能设计

监控子系统服务器主要功能是接收数据并将数据存入数据库中,便于后续查询子系统的使用。系统运行后,最小化到托盘,选择(或双击)托盘菜单项“显示”会弹出服务器端主界面。

3.5 查询子系统功能设计

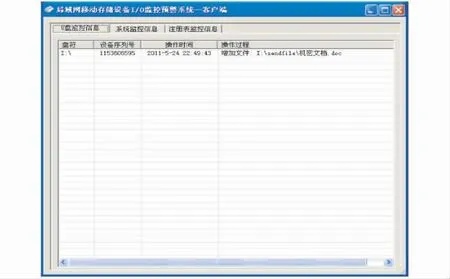

查询子系统主要用于管理员对内网移动存储设备数据I/O 监控记录进行查阅,并实时进行预警管理,管理员成功登录后(默认主页面为最新文件监控记录)。

同时还可以根据用户的主机IP,以及时间段进行查询,结果为该主机在此时间段内的文件监控记录。

4 监控效果验证

(1)测试环境搭建。在一个局域网内选择一台主机作为服务器,运行监控子系统服务器端程序(同时将查询子系统服务器程序运行在该计算机上)。受限于条件,再选2 台电脑作为客户端,运行监控子系统客户端程序。

(2)测试设备。计算机3 台,U 盘一个。

(3)测试方法。从网上下载一个名为“boat.exe”的摆渡木马程序[15],本实验验证监控系统对该摆渡木马的监控功能。①被感染电脑向U 盘植入摆渡木马(外网计算机被植入摆渡木马后接入U 盘,摆渡木马进入U 盘)在计算机上插入U 盘后,木马程序会隐蔽的进入U 盘,并在U 盘中生成三个文件:AutoRun.inf,sendfile 文件夹和boat.exe。这三个文件伪装为系统文件并隐藏,普通用户无法发现。U 盘中的AutoRun.inf文件是U 盘插入时自动播放的控制文件(文件内容指向了boat.exe),U 盘自动运行或双击U 盘图标时会运行boat.exe 程序(木马程序)。sendfile 文件夹存放了摆渡木马从计算机里搜索的(敏感)特定文件资料。②被感染U 盘向内网(涉密网)计算机植入木马(摆渡木马通过U 盘进入内网),当U 盘中的木马程序运行后,会将程序复制到D 盘中,并通过修改注册表实现开机自启动并隐藏。③摆渡木马自动搜索所需文档并存到U 盘,当有U 盘接入被感染的内网计算机时,木马程序根据事先设置的敏感词,自动搜索敏感文档,并隐蔽存储到U 盘的隐藏文件夹中。

在上述木马植入和窃取敏感信息过程中,木马程序进入计算机系统和将文件存入U 盘的过程都被内网移动存储设备数据I/O 监控系统监控(其中系统监控信息属性页显示了木马在计算机中存入的位置,注册表监控信息显示了木马写入注册表中信息,U 盘监控信息显示了木马程序往U 盘中存入文件信息),监控结果如图6 所示。

5 结 语

以解决涉密环境下的实验教学网络安全问题为出发点,对涉密环境下的安全隐患进行了深入的分析。在分析摆渡木马的危害和工作机制进行的基础上,提出通过对内网计算机中的移动存储设备数据I/O 监控的方式解决涉密环境下的网络安全问题,设计并实现了监控系统,从实验效果来看,可以有效解决涉密环境下的实验教学的网络安全问题。

图6 客户端监控到木马的行为

[1] 徐庚保,曾莲芝.军事仿真[J].计算机仿真,2007(12):1-2.

[2] 成 珙,刘小江,张文林.当前军事仿真领域内新技术的应用与发展[J].计算机仿真,2004(2):1-3.

[3] 王同洋,余鹏飞,吴俊军,等.数据摆渡在安全移动存储中的应用研究[J].计算机工程与应用,2010(28):12.

[4] 李 倩. 摆渡木马隐藏技术的防范[D]. 重庆:重庆大学,2008:15-26.

[5] 杨政寰,祝跃飞.硬件虚拟机技术与可靠的文件监控[J].信息工程大学学报,2010(3):356-358.

[6] 瞿 进.文件过滤驱动在网络安全终端中的应用[J]. 计算机应用,2007,27(3):624-626.

[7] 李珂泂,宁 超.恶意脚本程序研究以及基于API HOOK 的注册表监控技术[J].计算机应用,2009(12):3198.

[8] 张军伟,罗 红,乔向东.基于文件过滤的移动存储设备实时监控系统设计与实现[J].通信技术,2009(2):283.

[9] 谢 梦.文件级I/O 监控系统的设计与实现[D]. 武汉:华中科技大学,2008:15.

[10] 孙莹莹,郑扣根.基于微过滤驱动的文件监控系统[J].计算机应用,2010(11):3116.

[11] 李珂泂,宁 超.恶意脚本程序研究以及基于API HOOK 的注册表监控技术[J].计算机应用,2009(12):3198.

[12] 李晓东,罗 平,曾志峰. 利用木马的自启动特性对其进行监控[J].计算机应用研究,2007,24(5):142-143.

[13] 鲍欣龙,罗文坚,曹先彬,等.可用于恶意脚本识别的注册表异常检测技术[J].电子科技大学学报,2007,36(6):1120.

[14] 李伟斌,王华勇,罗 平.通过注册表监控实现木马检测[J]. 计算机工程与设计,2006(10):2220.

[15] http://www. pudn. com/downloads85/sourcecode/windows/system/detail328471.html.