基于业务流的安全风险评估方法研究

2013-06-01徐引进张彤陈文佳

徐引进,张彤,陈文佳

(中国移动通信集团贵州有限公司,贵阳 550004)

基于业务流的安全风险评估方法研究

徐引进,张彤,陈文佳

(中国移动通信集团贵州有限公司,贵阳 550004)

本文简要介绍了传统安全风险评估与基于业务流安全风险评估的区别,提出了基于业务流安全风险评估的概念和内容,同时给出了基于业务流安全风险评估流程和相关方法,并对其优势进行了阐述。

业务流;业务安全;安全风险评估

经过多年信息安全建设,中国移动已经在其系统内部署了大量的安全基础设施,并建立相应的组织架构和管理流程,但仍发生了许多针对业务系统的业务安全事件。这些安全事件多数与移动的业务系统密切相关,且呈现不断增长的趋势。主要表现在:面对日益激烈的市场竞争和多样化的用户需求,移动新业务的种类不断增多,业务流程越来越复杂;基于IP化的开放网络架构对传统相对封闭的通信网络造成影响;承载业务的IT系统越来越复杂,功能越来越多,接口众多,维护难度越来越大;与业务有关的系统角色越来越多;新技术的应用导致业务之间关联度增加。但是随着通信行业在国家战略中的地位逐步凸显,政府、监管机构和客户对中国移动的信息安全和业务保障要求逐年提高,因此面对现有业务系统及新技术新业务中的安全隐患,如何有效识别业务层面的安全威胁,并对业务安全风险进行评估成为中国移动信息安全建设中面临的重要课题。

1 传统安全风险评估与业务安全风险评估区别

传统的信息安全风险评估指的是安全风险识别、安全风险分析及安全风险评价的全过程,是基于IT资产的评估,即评估IT资产面临的威胁、存在的脆弱性,进而分析IT系统存在的风险。这种评估方法针对的是IT资产本身可能存在的风险,对构架于应用层以上的逻辑风险缺少针对性的分析手段,所以不能有效的发现业务层面的安全问题。因此如何及时、有效、全面的发现这些问题及隐患,并采取针对性的控制措施,成为摆在贵州移动面前巨大的挑战。基于业务流程的安全风险评估正是针对这种情况,提出的一种创新性的风险评估方法。业务流程是指按照一定的规则、业务关系及其先后顺序将一系列业务活动组合起来,为客户提供有价值的输出的行为。所谓基于业务流程的安全风险评估是一种面向业务,以业务为中心的,将业务流程作为评估对象的安全风险评估方法,是传统安全风险评估的延伸和发展。该风险评估的评估对象为业务流程,侧重于评估业务层面的安全风险,即关注于业务流程、业务处理活动,发现业务恶用、滥用、盗用、欺诈威胁等业务风险。两种风险评估方法的特点与不足如表1所示。

2 基于业务流程的安全风险评估

业务通常是指提供给使用者的有使用价值的服务。保障业务系统安全的目的可以归纳为:保证各类业务系统的合法、合规、可控,保障业务系统安全、稳定运行,避免对客户和企业权益造成损害。

表1 传统信息安全风险评估与基于业务流的安全风险评估特点与不足分析

基于业务流程的安全风险评估关注业务层面的风险,其评估对象为业务流程,评估范围覆盖了业务在信息系统层面的数据流、数据处理活动及其关联关系,评估内容包括了业务安全保障体系的各个方面,包括监控、保护、响应、审计等。

基于业务流的安全风险评估是一种评估方法,其评估内容同样是风险构成的三要素,即业务(资产的一种)、威胁、脆弱性及安全保障措施。从评估流程上可以看出,基于业务流程的安全风险评估与传统安全风险评估在评估流程上有所不同。

3 业务安全风险评估流程

由于评估对象的不同,基于业务流的安全评估流程与传统安全风险评估的评估流程不尽相同。基于业务流的安全风险评估流程如图1所示。

3.1 业务调研

(1) 基础信息调研:主要包括系统硬件配置、网络拓扑、应用架构、业务端口信息、业务类型、业务数据、维护管理模式等要素。

(2) 业务功能模块调研:任何的业务流程来说,都是由各个功能单元来组成,众多的功能单元形成了一个完整的业务流。在完成基础信息调研后还需要对系统的业务功能模块进行调研。主要包括业务功能模块、模块之间的接口、操作角色等要素。

3.2 业务流梳理

图1 基于业务流的安全风险评估流程

在业务功能模块调研的基础上,实现对业务流的梳理。在业务流的功能单元之间存在一些程序接口,通过对功能单元之间关键的程序接口的业务梳理,包括访问关系、API接口、访问主客体、操作角色等的梳理,可以实现对这些关键接口的输入输出数据的验证、内部安全控制机制、消息认证、数据完整性、数据可用性等方面梳理。

3.3 业务威胁识别

(1) 协议威胁识别:主要包括业务所使用的协议漏洞、算法安全性、算法漏洞、是否使用认证、协议实现时是否能遭受攻击等。

(2) 设备威胁识别:主要包括业务网关操作系统的补丁管理、网络配置、安全配置管理可能存在问题,业务网关各业务接口的安全问题:管理接口、短信接口、SP接口等,数据库存在账户策略、权限策略和备份恢复等方面的问题。

(3) 网络威胁识别:主要包括业务应用和核心网其它应用之间在安全方面有可能互相影响;业务应用相关网络的连通性、可靠性与VLAN划分的合理性。

(4) 业务威胁识别:主要包括业务代理滥用、恶意Push、恶意订购、跨站攻击、SQL注入等业务威胁的识别。

3.4 业务脆弱性识别

业务脆弱性识别是基于业务流安全风险评估的重点和难点。需要对业务流转过程中的脆弱性进行识别评估,检查业务逻辑在业务威胁的作用下是否存在着异常执行。

在获取了支撑业务流的脆弱性情况以后,应对脆弱点进行业务安全风险点识别工作,识别完成后应对风险整理成库,并作为下一步“风险评价”的输入。

常见的业务风险种类和其对应的脆弱点如表2所示。

特别说明,业务安全风险不仅限于以上几种,根据每个系统的功能和架构的不同,业务安全风险也不尽相同。

3.5 业务攻击测试

在完成业务威胁和脆弱性识别后,需要对存在的业务安全风险进行业务攻击测试,验证分析业务被攻击的可能性和路径。

业务攻击测试对整个业务安全风险评估非常重要,是验证业务攻击路径可能性的重要手段,也是体现业务安全评估效果的重要步骤。为了验证攻击路径存在发生的可能性,可采用渗透测试或者代码审计的方法予以验证。

3.6 业务风险计算

风险分析有定性分析和定量分析两种,对于需要重点评估的业务系统为了对风险值做更精确的估计可以采用定量分析。在参照《企业全面风险管理》、《Risk IT》等国际先进框架的基础上,对风险评价的计算公式进行了一部分的改良。对于每项需要评估的信息系统风险事件,信息系统风险评估从风险的影响、可能性以及暴露程度3个方面,为识别的业务安全风险评分。

业务安全风险事件的影响,采用:

Impact=max (Indicatorx)。

影响的取值取影响维度里面的最大值,比如某主机系统中断可能造成第1等级的经济损失,但却会造成第5等级的社会影响,故该业务安全风险事件的影响为5。

表2 业务风险和脆弱点对应关系

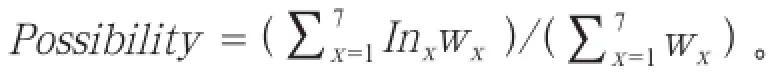

业务系统安全风险事件发生的可能性,采用:

In(indicator):指标,即不同维度下信息系统安全风险指标,根据业务流分析,业务威胁、业务脆弱性识别。

w(weight):权重,每个指标对应的权重不同,该权重视每个组织的内外部环境和系统固有属性不同而定。

x:业务系统安全风险事件的影响维度(安全意识、内部管理、领导力、地理环境、安全趋势、系统价值、脆弱点数量)。

Possibility:业务系统安全风险事件发生可能性,通过计算不同维度下指标和权重的关系得出。

业务系统安全风险事件的风险敞口,即风险暴露的程度采用:

Exposure=max (ConA1,ConA2,ConA3)。

ConA(Control Ability):控制能力,通过对业务威胁、业务脆弱性进行识别,依据识别结果,结合赋值标准得到。

在此基础上进行业务系统安全风险计算:

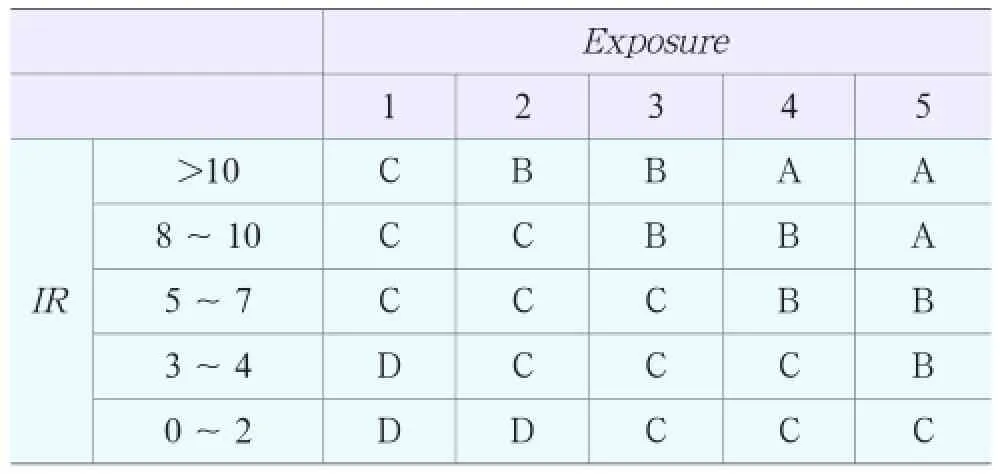

IR=Impact×Possibility。

IR(Inherent Risk):业务风险值。

Impact:风险的影响。

最后,通过业务风险值和业务风险的敞口的对应关系,查找二维矩阵后即可得到业务系统安全风险的风险等级,如表3所示。

表3 业务风险等级二维表

通过传统安全风险评估得出的业务风险等级如表4所示。

表4 传统风险评估业务风险等级表

通过将表3、4进行对比,可以明确看到基于业务流程的安全风险评估加入了业务系统安全风险事件的风险敞口Exposure值,在最终对业务风险等级的判定上增加了一个维度,通过业务风险IR值与风险敞口Exposure值确定的二维矩阵,能够更全面、准确的对业务风险进行量化定性。

3.7 业务安全建议

根据识别的业务安全风险、业务攻击测试发现的攻击路径,以及计算出来的风险值大小,给出相应的业务安全整改建议。主要包括以下内容。

(1) 业务安全风险描述。

(2) 切断业务攻击路径的措施。

(3) 提升业务流中单元模块之间安全性的建议(包括代码修改、安全认证等)。

(4) 业务安全监控的建议。

4 结论

本文提出的方法已经在贵州移动相关部门的业务安全评估中得到应用,取得了很好的评估效果。因此结合贵州移动实践和风险管理经验,总结了这套适合于中国移动业务安全风险评估方法论。以业务流为评估对象,结合业务流的分析和业务攻击测试新方法,从业务风险的“影响”和“可能性”以及“敞口”3个属性的角度出发来评价业务的风险。并且将传统的定性分析方法转为定量的分析方法。从实践证明,该方法论具备很高的可行性,可以有效推动新技术新业务评估工作的开展,促进业务系统安全的改进和完善。

Study of flow-based business security risk assessment methods

XU Yin-jin, ZHANG Tong, CHEN Wen-jia

(China Mobile Group Guizhou Co., Ltd., Guiyang 550004, China)

This paper briefly introduces the traditional security risk assessment and the difference of traff i c safety risk assessment based on business flow, puts forward concepts and content based on business flows security risk assessment, and gives the security risk evaluation process and related tools based on practical cases, and the differences are is illustrated.

fl ow-based business; business security; security risk assessment

TN918

A

1008-5599(2013)12-0015-04

2013-11-22