浅析基于嵌入式系统网络安全的研究

2013-04-29任周,王击

任周,王击

摘 要: 现代计算机技术与互联网技术的快速发展使各个领域越来越关注基于嵌入式系统的安全性能问题,对嵌入式系统网络安全性能的研究也成为网络安全领域的一个重要课题。针对嵌入式网络系统的安全问题,在分析了目前网络安全体系不足的基础之上,将IPSec和SSL协议相结合,提出了一种嵌入式网络系统安全策略的解决方案。

关键词: 嵌入式系统; 网络安全; IPSec; SSL协议; 安全策略

中图分类号:TN915.08 文献标志码:A 文章编号:1006-8228(2013)06-27-03

Research on network security based on embedded system

Ren Zhou1, Wang Ji2

(1. School of Information Science and Engineering, Central South University, Changsha, Hunan 410012, China;

2. College of Information Science and Engineering, Hunan International Economics University)

Abstract: With the fast development of modern computer and Internet technology, the security of embedded system is paid more attention from various aspects, and becomes an important issue of the network security. Focusing on the security problems of embedded system, a new network security strategy of embedded system by integrating the IPSec and SSL protocol is introduced after analyzing the shortage of the traditional network security system.

Key words: embedded system; network security; IPSec; SSL protocol; security policy

0 引言

嵌入式系统慢慢地在日常实践过程中得到普遍采纳。从上世纪末桌面个人PC得到了显著的发展以来,慢慢开始朝嵌入式系统过渡。网络技术水平得到了迅猛的提高(特别为国际互联网),在嵌入式以后的发展过程中产生了非常关键的影响。定点销售(POS)终端、网络游戏装置、工业机器人、遥控感应装置、数码监控系统等,这些均需要借助网络连接,分离的基础设施不能够进行上述工作。网络嵌入式设备设计商能够研制不同以往的用户模式,随后发展不同以往的商机。

不过互联网同样存在非常明显的缺陷及不足,由于嵌入式系统与公网保持联系,因此在实际操作过程中存在非常大的风险和安全隐患。对嵌入式系统网络可靠性的研究与分析能够产生非常关键的理论影响及现实影响。

1 传统的网络安全系统和它的不足

原有安全网管系统往往将多层次安全当作前提。防护手段及防火墙规划观念,能够营造产生非常典型的安全网管系统,可以制定科学合理的网络安全处理计划。

网络控制代理:具备网关非常关键的作用,可以在数据包中开展合理的管理。

网络检测代理:为非常恰当的网络入侵监测系统,能够获取及研究所有的数据包,及时发现不同入侵活动,给网络管理员制定应对措施奠定坚实的基础。

主机代理安全:可以在流通的数据包中开展有效评估,同时可以研究、评估主机内保存的相关记录,推动主体自身安全性明显提高。

管理中心:为系统与用户沟通交流的平台,管理员能够借助管理中心不同的功能进行管理,另外管理中心承担起安全策略、入侵活动评估、记录工作,为系统和用户保持良好沟通交流的桥梁。

网络控制代理及网络监测代理能够借助相关硬件方式进行,主机安全代理及管理中心往往通过软件进行。网络控制代理、网络监测代理及主机安全代理在安全中心综合控制基础之上借助互动途径开展工作,及时发现各种各样的攻击活动。网络控制代理通常处于内部网及外部网中,同时能够处于部分子网网关中,根据管理中心提出的相关策略,在网络通信方面开展合理控制,同时把记录的信息保存在管理中心以助于开展合理控制。主机安全代理往往处于不同主机之上,根据管理中心提出的相关策略,推动主机自身可靠性水平持续提高。

不过安全网关系统仅仅为应用程序,因为其突出的特征,一定会变作攻击者非常关注的焦点,因此安全网关系统存在着非常明显的隐患。第一,网关可能成为攻击的重点,造成网络监测代理无法工作,黑客借助不同的途径能够对网络监测代理进行破坏。黑客能够借助从特定阶段给安全网关系统体系传递规模庞大的数据包,给网络监测代理造成沉重的工作负担,致使出现丢包情况,系统陷入瘫痪。黑客在这个阶段进行入侵,则和入侵存在紧密联系的网络活动会得到有效的隐藏,所以网络监测代理不能够发现具备入侵性质的网络信息,因此不能够找到攻击活动。第二,某些情况下,黑客把入侵装置放在很多含伪造地址的栏目中,管理员想要在规模庞大的噪音内找到入侵者,难度特别大。

2 嵌入式网络安全结构特征

2.1 嵌入式设备在互联网接入的网络攻击方式

嵌入式设备在和互联网建立联系之后,处于系统控制之下,因为嵌入式设备自身不足,所以安全问题非常明显。以下详细说明从信息管理和信息通信管理角度须非常重视的一些攻击形式。

⑴ 冒充。把实体伪装为其他存在明显差异的实体。往往和另外部分主动攻击形式共同使用,尤其为消息的不断重叠。

⑵ 重演。在一些消息想要造成非授权效果而循环流通过程内产生重演。

⑶ 消息篡改。在流通的消息出现调整不能被发觉,造成了非授权后果之后产生了消息篡改。

⑷ 信息泄露。信息遭到窃取,让没有得到授权的人掌握。

⑸ 服务拒绝。在实体无法履行自身一般功能,及其活动影响到其他实体履行自身相关功能的情况下将出现服务拒绝。此类攻击也许为一般性的,可能某些实体阻碍了全部的消息,也许为实际目标,正像部分实体阻碍了全部流向特定目的端的消息,正像安全审计服务。此类攻击能够在通信业物流方面造成明显阻碍。

⑹ 内部攻击。在正当用户通过不正当途径实施活动过程中产生了内部攻击。绝大部分现存的计算机犯罪均与造成系统出现明显破坏的内部攻击存在紧密的联系。

⑺ 外部攻击。外部攻击能够采纳的手段包括:首先,搭线,包括了主动及被动不同的方式;其次,得到辐射;再次,伪装成授权用户,或者伪装成系统构成环节;最后,给管理机制提供旁路。

⑻ 对实体的攻击。能够影响实体自身功能,阻碍其活动进行,给实体造成恶劣的影响。

2.2 嵌入式网络安全特点

第一,因为嵌入式设备存储空间不是很大,信息处理水平比较低,因此可能成为黑客攻击的重点,可靠性比较低。对部分小系统而言,通过防火墙此类安全软件,成功机率非常低。

第二,因为嵌入式设备往往多元化水平比较低,通常是根据相关要求而研制的,能够有效地约束其他的访问方式,降低攻击可能性。正像门警系统通常为单向传输,无法成为黑客攻击的目标。

第三,嵌入式系统保管水平比较低,造成了部分病毒无法有效存活,另外造成了内存消耗型攻击成功可能性非常高。

第四,因为不同嵌入式设备在功能、规划方面存在明显差异,因此攻击并非全部能够生效。

第五,绝大部分嵌入式设备及上网设备并没有联系,绝大部分网络攻击均可以通过上网设备进行筛选,因此造成了嵌入式设备攻击难度明显提高。如信息家电上网均借助家庭网关,因此造成了黑客的攻击难度。同时,上述特点并非绝对的,部分嵌入式设备即可以开展不同的网络服务,基本上和小型服务器功能一致[1]。

2.3 嵌入式系统的安全策略

嵌入式网络当前应对的风险基本上包括下述两类。①网络之内信息造成的风险,涵盖了在信息盗取、信息损失、通讯损失等等。此种网络攻击往往将信息当作主要目标,借助在信息内容调整实现攻击。②设备造成的风险,此种攻击往往将网络当作手段,借助网络给设施造成明显的破坏,实现自己的攻击目标。上述攻击均将网络当作渠道,不过方法存在明显的不同。第一类应当获取流通的信息,掌握信息;第二类一定要在设备实体之内方可发挥作用。因此,嵌入式系统安全策略基本上能够细化成以下两类[2]。

⑴ 访问控制安全策略,借助在信息流方面进行管理控制,管理输入输出,将部分攻击化解,避免内部器件遭到损失。在信息中开展有效检验,按照之前制定的相关标准,达到标准的信息方可通过,不然这个数据包会被消除,避免信息流通。因为嵌入式设备通常功能不是很多,在相关信息中能够进行合理的管理。

⑵ 数据保密与完整性安全策略,其中涵盖了在信息方面进行检验及认证等等。借助在流通信息进行加密、提高信息自身可靠性,保证没有被授权的人不能够掌握有效信息,同时无法实现盗取信息及假冒身份的活动,另外可以避免抵赖情况出现。

2.4 设计思路与原则

从规划过程中,应当特别关注嵌入式系统硬件自身多元化水平,软件具备非常明显的移植性,函数应最大限度保证模块化,头文件及模块应当保持独立,尤其为网络协议及应用程序,应当呈现鲜明的独立性,不断提高其可裁减性。通过上述方式研制的应用程序在各个系统内被采纳之后,核心模块能够保持稳定,只转变部分应用程序就能够实现。

方案规划在贯彻落实工作时可遵照划分原则,将各个功能模块中细化成相应的工作开展。能够按照IP包开展相关工作和网络包接收工作等等。

2.5 SSL协议与IPSec技术简介

SSL目前能够从全球范围内得到推广普及,适用范围非常的广泛。

SSL协议为保持在传输层协议及应用层协议范围中的协议层,能够通过TCP开展相应的安全服务[3]。SSL并非是单独存在的,主要为两层协议[4],具体请参考图1。最下面为记录底层协议(record protocol),能够给各个高层协议进行奠定坚实的基础,超文本传输协议(HTTP)能够在SSL中正常工作。高层通过不同的协议营造产生[5]:握手协议(handshake protocol)、修改密码参数协议(change cipher spec protocol)、报警协议(alert protocol)和应用数据协议(application data protocol)。

SSL主要保证对称密码技术能够与公开密码技术实现有机统一,开展相应的安全服务:报文完整性、机密性及认证性。

图1 SSL协议的体系结构

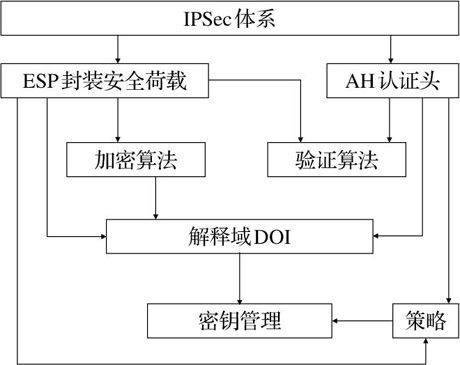

IPSec能够从网络层中开展高水准的、能够有效实施的、将密码学当作前提的安全性服务[6]。IPSec能够开展的安全服务能够借助密码协议及安全机制有机统一进行,上述安全服务关键涵盖了在网络单元进行有效管理,对数据源进行管理,能够不断提高无连接完整性水平,在数据报中开展有效监管,通过加密不断提高保密性水平[7]。

图2 IPSec体系结构

AH协议能够充分保证信息源自身可靠性,还有能够提供抗重放服务。ESP协议能够开展信息保密、数据流保密性、信息源检验、信息完整性和抗重放服务。IKE协议能够从密码算法之内得到合理的采纳,同时能够把算法应当具备的必备密钥安置于恰当的地点。

因为IPSec服务能够从网络层中进行,所以,所有上层协议均能够采纳上述服务,同时能够维持自身安全机制可靠性,能够有效地降低密钥协商成本,能够有效地下调安全漏洞出现的机率。

SSL是现阶段提高网络可靠性及电子商务交易安全的重要衡量指标。通过IETF制定的IP安全标准IPSec逐渐变作现阶段非常普遍的VPN处理计划。不过,现阶段全球范围内在上述安全标准从嵌入式系统之内采纳刚刚开始发展,水平不是很高。

3 网络安全体系总体结构设计

我们可以从OSI/RM上延伸环节,安全体系结构(Security Architecture)主要表示在网络系统安全功能进行系统的阐释,通常在整体上论述网络系统能够开展的安全服务及安全体系[8]。健全完善网络安全结构在网络安全定义论述、网络综合规划及贯彻落实方面能够产生非常关键的影响,就其他层面而言,计算机网络安全结构无法和嵌入式系统真正保持一致,作者在嵌入式系统层面进行分析,系统地研究网络安全实际标准,制定了计算机网络安全机制框架。

IPSec在网络层提供加密和认证服务,可以有效地维持全部IP流量[9]。IPSec的安全策略能够保证用户在安全策略方面开展合理管理。因此,此处将IPSec当作前提,和防火墙实现完美结合,从IP层基础之上营造产生嵌入式系统安全体系。这个体系关键性质包括:

首先,按照分组报自身源、宿地址、端口号和协议种类、标志选择可不可以准可分组报进行;

其次,按照安全策略相关标准,在信息流方面制定合理的应对措施,不断提高信息自身可靠性水平;

再次,虚拟专用网,推动公司网络技术体系营造产生。

作者通过第一种途径开展。把安全机制统一至IP源码之内能够有效借助IP模块自身功能,防止出现资源浪费。

图3 实现安全机制的总体框架

安全控制体系内模块能够细化成:安全策略数据库SPD的查询、SA的选择以及分组的封装处理(加密、认证)等。分组往往处于具体网络接口处,不断提高通信可靠性水平。

SPD库和SADB库的查询效率为决定系统性能非常关键的条件。从SADB库之内获取一定的SA,所以也许将变作发展的阻碍。想要处理上述问题,一定要特别关注数据库存储框架。

分组呈现了非常明显的连贯性,因此从内存之内通过缓存技术维持相应的安全策略,能够有效地防止从SPD库查询环节之内维持系统功能。

4 结束语

嵌入式系统网络可靠性为现阶段社会普遍关注的焦点,对此进行分析能够产生非常关键的理论影响及现实影响。必须在安全性协议科学并且合理履行的基础上,方可为大型安全性服务奠定坚实的基础。同时,嵌入式系统具备非常可观的应用价值,若可以转化成产品,那么营销形势非常乐观。本文进行的是针对IPv4的实验,对基于IPv6的实现还有待进一步研究。随着时间的推移,网络安全技术仍将不断发展,协议也会不断的发展和完善,对协议进行跟踪和开发也是接下来我们所要面对的重要课题。

参考文献:

[1] 宋文功,杨培敏.基于IPSec和SSL的嵌入式网络安全应用研究[J].微

计算机信息,2007.23:38

[2] 解慧娟,林南晖.基于ipv4ipv6双协议栈的通信模块及实现[J].软件

导刊,2011.10(11):111

[3] 杨勇,叶梅,张秦艳,初元萍,胡磊.基于ARM的嵌入式Linux无线网卡

设备驱动研究[J].核电子学与探测技术,2010.30(4):519

[4] 任周.基于Linux网络系统的安全性能的研究[J].计算机与数字工程,

2009.238:125

[5] 何先波,李明东,王锦,李宝林,张刚园.Linux操作系统中通用双向循

环链表的实现分析[J].西南师范大学学报(自然科学版),2012.33(2):112

[6] 王秀惠,王丽珍,薄文彦.基于可自更新二维Hash链的微支付系统[J].

计算机工程,2011.37(18):273

[7] 舒明磊,谭成翔,谭博.一种基于IKE协议的移动VPN安全通信方案[J].

计算机科学,2010.37(5):85

[8] 李早水.基于角色的访问控制技术在PDM系统中的应用[J].软件导

刊,2011.10(12):85

[9] 孟晓峰,闫宏生.向IPv6过渡中的网络安全探析[J].计算机光盘软件

与应用,2010.16:72