论P2P网络信任机制的影响因素

2013-04-29余淑良

余淑良

摘 要: P2P网络具有开放性、匿名性和自治性等特点。信任的缺乏导致节点之间的交易存在风险,阻碍了P2P网络的进一步发展。针对P2P网络所建立的信任机制能确保节点间正常交易,但由于P2P网络的特点和网络的复杂性,使P2P信任机制的部署不易实施。为此,分析了P2P网络中信任机制面临的网络攻击,详细研究了相关的影响因素,发现信誉值的计算不仅应关注上传节点,还应该关注下载节点。从上传节点和下载节点两个角度给出了影响因素的分布。这些影响因素的研究有助于对P2P信任机制的进一步研究。

关键词: P2P网络; 信任机制; 网络攻击; 信誉值

中图分类号:TP393 文献标志码:A 文章编号:1006-8228(2013)06-23-03

Discussion of impact factors on trust mechanism in P2P networks

Yu Shuliang

(Chongqing Maritime Bureau Information Center, Wanzhou, Chongqing 404000, China)

Abstract: P2P network have characteristics of open, anonymity and autonomy. There are risks in transactions between peers due to the lack of trust, which limits the further development of P2P networks. P2P trust mechanism can ensure the success of transactions between peers. However, the implementation of P2P trust mechanism is difficult because of the inherent characteristics of P2P networks and the complexity of network. The network attacks confronted by P2P trust mechanism are analyzed and the impact factors are discussed in detail. It is found that the calculation of reputation value should be focused not only on upload peers, but also on download peers. The distribution of impact factors is given from both aspects of upload peers and download peers, and the research on impact factors will help the further research on P2P trust mechanism.

Key words: P2P networks; trust mechanism; network attack; reputation value

0 引言

P2P网络是互联网上非常重要的应用型网络。P2P网络的许多特性,如开放性,匿名性和自主性,使得任何人在任何时间都可以不受限制地进入P2P网络,搜索并获得感兴趣的相关资源。下载资源时节点的角色是下载节点(Download Peer,DP),为其他节点提供资源下载时节点为上传节点(Upload Peer,UP)。P2P网络的特性给网络攻击提供了机会。缺乏管理的P2P网络无法保证节点间的正常交易,导致新节点趋向于搭便车[1],即只当DP,不当UP,这严重限制了P2P网络的进一步发展。

P2P信任机制管理每个节点的信誉值,以此确保节点间正常交易。传统的P2P信任机制可以分为三类。①基于局部信誉的信任机制。该机制只关注节点之间的直接交易,信誉值计算简单且网络负载小,缺陷在于P2P网络中节点往往需要与陌生节点交易,导致该信任机制不能准确地反映节点信誉和交易期望。HBDTM[2]就是一个典型的基于局部信誉的信任机制。②基于全局信誉的信任机制。该信任机制中,节点在交易前会关注UP与其他节点之间的历史交易,UP的信誉值计算比较准确。缺陷在于计算过程较为复杂,收敛速度慢以及大型网络应用时的负载大等。如Despotovic等[3]提出了最大似然法计算节点的信誉值,Song等[4]采用模糊逻辑推理规则计算全局信誉值,李等[5]提出了一种基于相似性的加权推荐信任模型。③综合型信任机制。该机制中度量UP的信誉值,不仅关注节点与UP的直接历史交易,同时也考虑UP与其他节点之间的历史交易。在信誉值的计算过程中,该机制引入了置信因子,综合考虑了全局信誉与局部信誉。姜等[6]提出了置信因子计算方法,所提出的信任机制取得了较好的抗攻击能力。

相关工作也研究了影响信任机制的因素,但是缺乏对P2P网络信任机制所面临的网络攻击和影响因素的系统性研究。Josang等[7]研究了信誉值计算过程中需要考虑的因素,但该研究考虑不全面,信誉值的计算并不精确,无法对抗P2P网络各种类型的网络攻击。

本文分析了针对P2P信任机制的各种攻击,详细讨论了对P2P信任机制的影响因素。

1 P2P信任机制面临的攻击

P2P信任机制确保P2P网络内每个节点正常交易,满足P2P网络正常运行的需要。节点应该只能通过正常交易逐步积累信誉值,如作为UP提供良好的资源,或作为DP正常下载资源并给出如实评价。信誉值的改变应该影响节点在P2P网络中的活动能力。恶意节点加入P2P网络后会攻击其他节点,虽然有时也仅仅干扰P2P网络的正常运行,如KaZaa网络中有超过50%的受过污染的音频文件[8],但多数情况下恶意节点会控制大量节点同时开展攻击。恶意节点信誉值偏低时在P2P网络内活动能力会下降,为了确保攻击的持续性,会通过一些方法和手段提升自己的信誉值,同时降低正常节点的信誉值。

恶意节点作为UP时,提供的资源可以分为三类。①虚假资源。资源的虚假命名和描述,使正常节点花费大量时间和精力却无法获得想要的资源。②相似资源。资源是类似的,但不符合资源描述或DP的初衷,如高清视频文件和普通视频文件之间的差异。③恶意资源。这类资源被恶意程序感染,正常节点一旦下载并打开该资源,计算机将会被感染。这三类资源一旦在网络中泛滥,P2P网络将无法正常运行,严重降低网络对用户的吸引力,最终导致正常节点离开网络。

对于恶意节点来说,最大的问题是如何在众多的正常UP中脱颖而出,吸引正常节点选择自己下载恶意资源。以下介绍恶意节点常采用的攻击方法。

1.1 诋毁攻击

为了降低正常节点的信誉值,恶意节点在与之交易后会进行恶意评价,其结果使得正常节点被其他节点看作恶意节点,减少正常节点被其他节点选为UP的机会。诋毁攻击很简单,但会严重破坏正常节点的信誉,但如果恶意节点将诋毁攻击作为惟一的攻击手段,P2P信任机制将会很容易识别并隔离恶意节点。在诋毁攻击中,恶意节点的角色是DP,恶意节点的信誉值无法提高,而持续的诋毁攻击使得其他正常节点倾向于认为恶意节点为挑剔类型或恶意类型,恶意评价的影响将会降低,所以诋毁攻击通常与其他攻击手段组合使用。

1.2 团队攻击

单个节点的攻击产生的影响较小,所以恶意节点倾向于组成团队开展攻击。在团队攻击中,恶意节点会采用两种攻击方式。

⑴ 相互评价,共同攻击。在一个团队中,恶意节点相互交易并给予较高评价,用于提升彼此的信誉值,从而提高被选择为UP的概率。同时恶意节点共同开展诋毁攻击,用高信誉值增强恶意评价的可信度。。

⑵ 集中评价,集中攻击。在团队中选择一个或少数几个恶意节点作为服务节点为其他正常节点提供恶意资源,其他恶意节点伪装成正常节点,与其他正常节点正常交易和评价。恶意节点会对指定的恶意服务节点进行夸张评价,从而维持该恶意服务节点的高信誉值,抵消正常节点对该恶意服务节点的低评价影响。

显然,团队攻击中的第二种攻击方式更隐蔽,更容易逃避P2P信任机制的检测。

1.3 摇摆攻击

在摇摆攻击中,恶意节点在一段时间内表现正常,如正常提供下载资源,正常下载资源,完成交易后给予正常评价。但是在另一段时间内会开展攻击。这种不规则的攻击行为模式对P2P信任机制造成了极大的困扰,毕竟在某些情况下,正常节点也会表现出类似摇摆攻击的行为,如下载的恶意资源未及时删除而提供给其他节点,或用户个人因素造成的不当评价等。摇摆攻击的缺陷在于该攻击的消耗太大,恶意节点需要消耗大量时间和资源去完成正常交易,逐步积累信誉值以开展后续攻击,而在有效的P2P信任机制中,恶意行为会带来信誉值的急剧下降,而提高信誉值却需要漫长的积累过程。

1.4 女巫攻击

女巫攻击由Douceur等[9]首次提出,该攻击指的是攻击者在P2P网络中轮番操控节点开展攻击。恶意节点开展一段时间的攻击后会被P2P信任机制识别和隔离,之后该恶意节点将被丢弃,攻击者操控其他恶意节点加入网络并持续攻击。为了保证攻击的持续性,攻击者会注册大量P2P网络账号,条件允许时还会逐步积累信誉。除非P2P网络中存在一个可信任的身份鉴定中心,否则无法有效对抗女巫攻击,但这在大规模的P2P网络中很难部署。

1.5 洗白攻击

洗白攻击类似于女巫攻击,区别在于,洗白攻击并不需要信誉的积累,侧重于攻击并通常随着其他攻击手段进行。P2P网络的开放性,使得用户可以随意登录和退出。某些P2P网络为了激励新节点提供资源,赋予其较高的初始信誉值。洗白攻击利用这一特点,以较小的代价获得持续的攻击能力。当恶意节点被P2P信任机制识别后,会退出网络,以新节点身份重新登录网络并继续攻击。面对洗白攻击,P2P网络只能考虑可信的身份鉴定中心和新节点的约束来抵抗攻击。

2 影响因素

在大多数交易中,UP的信誉值显得更重要。DP在下载资源前,有很多待选的UP以供选择,而DP倾向于选择信誉值较高的UP。P2P信任机制在度量节点信誉值时,需要考虑很多影响因素,才可以为DP提供很好的参考。影响因素并不是彼此孤立的,实际的P2P信任机制会根据实际情况综合考虑众多因素。

2.1 节点初始值

新节点加入P2P网络时,将被给定相应的初始值,从而帮助其他节点进行识别和选择,进行交易。

⑴ 初始信誉值:给予新节点与其他节点交易的能力和机会。DP一般根据UP的信誉值大小进行选择,如果初始信誉值很高,则洗白攻击的代价很小,恶意节点可以通过洗白攻击逃避P2P信任机制的隔离;如果初始值太小,则新节点被选为UP的机会就很小,不利于培养新节点参与正常交易的积极性。

⑵ 注册时间:新节点注册的时间是无法改变的,这个特性可以被P2P信任机制加以利用。如果UP的历史交易中只包含新节点,则该UP信誉值的上升和下降应该在短时间内不受较大的影响,从而避免洗白攻击和诋毁攻击造成的影响。

2.2 资源大小

大型资源的上传和下载会花费较大的代价。恶意节点在积累信誉值时,需要上传或下载相应的资源,将资源大小引入P2P信任机制,可以避免恶意节点交易大量小资源,以此来快速积累信誉。另一方面,该因素的引入可以鼓励节点上传大资源加快信誉积累。

2.3 交易时间

在交易完成后应该记录交易的时间。交易时间反映了交易发生时刻和过去一段时间节点的交易活动情况。可以根据交易时间和其他因素的分布情况预测该节点的行为趋势。例如某节点在过去一段时间内频繁交易且给出较低评价,则可将该节点列为可疑节点;计算其他有关节点信誉值时可以减少该节点对其他节点信誉值的影响程度,也可以避免选择其为UP,如摇摆攻击就可以被避免。

交易时间范围的确定决定了信誉值计算时应该考虑的交易数量,所以交易时间范围应该小心确定。P2P网络内每时每刻存在大量交易。对于UP来说,需要考虑的历史交易可能在时间范围很小的时候数量也很大,考虑节点的所有历史交易是不可取的,但时间范围过小又无法精确体现节点的行为趋势。

2.4 交易节点情况

在全局信誉机制里应该考虑节点曾经与哪类节点发生过交易,从而真实反应该节点的信誉值,影响DP是否将该节点选择为UP。

⑴ 相关节点的信誉值。这些信誉值在UP信誉值计算过程中应该被详细考察。考虑到信誉值积累需要消耗到一定程度的资源,在协同攻击的第一种方式中,恶意节点的主要任务就是给予虚假的高评价,但这些节点的信誉值实际很低。

⑵ UP历史交易中参与的实际节点数量也很重要。即使UP的历史交易数量高,但是如果仅仅与一个节点进行交易,则实际节点数量为1。实际交易节点数量反应了UP交易的广度。恶意节点如果开展协同攻击,考虑到攻击代价,其恶意节点总数是有限的。此时考虑实际交易节点数量可以减少恶意节点彼此虚假评价带来的影响。

⑶ 在考察UP历史交易中,即使相关DP的信誉值很高,仍然不可确定该UP是否可信。为了更好地评价众多DP的信誉值是如何而来,避免类似协同攻击中的第一类攻击,在计算信誉值时,就需要详细评估DP信誉值的形成过程。

2.5 交易数量

UP能否被信任,其历史交易数量也可以作为一个参考点。历史交易越多,参与交易的DP也越多。对于需要下载资源的DP来说,提供资源的UP经受越多的DP检验,该UP的信誉值就越可信。但是历史交易数量应该与其他因素共同考虑。

2.6 评价

交易完成后双方将给出评价。评价的内容可以包含很多,如资源正确与否,消耗时间长短,UP在线状态短等。在评估评价是否有效时,需要注意三个方面。

⑴ 最近的评价可以恰当地反应UP最近的交易趋势。如何区分最近的评价和指定的时间阈值相关,适当的时间阈值可以避免资源的消耗和时间的消耗。

⑵ 历史交易的评价中,应该着重关注具有高信誉值的DP所作出的评价。由于高信誉值较难获得,节点会相对珍惜自己的高信誉,在评价的时候也更客观公正。在进行信誉值计算时,增加高信誉值节点评价的比重一定程度上有利于对抗诋毁攻击。

⑶ 如果交易得到较低评价,应该对节点的信誉产生较大影响。毕竟在正常节点的正常交易中,低评价数量应该远远少与其他类型的评价。信誉值计算时关注较低评价带来的资源消耗不多,但同时低评价的具体内容需要分析,如低评价如果是由恶意资源造成,则信誉值计算应该加大该评价比重,如果只是因为交易时长和网络因素,则该因素所占比重应该调低。

2.7 节点行为习惯

除了上述因素外,节点的行为习惯也应该被P2P信任机制考虑。节点行为习惯可能并不参与到节点信誉值的计算中,如果引入节点行为模式模型则可以提高信誉值计算的精确度,帮助提高P2P信任机制的有效性。

⑴ 访问习惯。很多节点在进入P2P网络初期时,习惯访问邻居节点获得资源,而不是在整个P2P网络中访问。节点在使用过程中逐渐以用户兴趣相同聚集在一起,方便相互之间共享资源,只有在邻居节点无法找到资源时才查找整个P2P网络。但有些节点从始至终只访问邻居节点。

⑵ 清除习惯。除去交易未完成的情况,失败的交易表明资源有问题。如果节点不管理下载的错误资源,而只是专注寻找资源,错误的资源就会被其他节点下载,由此带来的低评价会降低该节点的信誉值。

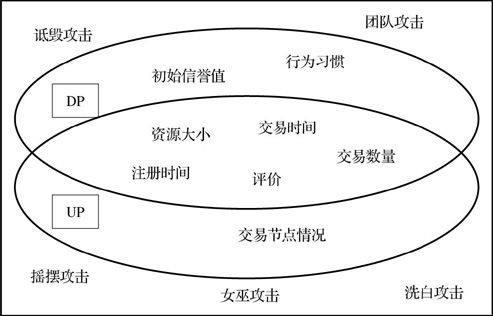

3 两种角度

一次交易离不开UP和DP的参与。在大多数P2P网络内,DP有权选择UP,而UP只负责资源的提供,并不特意选择DP。绝大多数P2P信任机制也仅仅是从DP角度关注信誉值的计算。如果可以从UP角度引入相关因素计算信誉值,虽然交易可能被限制,但可以对抗某些攻击,如挑剔类型的节点、实施诋毁攻击的节点,以及实施洗白攻击的节点,都会给UP较低评价。引入UP视角可以完善P2P信任机制的完整性,更全面地评估节点信誉值。图1从UP和DP两类节点的角度,展示了影响因素的分布情况。

[诋毁攻击][团队攻击][DP][UP][初始信誉值][行为习惯][资源大小][交易时间][注册时间][评价][交易数量][摇摆攻击][交易节点情况][女巫攻击][洗白攻击]

图1 两种视角下影响因素的分布

4 结束语

P2P信任机制的设计和部署是一个复杂的过程,其对节点信誉值的计算必须考虑复杂的影响因素。高效的P2P信任机制应该准确计算节点信誉值,推断节点未来的行为趋势,保证节点间的交易顺利完成。本文研究了P2P网络内针对信任机制的网络攻击,包括诋毁攻击、团队攻击、摇摆攻击和女巫攻击等,以节点信誉值的计算为目标,详细讨论了相关的影响因素,发现交易双方节点都会影响交易的顺利完成,给出了从上传节点和下载节点两种视角下影响因素的分布情况,对P2P信任机制的研究和实施做出了贡献。

参考文献:

[1] Adar E, Huberman B. Free riding on gnutella[J].First Monday,

2000.5(10):134-139

[2] 袁巍,李津生,洪佩琳.一种P2P网络分布式信任模型及仿真[J].系统

仿真学报,2006.18(4):938-942

[3] Despotovic Z, Aberer K. Maximum likelihood estimation of peers'

performance in P2P networks[A]. Proc. of the 2nd Workshop on the Economics of Peer-to-Peer Systems[C]. Cambridge:Harvard University,2004:1-9

[4] Song SS, Hwang K, Zhou RF, Kwok YK. Trusted P2P transactions

with fuzzy reputation aggregation[J]. IEEE Internet Computing,2005.9(6):24-34

[5] 李景涛,荆一楠,肖晓春等.基于相似度加权推荐的P2P环境下的信

任模型[J].软件学报,2007.18(1):157-167

[6] 姜守旭,李建中.一种P2P电子商务系统中基于声誉的信任机制[J].

软件学报,2007.18(10):2551-2563

[7] Josang, Audun, Ismail, Roslan, Boyd, Colin A. A survey of trust

and reputation systems for online service provision. Decision Support Systems[J]. 2007,43(2):618-644

[8] Liang J, Kumar R, Xi Y, Ross K. Pollution in P2P file sharing

systems[A]. Proc. of the IEEE Infocom[C]. Miami:IEEE Press,2005:1174-1185

[9] Douceur J.R.. The Sybil attack[A]. First International Workshop on

Peer-to-Peer Systems[C]. Cambridge:Springer,2002:1-6