一种可信网络模型的构建方法

2012-10-20李建军陈怀友钟建强

李 冰,李 钊,李建军,陈怀友,钟建强

(1.第二炮兵士官学校,山东青州 710025;2.第二炮兵驻石家庄地区军事代表室,河北石家庄 050081)

0 引言

网络信任体系是国家信息安全保障体系的重要组成部分,是实施国家信息化战略的重要保障,而可信网络架构不是一个具体的安全产品或一套针对性的安全解决体系,而是一个有机的网络安全全方位的架构体系化解决方案,强调实现各厂商的安全产品横向关联和纵向管理[1-3]。尽管信息网络的安全研究已经持续多年,但对网络攻击和破坏行为的对抗效果并不理想,面临着严峻的挑战。事实上就整个网络安全需求而言,许多问题的研究是相关联的,分散孤立的应对方式显然不可取,如何在网络复杂异构的环境下,提供一致的安全服务体系结构,如何在保障网络高效互通基础上,提供强大的监控能力,都是必须综合考虑的重要问题。

1 可信网络认证系统的框架

在信任管理技术方面,对很多相关理论和技术性问题都没有形成共识,仍缺乏系统明确的方法论指导[4-6],还无法完全解决互联网发展过程中对于信任关系准确度量与预测的需求,大部分模型对于信任值的决定因素考虑得不够全面,无法很好地描述信任的动态性和不确定性等属性。因此,该文研究的最终目标是在把信任管理与可信网络连接有效整合的过程中解决跨域可信度问题,具体包括域间身份认证和管理、域内身份识别和控制等方面的问题。

1.1 认证系统的结构

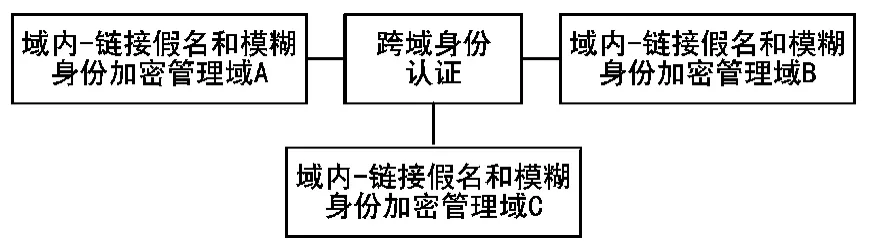

基于上述安全需求,这里提出一种跨管理域的安全可信网络体系架构,具体体系架构如图1所示。为方便描述,这里假设有3个管理域需要进行安全可信保护,分别为管理域A/B/C。其中,各管理域之间互相通信采用跨域身份认证机制进行安全保障。而域内数据通信则采用基于链接假名和模糊身份加密机制完成可信认证。本框架对可信网络连接规范的一般功能做了初步的界定,解决了可信网络连接中所用的机制,如远程证明机制如何与其他的安全机制进行有效结合的问题。

图1 跨域可信网络体系架构

1.2 跨域身份认证方法

跨域身份认证是指在多管理域环境下,资源的提供者和使用者可能跨越不同的管理域,因此需要跨域身份认证来解决不同管理域之间资源的相互使用问题。跨域身份认证中,为了对不同管理域的身份权限进行协商,各管理域需要维护不同信任管理域的属性权限映射关系,当涉及到的管理域数目比较少的时候,具有很大的可行性。但是当管理域的数量比较多时,每一个管理域需要维护的数据将十分复杂,给跨域身份认证的管理带来极大的不便。因此系统基于高可信第三方实现对管理域认证信息的维护,包括对个管理域身份认证地址的管理,对各管理域之间相互映射关系的管理。通过高效的数据组织和安全可靠的数据传输机制来保证跨域身份认证的正确性。

跨域身份认证的整体结构如图2所示。

图2 跨域身份认证

跨域身份认证由本地身份认证模块、本地授权决策模块、本地身份与权限管理模块、跨域权限查询模块、第三方身份鉴别模块以及第三方权限服务模块组成。

这里采用的跨域身份认证的关键技术如下:

①基于信任度的实体属性映射技术:每个管理域都有其自身的权限定义规则,这样造成用户无法按照其固有属性来进行跨域的权限判定,必须通过协商定义出一种权限映射机制来实现不同管理域实体的访问权限变化策略。通过用户在其他域中的访问权限,按照一种映射规则转换为本域中的访问权限成为一种可行的方法,这种方法基于管理域之间可信度和相互协商的结果来实现,重点需要解决以下几个问题:一是对管理域实体、策略的定义和统一描述;二是基于信任度对跨域实体之间的信任度映射机制进行定义,具有高信任度的实体之间可以尽可能地保留原有实体的控制权限,否则就必须对原有实体的访问控制策略进行进一步的控制;三是针对大量的管理域以及管理策略,研究大规模数据下高效的属性映射存储、查询、修改技术,提供跨域身份认证的准确性和效率。

②可信的跨域互操作技术:互操作是提高跨域身份认证系统部署和应用的关键性指标,跨域的互操作技术可以集成现有的身份认证机制,使得用户的身份和权限能够在不同的管理域之间传递。为了实现可信的跨域身份认证互操作功能,规范了一种可以在不同管理域之间进行身份和鉴别信息交换的协议,用来屏蔽异构性带来的问题。在该交换协议中重点解决以下几个方面的关键技术:一是对主体身份、属性和权限信息规范描述,通过该规范性的描述可以明确该实体的认证机构、认证的有效期、实体的属性以及该实体在目标机构的权限;二是对跨域身份认证中出现的关于身份认证的请求查询和响应消息进行抽象,定义出针对不同类型消息的标准格式,使得不同域之间传递的身份信息可理解;三是通过高可靠的加密传输机制来保证消息传递的机密性、完整性、可靠性和可鉴别性,保证用户认证信息不被窃听、篡改等。

2 可信认证算法

这里将介绍在域内的相应安全保障机制,假设用户拥有的终端设备,简称为ME(可以是PC或智能手机终端等)。通过ME,用户可以安全地登录网络以广播的方式进行通讯或撤销网络访问。

2.1 可信通信过程

在域内进行安全可靠通信的主要流程如下:

①通过语义安全加密,建立连接请求签名

在终端用户准备通信并建立连接请求时,这里建议通过一个语义安全加密机制产生全局唯一的链接请求签名。

具体来讲,采用ELGamal加密系统,在乘法群Zq的一个q阶子群Gq中,求得一个大素数p=2q+1;该文把素数p,q和Gq的本原g作为系统参数。由此,通过分布式密钥生成协议产生了一个ElGamal私钥s∈RZq,因此所有的n个通信参与者共同享有s。因此,所有的参与者都有解密的能力,这n个参与者中只有极少数的t个必须执行私钥相关的操作。所有的参与者共享一个公钥,h=g∧s(mod p),h和系统参数一起都是可用的。在该方法中,用户Ui的基本链接签名为PUi,B最初被作为一个代表性的基本标识符ID的加密。因此,ID∈Gq是通过选择 r∈RZq 和计算(g',h'ID)的不确定性加密。

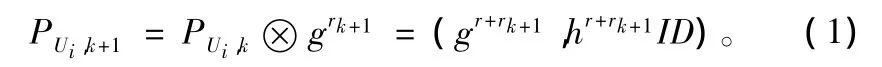

接下来,链接假名可以通过对基本假名的迭代重加密得到(k∈N指第k个交易,⊗表示乘法):

②通过PRNGs实现链接签名全局唯一性

为了保障根据上面给出的结构所建立的链接签名具有全局唯一性,这里采用一个通过本地安全加密的伪随机数发生器(PRNG),对链接签名的生成作进一步的控制。伪随机数发生器(PRNG)是一个通过使用信息熵资源产生输出随机数序列的工具,只有种子的拥有者可以生成随机数链。

③通过基于Expressive Encryption的匿名接收器实现端到端安全通信

对于链接签名的接收方,这里通过密文规则的属性基加密(CP-ABE)技术来得到与数字身份的静态特征文件有关的属性和凭证。通过广义的基于位置的加密(LBE)来处理动态的与上下文有关的凭证。把这2种方法有效地结合,这里实现了一种新的表达策略混合加解密技术。

2.2 可信认证算法

在网络中,用户的访问控制通常需要经历4个步骤,首先是生成系统参数,然后系统提取私钥;其次通过公钥进行加密,从而获取密文;最后通过访问控制树,用户通过私钥进行解密,从而获取明文。现在对这4个步骤主要完成的功能进行分析:

首先是系统初始化,通过服务器产生公钥PK以及主密钥MK。

其次是加密步骤,将服务器端的信息M(通常是一份文件)通过密钥进行加密,从而得到密文CT,同时生成访问控制树r,并嵌入CT中。该步骤的详细过程分为3步:

①在访问控制树r中,所有的结点x都通过一个多项式qx进行标示,该树通过层次顺序进行遍历。

② 根结点R随机选取属性s,使s=qR(0),然后选取另外各点,从而完整定义控制树中的所有节点x的多项式qx。

③通过加密公式将M形成密文。

再次就是提取过程,由客户端用户将自己的属性集S输入到服务器端,从而生成得到自己的私钥SK。

最后一步是解密,也就是利用递归算法,从r的叶子结点开始,一直递归到根节点R。直至计算出s。然后根据s通过对称加密算法来解密密文。

3 可信认证实验仿真

为了验证所提出的可信认证的技术可行性,在实验室环境下搭建了基于异构无线网络环境的移动数据服务网络平台,对前述可信认证进行效果验证分析。

骨干网设备采用Cisco公司的无线Mesh路由器来充当,选用这款路由器的理由是该路由器具有双频段。另一方面,在某些终端设备上分别装上了无线传感器网络(WSN)sink节点和GPRS网关,以此来实现网络功能的异构性和多样性。在此实验平台基础上,通过GPRS网关,通过手机发送短信指令的方式,网络用户可以从终端上获取采集到sink节点的传感数据。

在上述实验环境中,将其划分为2个网络域,分别为网络管理域A和B,并通过认证服务器和访问管理服务器根据前面描述的域间身份认证和域内身份识别和访问管理技术实现了消息加密及访问链接签名的全局唯一管理和认证。并实现了Dolev-Yao模型的原型攻击程序,由此对上述网络的可信度和可靠性进行了相应测试。

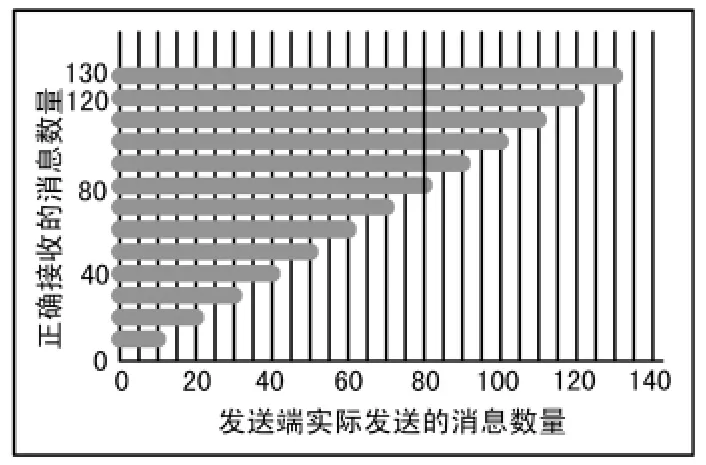

测试从成功接收的消息数量以及接收到的消息正确性校验2个方面进行,测试结果如图3和图4所示。从图中可以看出一共发送了13组数据,每组数据分别有10条链接签名,接收端分别对上述数据进行接收,从2个图不难看出,无论是接收的数量和接收到消息的正确性,都与发送端的数量相吻合,由此,可以间接证明所提出的可信网络框架在安全可靠的层面具有一定效果。

图3 发送接收消息数量

图4 发送消息的准确性校验

4 结束语

网络信任体系是国家信息安全保障体系的重要组成部分,因此针对目前可信网络的需求,提出通过一种能够进行可信身份识别与访问控制的可信认证系统,该系统提供了一种灵活建模和描述数字用户身份的机制,支持隐私保护和个人数据获取,能够灵活地实现第3方问责机制与端到端的安全交流。最后通过仿真实验验证了所提出的可信认证系统的功能性及效果。

[1]李小勇,桂小林.可信网络中基于多维决策属性的信任量化模型[J].计算机学报,2009,32(3):405-416.

[2]DUMA C,SHAHMEHRI N.Dynamic Rrust Metrics for Peer-to-peer System [C]∥ Proceedings of the 16th International Workshop on Database and Expert Systems Applications(DEXA 2005).Washington:IEEE Computer Society Press,2005:776-781.

[3]THE ODORAKOPOULOS C,BARAS J S.On Trust Models and Trust Evaluation Metrics for Ad-hoc Networks[J].IEEE Journal on Selected Areas in Communications,2006,24(2):318-328.

[4]SUN Y,YU W,HAN Z,et al.Information Theoretic Framework of Trust Modeling and Evaluation for Ad Hoc Networks [J].IEEE Journalon Selected Areasin Communications,Selected Areasin Communications,2006,249(2):305-319.

[5]HE R,NIU JW,ZHANG G W.CBTM:ATrust Model with Uncertainty Quantification and Reasoning for Pervasive Computing [C]∥ Proceedings of3rd International Symposium on Parallel and Distributed Processing and Applications(ISPA-2005),LNCS 3758.Berlin:Springer-Verglag,2005:541-552.

[6]REHAK M,FOLTYN I,PECHOUCEK M,etal.TrustModel for Open Ubiquitous Agent Systems[C]∥Porceedings of IEEE/WIC/ACM International Conference on Intelligent Agent Technology Washington:IEEE Computer Society Press,2005:19-22.