保障云数据中心网络安全的关键

2012-09-06中国电信股份有限公司北京研究院张鉴

中国电信股份有限公司北京研究院 | 张鉴

云计算为电信运营商带来了良好机遇,为实现精细化运营、推进转型深化提供了利器。而安全性是客户选择云计算时的首要考虑因素之一,也是在建设云计算平台时的关键问题。

挑战一:网络结构演进

云计算的特点是实现计算、存储等IT资源灵活调度,让资源得到最充分利用,而实现这一需求的基础是以数据中心的虚拟机作为主要的计算资源为客户提供服务。较传统网络,云计算网络的流量模型发生了两个变化:一是从外部到内部的纵向流量加大;二是云业务内部虚拟机之间的横向流量加大。为保证未来业务开展,整个云计算数据中心必须具有高吞吐能力和处理能力,在数据转发和控制的各个节点上不能存在阻塞,同时具备突发流量的承受能力。

挑战二:虚拟化环境的安全要求

对于迁移到云计算环境中的系统而言,网络层安全防护最明显的变化,是传统的以物理服务器为单位划分安全域的访问控制方法将不再适用,对于虚拟机而言,只提供虚拟机镜像的逻辑隔离和域名的逻辑隔离。如何实现虚拟安全域的隔离和访问控制将是设计网络层安全防护体系的核心问题。

因此对于云计算网络层面的安全解决方案要求一个高度可扩展的网络安全防护架构,能够实现跨越物理和虚拟环境的保护,对VM之间的流量进行实时查看和威胁检测,并且不会对服务器造成额外的负载。同时,它要求支持更广泛的网络访问,可以通过用户、组和应用程序进行策略设定,而不是仅仅通过静态属性(IP地址、MAC地址)来管理策略。

适用于云计算环境的网络架构

对于云计算数据中心网络架构,目前国际的云计算提供商主要有两种架构方案。

一种网络架构是以Amazon AWS为代表的全虚拟化架构,完全取消物理服务器的概念,系统仅运行在虚拟机上。AWS的虚拟化系统是以开源XEN系统为基础,Amazon进行了深入的定制化开发和整合。

另一种网络架构就是所谓的Cloud Center架构,以Gogrid为代表。这种架构在云中采用标准的技术和协议建立标准的数据中心服务,与传统的数据中心非常相似,只是在物理服务器上增加了虚拟机,另外在多租户模式等方面有一些差别,优点是可以将传统的技术和基础设施更平滑地转移到云中。

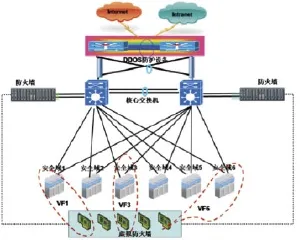

图 云计算平台网络安全防护部署示意图

图为基于Cloud Center架构的云数据中心网络安全防护体系的部署示意图。建议在云数据中心边界部署专业的抗DDOS攻击设备,防火墙建议采用旁挂式部署在核心交换机之上,启用双机模式。防火墙设备和抗DDOS攻击设备在选型时要充分考虑云数据中心的业务类型、业务容量、业务扩容性预期等,从而对设备架构、功能、性能指标、可靠性、扩展性等进行严格的遴选和测试。建议将云平台中的每个业务系统单独划分为一个安全域,启用硬件防火墙上的虚拟防火墙功能,通过VLAN ID将不同安全域绑定到不同的虚拟防火墙,这样每个业务系统可以有独立安全边界和独立的管理员,通过虚拟防火墙可以设置独立的安全访问控制策略。对于虚拟防火墙和虚拟主机安全产品的选择,要重点考虑启用安全特性之后的性能损耗和产品的集中配置管理能力。

对于安全设备选择应着重考虑以下两个方面:

● 安全设备接入数据中心,应具备万兆级接入、万兆级性能处理为基础,并且要具备根据业务需求灵活扩展的能力;

● 随着服务器的虚拟化及多租户业务部署,云计算环境下的网络流量无序突发冲击会越来越严重,为保证云计算服务的服务质量,安全设备必须具备突发流量时的处理能力,尤其一些对延迟要求严格的业务。

虚拟化环境的网络防护

在云计算数据中心中,由于虚拟化技术打破了物理边界,使得传统的基于物理服务器和物理边界的网络安全防护体系难以有效的应用在虚拟主机的安全隔离和安全监控上。对于虚拟化环境网络防护需要重点考虑如下两方面。

虚拟机安全隔离

传统的基于物理边界建立安全域的方法只适用于物理主机,对于虚拟主机如何实现有效的安全隔离,是安全防护需要重点考虑的问题。

虚拟机安全监控

同一物理主机中的虚拟机之间的数据交互是通过vSwitch实现的,这部分流量不会出现在物理交换机上,因此传统的安全设备无法监控虚拟机之间的数据流量,也无法察觉虚拟机之间的攻击行为。

对于解决虚拟主机的安全隔离和安全监控问题,目前业内主要有两种技术方案。

1) 将虚拟主机网络管理的范围从服务器内部转移到网络设备

将虚拟机内部的不同VM之间网络流量全部交由与服务器相连的物理交换机进行处理,这将使得安全部署变得同传统边界防护一样简单。

这种思路目前有两种解决方案,分别是基于VN-Tag(虚拟网络标签)的802.1Qbh和基于VEPA(虚拟以太网端口聚合)的802.1Qbg。目前这两个标准还处于草案阶段,尚未正式发布。

这种解决思路的最大优点是,将复杂的控制功能重新交给技术成熟的网络设备,可以继续沿用传统的网络安全控制机制,但目前相关产品的技术成熟度和商品化程度不够。

2) 在虚拟化层实施安全隔离和安全监控

由于虚拟机之间的通信在虚拟化层可见,因此虚拟化软件公司可以将虚拟化层接口开放给合作公司,由第三方开发虚拟化安全防护软件。如VMware在虚拟化层提供了vShield安全套件,可提供虚拟安全边界、防火墙、流量监控、防病毒等安全功能。

此方案不仅解决了虚拟主机的安全隔离和安全监控问题,也提供了客户虚拟机的安全保护能力,同时实现了安全策略配置的自动迁移,应该说提供了虚拟主机安全防护体系的一揽子解决方案。但此方案也存在一定的缺点,一方面,安全套件在虚拟化层实现,没有备份,存在单点故障;另一方面,安全套件以软件形式实现,处理能力相对有限,而且会影响虚拟化层的性能。

综上,基于虚拟化层的安全套件目前有较为成熟的商业产品,并且提供了针对虚拟主机安全防护体系的一揽子解决方案,因此是目前较为适合的选择。但由于虚拟化安全套件有单点故障和性能影响等方面的缺陷,因此应与传统的安全设备和技术手段相结合,建立纵深的安全防护体系。