海量存储系统安全方案设计

2012-06-12陈俊健

陈俊健

佛山科学技术学院电子与信息工程学院 广东 528000

0 引言

随着社会信息化的发展,计算机融入社会的各行各业,应用越来越普及,互联网的无限扩展使得数据信息爆炸式增长。随着数字图书馆、电子商务、医学影像、生物工程、科学计算、虚拟现实、数字化地球、网站多媒体等应用的不断发展,信息资源呈几何级数爆炸性增长,对存储系统的存储容量和存储的性能提出了越来越高的要求,传统的存储结构不再满足当前的应用要求。现在的海量存储系统大多是采用数据路径与控制路径分离的思想,这种设计思想减轻了服务器的负担,提高了性能,但是也使得数据设备脱离了服务器的保护,直接面临着外来的安全威胁,因而如何设计安全可靠、高效执行机制是这类系统亟待解决的基本问题。

1 海量存储系统安全方案设计

基于身份的安全机制是为海量存储系统提高一种新的安全机制,并减轻元数据服务器的负载,移除中心故障点。

1.1 海量存储系统安全架构

参照 OSD的安全模型,结合海量存储特点、基于证书安全机制的弊端以及基于身份的加密(Identity-Based Encryption,IBE)的特点。我们提出了如下的系统安全结构模型,包括四个部分:可信机构(Trusted Authority,TA),客户端,元数据服务器,海量存储设备。

假定海量存储设备、元数据服务器以及可信中心是可信任的,而客户端以及客户端与其他几方互联的网络是不可信任的。因而我们的基于身份的安全模型主要是验证用户的身份以及管理用户的权限。用户在访问数据之前应该首先获得自己的身份证书以及身份密钥,因为采用的是数据路径与控制路径分离的思想,元数据服务器和海量存储设备需要验证用户的身份,而身份证书以及身份密钥能够用来证明用户的身份。之后用户登录到元数据服务器,元数据服务器验证用户的身份。元数据服务器根据用户的身份以及被访问文件的访问控制项,验证用户是否拥有对请求文件的访问权限。通过验证以后,元数据服务器将元数据发送给用户。用户将元数据信息以及请求发送给海量存储设备,海量存储设备验证用户的请求以及用户权限,验证通过则执行用户命令。

在本方案中所有用户和系统实体至少拥有一个有效的身份证书,用户身份证书包含必要的用户身份信息,如用户ID、用户所属组/角色、以及证书的有效期限;TA为用户生成身份证书。用户权限通过访问控制项来实现,每一数据块都具有与其关联的访问控制项。它包括用户组/角色访问控制项和用户访问控制项,分别对应于对组/角色的访问控制和对用户的访问控制。而且访问控制项具有较高的优先级,即用户访问控制项具有比组/角色访问控制项更高的优先级。此外访问控制项可以继承和派生,存储在设备上的文件可以继承所在存储设备的访问控制项。

通过如下步骤保证系统的安全访问控制功能。

(1) 应用客户对访问请求进行签名。向设备服务器提交访问请求、请求签名、用户身份证书或必要的身份信息。

(2) 存储设备在接受用户访问时只需验证用户身份,依据用户身份、用户所属的组或角色以及与被访问数据块关联的访问控制项进行访问控制,过程包括:

① 存储设备在收到用户访问请求时,首先验证用户身份证书的有效性,用户身份证书可以由用户发给设备服务器,也可以是设备服务器缓存或保存下来的,或是设备服务器依据用户身份信息构造出来的;

② 依据请求签名确认用户身份;

③ 依据用户身份、用户所属的组或角色以及与被访问数据块关联的访问控制项进行访问控制。

(3) 客户端或具有访问权限控制的管理员通过对访问控制项的添加、删除和修改可以实现权限的授予、回收和变更;若存储设备收到授权请求则在被访问数据块的访问控制列表中添加相应的访问控制项,若收到权限回收请求则删除被访问数据块相应的访问控制项,权限变更只需用新的操作许可位掩码替换被访问数据块相应访问控制项的原操作许可位掩码。

1.2 海量存储系统安全方案设计

在基于身份的存储安全模型当中主要包括了两个方面:身份认证以及用户存取权限的访问控制。

用户身份的认证部分是一个安全的存储系统必须处理的一个流程,是存储安全技术的一个重要方面。身份认证机制阻止非法用户进入系统,限制非法用户访问资源,是其他安全机制的基础。

在分布式的网络环境当中,目前主要的身份认证方式有PKI/CA和Kerberos,但是Kerberos面临着时间的同步以及密钥交换、密钥存储、密钥管理等难题,而PKI/CA机制需要建立 CA,开销很大。本文引入了基于身份的密码学(Identity-Based Cryptography,IBC),它跟PKI/CA一样都是公钥密码体系,但是却没有PKI/CA那么复杂,在IBC中,公钥可以是实体标识或由任何实体依据其标识计算出来,私钥由私钥生成中心(Private Key Generator,PKG)统一生成,服务器不需要维护每个实体的公钥证书,实体认证过程不需要 PKG的介入,从而减少了证书管理和认证的开销。从技术上解决了PKI密钥管理规模化和规模化密钥存储的问题,简化了实体认证过程,实现了不依赖于第三方的认证。

用户通过可信机构获取的身份私钥以后,就可以采取公钥密码体系中数字签名方法,通过数字签名来认证自己的身份。进行数字签名时,发送者可以用自己的私钥加密一段信息,接受者收到信息后用发送者的公钥对信息进行解密,从而确定发送者的身份。

采用公钥密码体系进行远程认证的优势是十分明显的,既不需要事先建立共享密钥,又不必在网上传递口令或者指纹等敏感信息。

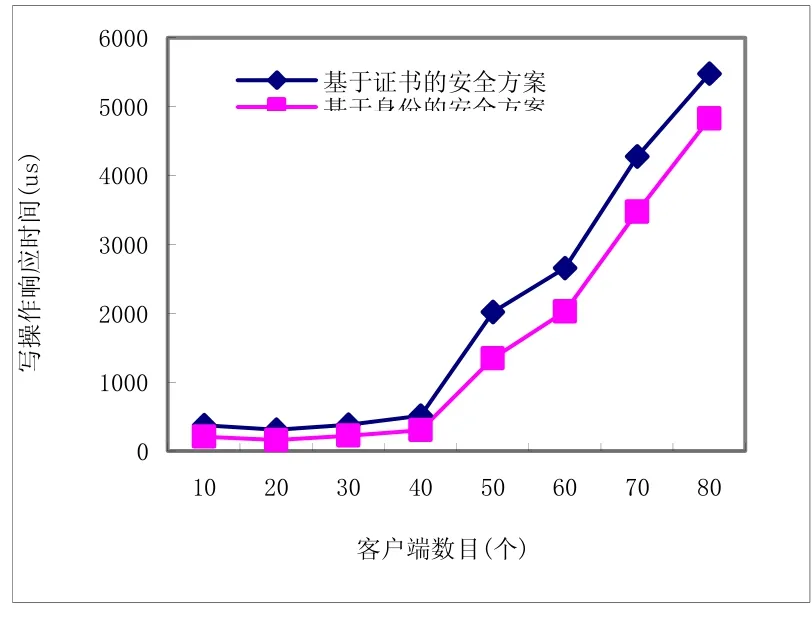

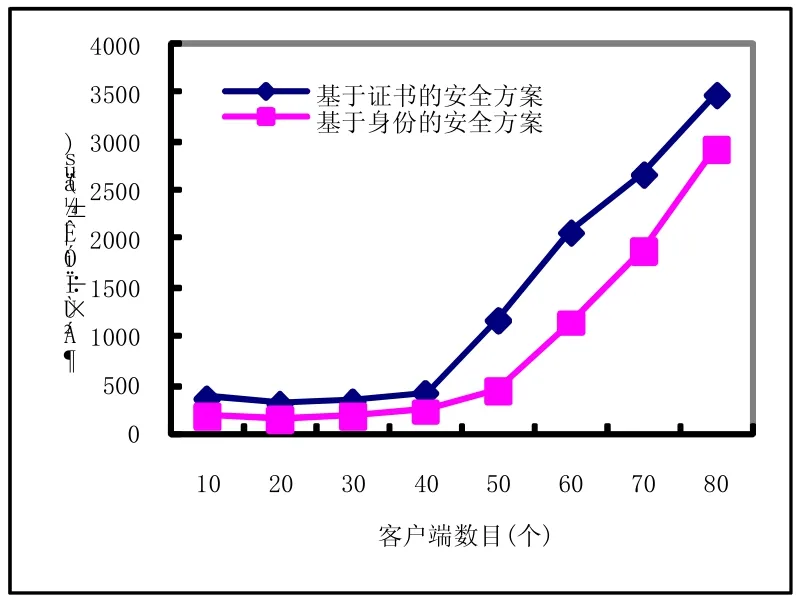

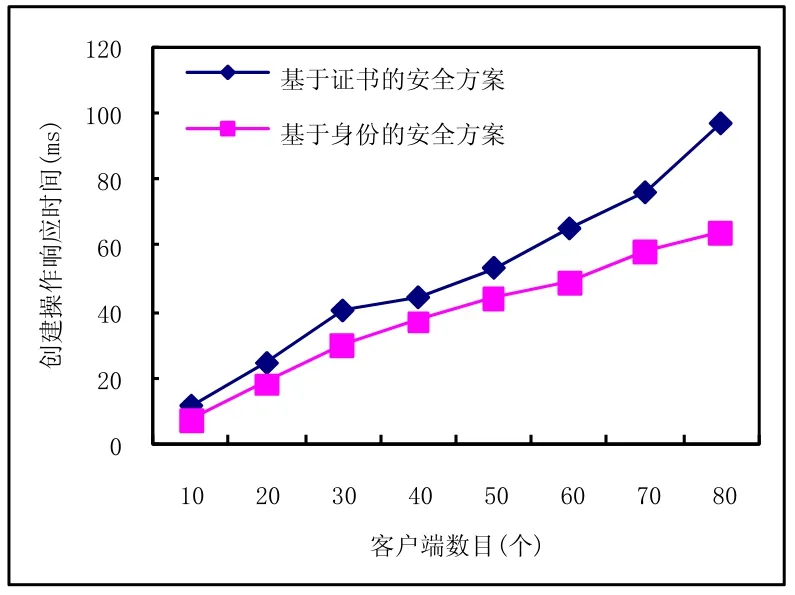

2 系统测试

基于身份的安全模型主要是减轻了元数据服务器的负载。在我们的系统测试中,我们通过多进程模拟多用户的方法,通过rsh服务来协同各客户端的操作,此外在读写操作中,读写的是相同文件,其结果如图1、图2、图3所示。由图可以看出采用基于身份海量存储系统访问控制安全机制的操作的响应时间要小于基于证书访问控制的操作。这是因为基于证书访问控制的操作多了权限验证以及生成权限证书两个步骤,因而响应时间更大。其中基于创建操作的响应时间差随着客户端数目的增加有增大的趋势,这是因为在不仅仅是因为基于证书机制中多了权限验证和生成证书两个步骤,还因为创建操作时,需要验证父数据块是否有写权限,通常这需要搜索数据库查询父数据块的元数据以及权限信息,而数据库操作是很费时的,因而响应时间差有增大趋势。

图1 不同安全机制下的写操作响应时间对比

图2 不同安全机制下的读操作响应时间对比

图3 不同安全机制下的创建操作响应时间对比

3 结论

本文介绍了基于证书的安全模型,在此基础上提出了基于身份的安全模型。基于身份的安全模型在理论上比基于证书的安全模型有着明显的优势,我们通过元数据服务器上进行了对比测试,测试结果表明在获得相同安全性的同时基于身份的海量存储系统安全机制的效率比基于证书的安全机制有了较大的提高。

[1]T10/1731-D Working draft reversion 0. Information technology-SCSI Object-Based Storage Device Commands-2(OSD-2). October.2004.

[2]V. Kher, Y. Kim. Decentralized Authentication Mechanisms for Object-based Storage Devices. In: Security in Storage Workshop, Proceedings of the Second IEEE International. USA:IEEE.2003.

[3]孙锐,王纯.信息安全原理及应用(第一版).北京:清华大学出版社.2003.

[4]A. Shamir. Identity-Based Cryptosystems and Signature Schemes. In: Advances in Cryptology-Crypto 84, LNCS 196,Springer-Verlag.1984.

[5]A. Grunbacher. POSIX Access Control Lists on Linux. In:Proceedings of the FREENIX Track: 2003 USENIX Annual Technical Conference. USA: USENIX.2003.