论信息系统中关键数据的深度防护

2011-10-17刘旭生

兰 蕊,刘旭生

1.忻州师范学院,山西忻州 034000

2.山西忻州供电分公司,山西忻州 034000

论信息系统中关键数据的深度防护

兰 蕊1,刘旭生2

1.忻州师范学院,山西忻州 034000

2.山西忻州供电分公司,山西忻州 034000

关键数据的安全直接关系着现代企业的发展命脉,针对企业关键数据安全的重要性,本文提出了建立信息系统中关键数据的深度防护体系,从信息设备、网络传输和数据加密3个方面论述了关键数据深度防护体系的必要性和可靠性。通过在某大型企业部署深度防护体系,大大增强了关键数据的安全性,同时也大大提高了整个网络与信息系统的稳定性。实践证明该种深度防护体系能有效保障关键数据的安全性。

关键数据;数据保护;访问控制;加密

1 信息系统中保护关键数据的重要性

信息化发展到今天,关键数据成为现代企业的核心竞争力,保护数据则成为一个企业立于不败之地的要素之一。人为操作不当、应用程序漏洞、病毒和黑客攻击都有可能造成数据丢失或损坏,如何能最大限度的保护数据不被这些因素破坏已成为一个企业的重中之重。

目前,大多数企业的信息系统均采用客户终端—应用服务器—数据库服务器的三级业务模式,如图1所示,企业的关键数据放置在数据库服务器区域,该区域的数据是否安全呢,答案是不安全。从系统的体系架构上来看,由客户端向应用服务器发起访问请求,应用服务器根据情况向数据库发送请求,数据库作出响应并由应用服务器反馈给客户端,原则上客户端并不直接访问数据库。但从图1的拓扑上就可以看出,应用服务器区域和数据库服务器区域的所有服务器通过网络对客户端都是透明的,没有访问控制设备和相应的措施,非法用户、黑客、病毒通过网络都可以侵入数据库服务器区域,对关键数据造成破坏,因此关键数据是不安全的,需要构建深度防护体系。

图1

2 关键数据深度防护体系的构成

构建关键数据的深度防护体系需要从以下3方面来解决:

1)实施数据保护技术,对关键设备实行服务器容错,部署数据备份体系,制定合理的灾难恢复和容灾方案,确保当发生数据灾难时能及时完整的恢复数据;

2)加强访问控制措施,对信息系统体系进行“分区分级”,逐级进行防护,确保各级系统只能让授权用户访问被授权的数据,不能越级访问;

3)部署数据加密体系,针对数据库层、应用服务层和客户终端层分别进行节点加密、链路加密和端对端加密,防止数据在传输时被窃听、泄漏、篡改和破坏。

3 实施数据保护技术,提高自身的可靠性

3.1 对关键设备实行服务器容错

采用双机热备技术或服务器集群技术对存放重要数据的服务器实行服务器容错,可以极大地降低企业业务在灾难发生时的损失,保证业务系统的7×24小时不间断运转。

3.2 部署数据备份体系

数据备份是一种十分重要的数据安全策略,通过备份软件把数据备份到磁带设备或是其它设备上,在原始数据丢失或遭到破坏的情况下,利用备份数据把原始数据恢复出来,使系统能够正常工作。从备份方案来看,主要有完全备份、增量备份和差异备份3种,一般都是结合使用。网络存储备份管理系统可以对整个网络的数据进行备份管理,系统管理员可对全网的备份策略进行统一管理,备份服务器可以监控所有机器的备份作业,也可以修改备份策略,并可即时浏览所有目录。

3.3 制定合理的灾难恢复和容灾方案

数据恢复与备份技术本身并不冲突,前者作为后者的补救手段。常见容灾系统按业务系统不同、所要求的RTO和RPO不同,可分为介质容灾、远程备份容灾、数据容灾和应用容灾等四种类型(本文只讨论数据容灾)。数据容灾的保护对象是业务数据,容灾方案必须能够实现对数据库数据、基于文件系统的数据,甚至对系统的数据卷,进行实时有效保护。根据数据的需要,可以实现数据文件容灾、数据库容灾、存储网络层数据容灾、数据卷容灾、磁盘阵列级数据容灾等功能。

4 加强访问控制措施,避免非法用户访问

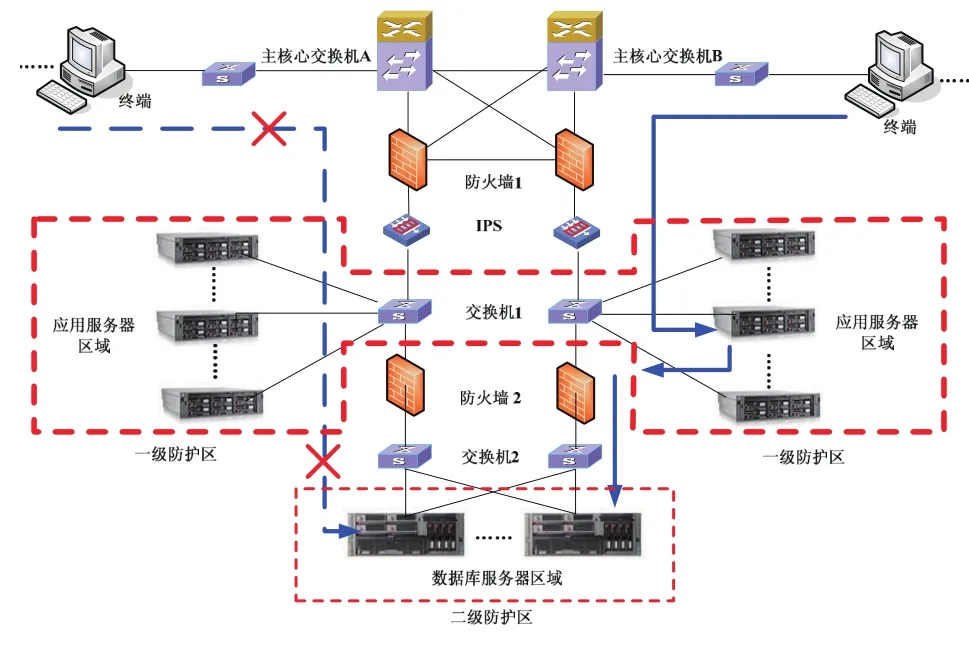

如图2所示,将整个系统拓扑分为3个大区:客户终端区、应用服务器区和数据库区。在客户终端区和应用服务器区之间部署第一道防火墙和入侵防御系统IPS(图2中的防火墙1和IPS)。对应用服务器区的服务分为公共服务类和专业服务类。公共服务是为所有终端提供服务的,比如DNS服务、全局性的WWW服务、网络版杀毒软件分发、办公系统服务等,此类服务几乎所有终端都会使用,所以对此类服务进行端口控制,不进行IP限制。如DNS服务器只打开53端口,防火墙1设置策略:只有通过53端口才能访问DNS服务器。专业服务如财务、生产、营销等应用服务等,该类型服务是局限在某类专业人员范围内使用的,用户不多,因此防火墙1设置策略:只有专业用户终端的IP地址通过特定的端口才可以访问对应的专业服务。在防火墙1和交换机1之间部署IPS,通过IPS深入到7层的分析与检测,实时阻断网络流量中隐藏的病毒、蠕虫、木马、间谍软件、DDoS等攻击和恶意行为,并对分布在网络中的各种P2P、IM等非关键业务进行有效管理,实现对网络应用、网络基础设施和网络性能的全面保护。

在应用服务器区和数据库区部署第二道防火墙(图2中的防火墙2),因为数据库区存储的都是关键数据,所以它是整个信息系统的核心。数据库区的数据都是通过应用服务器来提交的,客户终端不可能直接向数据库中存数数据,因此在防火墙2上部署策略:只允许特定的应用服务器通过特定的端口访问对应数据库中的数据,并开启日志。

如上所述,对应用服务器区的防护形成一级防护,防止客户终端对应用服务进行非法访问或攻击,保证了应用服务器区的安全;对数据库区的防护形成二级防护,防止非法用户直接访问或通过应用服务器访问数据库,确保数据安全。用户终端只能通过特定的端口或特定IP来访问对应的应用服务器,数据库只能被指定的应用服务器访问,不能越权越级访问,保证了整个信息系统安全稳定运行。

图2

5 部署数据加密体系,防止机密数据丢失

网络加密技术就是指对数据进行编码使其看起来毫无意义,同时仍保持其可恢复的形式,接收到的加密消息可以被解密,转换回它原来的可理解的形式。加密可以在网络的不同层次上进行,对应于数据库层、应用服务层和客户终端层的3层模式可以分别用节点加密、链路加密和端对端加密对数据进行保护。

1)节点加密。它对数据库层加密,它仅对报文加密而不对报头加密,以便于传输路由根据其报头的标识进行选择;

2)链路加密。它对数据库层和应用服务层之间的传输链路进行加密。链路加密侧重与在通信链路上而不考虑信源和信宿,是对保密信息通过各链路采用不同的加密密钥提供安全保护的。它面向节点,对于客户终端层主体是透明的;

3)端对端加密。它对客户终端层进行加密,不对下层协议进行信息加密,协议信息以明文形式传输,用户数据在中央节点不需解密。由于网络本身并不会知道正在传送的数据是加密数据,这对防止拷贝网络软件和软件漏洞也很有效。而且网络上的每个用户可以拥有不同的加密密钥,网络本身不需要增添任何专门的加解密设备,但每个系统具备加密设备与软件。6 结论

关键数据的安全已成为一个企业信息化的核心内容,保证关键数据的安全是信息化工作的必需。本文深入讨论了关键数据深度防护体系,对设备实施数据保护技术、对网络加强访问控制措施、对数据进行加密,从关键数据可能出现安全问题的3个方面分别进行了论述并提出解决方案,通过该体系的实施可以保证关键数据的安全。

[1]郭鑫,催红霞,姜彬.企业网络安全致胜宝典[M].电子工业出版社.网络技术,2007,10.

[2]陈逸,谢霆.网络优化与故障检修手册[M].电子工业出版社.网络技术,2005,9.

[3]李辉,张立,宋晓倩.黑客攻防与计算机病毒分析检测安全解决方案[M].电子信息技术出版社,2006,6.

[4]Catherine paquet,Diane Teare.组建可扩展的Cisco互连网络[M].人民邮电出版社,2004,2.

[5]何艳辉,王达.网管员必读—网络管理[M].电子工业出版社,2005,3.

[6]仲治国.搞定黑客当好网管[M].电脑报电子音像出版社,2009,4.

TP393

A

1674-6708(2011)35-0178-02