基于Zigbee的WPAN安全性研究和分析

2011-08-11李秦伟

万 景, 李秦伟, 庞 妍

(贵州大学 计算机科学与信息学院 贵州 贵阳 550025)

0 引言

Zigbee是IEEE 802.15.4协议的代名词。根据这个协议规定的技术是一种短距离,低功耗的无线通信技术。其特点是近距离、低复杂度、自组织、低功耗、低数据速率、低成本。主要适合用于自动控制和远程控制领域,可以嵌入各种设备。

随着半导体技术,微系统技术,通信技术和计算机技术的飞速发展,无线传感器网络的研究和应用正在世界各地蓬蓬勃勃地展开,具有诸多优点的Zigbee技术无疑成为目前无线传感器网络中的关键技术,作为无线通信应用的首选技术之一,因此无论是自动控制领域,计算机领域,无线通信领域对Zigbee技术的发展,研究和应用都寄予了极大的关注和重视[1]。

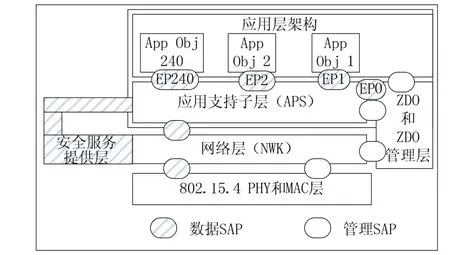

1 Zigbee协议栈架构

ZigBee协议栈是在IEEE 802.15.4标准基础上建立的。ZigBee设备应该包括IEEE802.15.4(该标准定义了RF射频以及与相邻设备之间的通信)的PHY和MAC层,以及ZigBee协议栈层:网络层(NWK)、应用层和安全服务提供层[2]。其中应用层由应用支持子层,应用层架构(包含240个制造商定义的应用对象),ZigBee设备对象(ZDO)组成。网络层通过数据服务接入点(SAP)和管理服务接入点为 MAC层和应用层提供接口服务。图1给出了这些组件的概况。

2 Zigbee安全体系

在无线通信网络中,设备与设备之间的通信数据的安全保密性是十分重要的,在Zigbee技术中,在MAC层采取了一些重要的安全措施,以保证通信最基本的安全性,通过这些安全措施,为所有设备之间的通信提供最基本的安全服务,这些最基本的安全措施用来对设备接入控制列表(ACL)进行维护,并采用相应的密钥对发送数据进行加解密处理,以保护数据信息的安全传输。

图1 Zigbee协议栈框架

2.1 安全性模式

在Zigbee技术中,可以根据实际的应用情况,即根据设备的工作模式以及是否选择安全措施等情况,由MAC层为设备提供不同安全服务。

目前Zigbee的安全性模式主要有非安全模式、ACL模式和安全模式3种,目前应用较多的为后两种模式。

2.2 安全服务

在Zigbee技术中,采用对称密钥的安全机制,密钥由网络层和应用层根据实际需要生成,并对其进行管理,存储,传送和更新等。密钥主要提供接入控制、数据加密、帧的完整性和有序刷新4种安全服务.其中接入控制是一种安全服务,为一个设备提供选择同其他设备进行通信的能力;数据加密的目的是安全地保护通信网络中所传输的数据;帧的完整性是利用一个信息完整代码(MIC)来保护数据,该代码用来保护数据免于没有密钥的设备对传输数据信息的修改,从而,进一步保证了数据的安全性;有序刷新技术则是一种安全服务,该技术采用一种规定的接受帧顺序对帧进行处理。

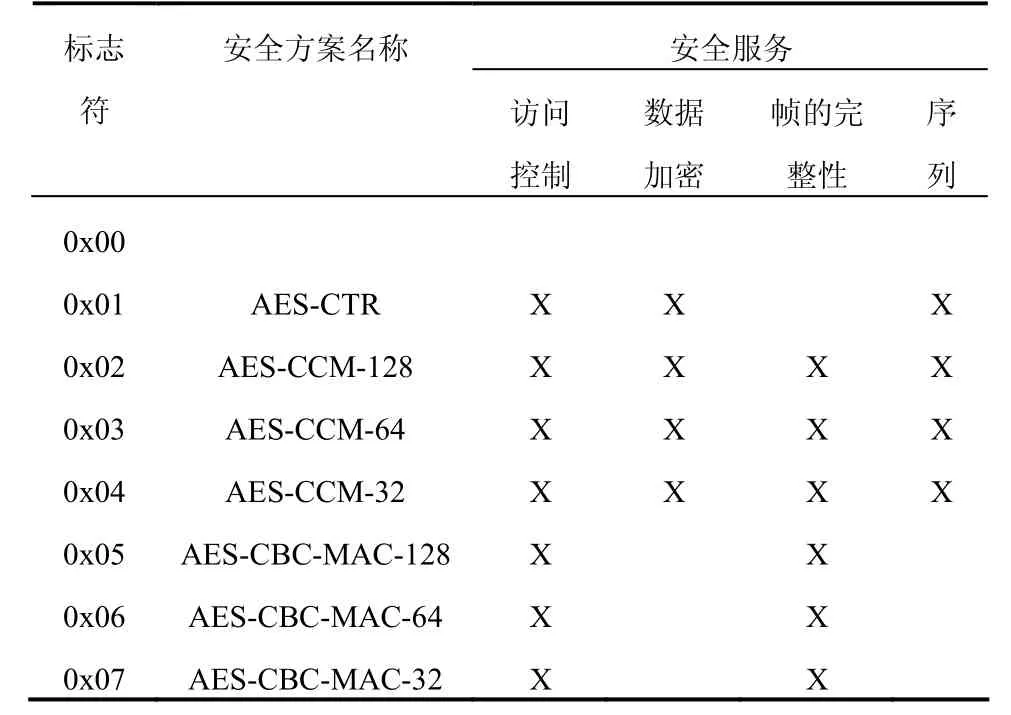

2.3 安全方案规范

设备在安全模式下工作时,可能使用安全方案。对于Zigbee技术标准中的所有安全方案,将使用高级加密标准(AES)算法。目前 AES的操作模式有 CTR、CBC、CBC-MAC、ECB、OFB、CFB、CCM等。AES-CTR(计数器模式)常用于加密;AES-CBC-MAC(加密分组链信息鉴别码模式)常用于数据完整性鉴别;AES-CCM(计数器模式加密分组链信息鉴别码)常用于模式组合加密和数据完整性验证机制,包括CTR模式加密和CBC-MAC模式数据完整性鉴别[3]。

每一个实现安全的设备都将支持 AES CCM 64安全方案,并且可附加或者不附加其他安全方案,每一个安全方案都由一个字节表示,如表1所示;标识符0X00表示不使用安全方案,X表示可执行的安全服务类型[1]。

表1 安全方案

2.4 网络密钥管理

Zigbee的安全机制能保护每一层(MAC,网络或应用),为了降低存储要求,它们可以分享安全钥匙。在Zigbee的网络通讯中,存在3种密钥:主密钥,链接密钥和网络密钥。

Zigbee提出了信任中心,它是在网络中分配安全钥匙的一种令人信任的设备。信任中心有2种安全模式:住宅模式和商业模式。其中商业模式的安全性要高于住宅模式。在住宅模式中,网络节点运用网络密钥对数据传输进行加密,对设备进行认证。节点加入网络时发出加入请求,信任中心响应请求并通过应用层管理实体产生相应的原语传输网络密钥(如图2所示)。在商业安全模式中,需要使用主密钥,链接密钥和网络密钥。下面对商业安全模式中信任中心的操作做简单的介绍。

图2 成功建立链接密钥

信任中心被网络中的新设备通知,是通过 APSMEDEVICE-UPDATE.indication原语。信任中心也能选择允许设备保持在网络中或者强迫他离开网络,是通过 APSMEREMOVE-DEVICE.request原语。这个选择是使用网络控制原则制定的。

如果信任中心决定允许设备保持在网络中,他将和设备建立一个主密钥,是通过APSME-TRANSPORT-KEY.request原语,除非主密钥已经在2个设备中可用,且信任中心使用out-of-band机制来保证安全和认证。一旦交换了主密钥,信任中心将使用APSME-ESTABLISH-KEY.request原语与设备建立一个链接密钥,且将使用 APSME-ESTABLISH-KEY.response原语响应链接密钥建立的请求。

信任中心将提供给设备网络密钥,是通过 APSME-TRANSPORT-KEY.request原语。一旦通过APSME-REQUESTKEY.indication原语从设备接收到一个请求,他将提供网络密钥。

信任中心在任何2个设备之间将支持链接密钥的建立,是通过提供给他们一个共同的钥匙。一旦接收到 APSMEREQUEST-KEY.indication原语请求一个应用钥匙,信任中心将建立一个主密钥或者链接密钥,并且使用 APSMETRANSPORT-KEY.Request原语传输密钥到2个设备。

3 结语

Zigbee只是短距离无线网络技术百花丛中的一朵,大量的新技术正在涌现,整个短距离无线通讯都在向高速度,低功耗,低价格,长距离发展,而安全问题最终成为发展的瓶颈,Zigbee采用了多种措施来保证传输的安全,但这些措施只在某种程度上对安全有一定的保障。主密钥设置后,新加入的节点可应用主密钥,通过SKKE协议,与网络中的其他节点建立连接密钥,最后应用连接密钥加密产生网络密钥,但在通过SKKE协议进行密钥交换时,均没有在结点接入时提供完善的认证,这样就给安全问题留下了隐患,而且与Zigbee相配合的处理器的计算能力和存储空间通常有限,因此需要一个能够在这样的平台上可以有效计算的认证和密钥交换方案。

[1]任秀丽,于海斌. 基于 Zigbee技术的无线传感网的安全分析[J].计算机科学,2006,7(10):111-113.

[2]蒋挺,赵成林. 紫蜂技术及其应用(IEEE802.15.4)[M].中国.北京邮电大学出版社,2007:8-10.

[3]江玲,周健明. Zigbee网络层关键技术研究与实现[N].黄石理工学院学报,2009,25(01).

[4]杨斌. 基于 AES的 Zigbee标准安全机制分析[J].计算机工程与科学,2010,32(07):42-45.

[5]杨斌. 基于TC和AES的Zigbee标准安全性分析[J].计算机工程与设计,2010,31(11):2439-2441.

[6]许海燕. 基于CC2430的无线数据安全传输[N].淮阴师范学院学报,2008,26(02).

[7]虞志飞,邬家炜.ZigBee技术及其安全性研究[J].计算机技术与发展,2008,33(07):24-26.

[8]杨诚,聂章龙. Zigbee网络层协议的分析与设计[J].计算机应用与软件,2009,26(12):219-221.