网络通信中TCP/IP协议安全隐患研究

2011-08-08赵晓典郑向娣张建丽

赵晓典 郑向娣 张建丽

(1.石家庄铁道大学四方学院,河北 石家庄 050000;2.石家庄工商职业学院,河北 石家庄 050000)

1.引言

网络通信的安全隐患主要由网络通信协议的不安全性、计算机病毒的入侵、黑客的攻击、操作系统和应用软件的安全漏洞、防火墙自身带来的安全漏洞等造成。TCP/IP协议是使接入Internet的异种网络、不同设备之间能够进行正常的数据通信,而预先制定的一整套共同遵守的格式和规定。TCP/IP协议在网络互联中发挥了核心的作用,但由于TCP/IP协议遵循开放性原则使得它本身存在许多安全隐患[1,2],让黑客们有机可乘,利用其缺陷来对网络通信进行攻击。这些攻击包括IP地址欺骗、ARP欺骗、ICMP攻击、TCPSYNFlood、DNS攻击等。本文深入分析了TCP/IP协议中存在的安全隐患,并针对这些漏洞给出了相应的防范和改进措施。

2.网络通信安全问题

随着计算机技术和通信技术的不断发展,计算机网络日益成为工业、农业和国防等方面的重要信息交换手段,它的应用非常广泛,已经渗透到社会生活的各个领域。但是,无论是局域网还是广域网,其中都存在着自然和人为等诸多因素的潜在威胁[3]。人为攻击可分为主动攻击和被动攻击。常见的被动攻击手段有:中断、篡改、伪造、冒充、抵赖;常见的被动攻击手段有:偷窃、分析。

网络安全业务是指在网络安全通信中主要采用的安全措施。针对目前存在和潜在的各类网络安全威胁,主要有以下几种通用的安全业务:保密业务、数据完整性业务、认证业务、不可抵赖性业务和访问控制业务[4]。针对网络安全问题,几种常见的网络安全技术有信息加密、信息确认和网络控制技术。

3.TCP/IP协议安全隐患分析及防范措施

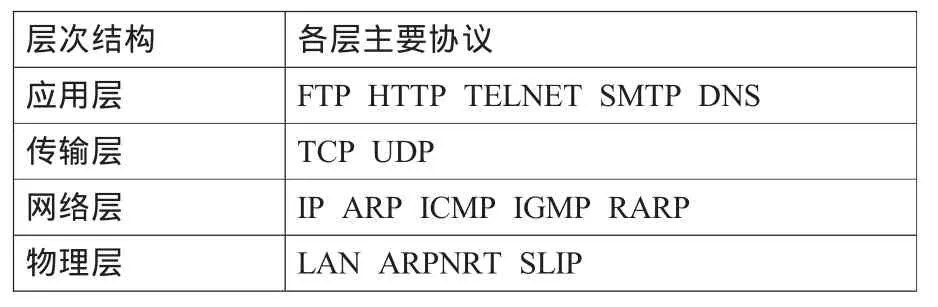

TCP/IP协议通常划分为四个层次,从上到下依次为应用层、传输层和网络接口层,其体系结构及各层包含的主要协议如表1所示。

表1 TCP/IP协议族的层次结构

在TCP/IP协议族中存在安全问题的主要协议有ARP协议、IP协议、ICMP协议、TCP协议、DNS协议。下面逐个分析其存在的安全缺陷及防范措施。

3.1 IP欺骗

基于IP协议的安全问题主要是IP地址欺骗。IP地址欺骗是指行动产生IP包的假冒源IP地址,以冒充其他系统或保护发送人的身分。IP是无连接的,不可靠的协议。它的32bit的头中,包含了自己要去的目的主机的IP地址,几乎所有的TCP/IP协议的传输都是被包含在IP包中发送的,它的所有的可靠性都是由它的上层协议来保证的。如果不可达,ICMP的不可达报文就会发送回主机。它的无状态特性,说明它不保存上一个包的任何状态。因此,我们就可以通过修改IP协议栈的方法,把所需要的IP地址填写到我们所发送出去的IP包中,来达到冒充其他主机的目的。

防止IP欺骗的方法有:

(1)抛弃基于地址的信任策略

阻止这类攻击的一种非常容易的方法是放弃以地址为基础的验证。不允许r*类远程调用命令的使用。

(2)进行包过滤

如果你的网络是通过路由器接入的,那么可以利用路由器来进行包过滤。确信只有你的内部网络可以使用信任关系。你的路由器能过滤掉所有来自于外部而希望与内部建立连接的请求。

(3)使用加密方法

阻止IP欺骗的另一种有效的方法是在通信时要求加密传输和验证。

(4)关闭所有的RPC命令

删除所有的 /etc/hosts.equiv、$HOME/.rhosts文件,修改/etc/inetd.conf文件,使得RPC机制无法运作,还可以杀掉portmapper等。

3.2 ARP欺骗

当计算机接收到ARP应答数据包的时候,就会对本地的ARP缓存进行更新,将应答中的IP和MAC地址存储在ARP缓存中。比如在局域网内,一个中了ARP病毒的电脑,把自己伪装成路由器,他就可以随意的把改装过的网络数据送给所有电脑,在这个数据里可以插入病毒的程序。

ARP欺骗的种类:ARP欺骗是黑客常用的攻击手段之一。ARP欺骗分为二种,一种是对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。第一种ARP欺骗的原理是截获网关数据。它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息。第二种ARP欺骗的原理是伪造网关。它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网。

预防ARP欺骗的手段有:

(1)ARP防火墙

防火墙技术是一种允许接入外部网络,但同时又能够识别和抵抗非授权访问的网络安全技术[5]。下载专业的ARP防火墙,如果有条件,购买具有ARP欺骗防范能力的网络设备。

(2)创建静态的ARP列表

在所有终端中,创建静态的ARP列表。

(3)划分VLAN

划分VLAN,缩小广域网的规模,极端情况是隔离每个终端,这种方法的弊端是影响同一子网下的各终端通信。

3.3 ICMP协议隐患

ICMP的漏洞可以在不需要嗅探网络数据流的情况下直接被利用,而且这些基于ICMP的攻击不需要攻击者猜测正确的TCP序列号,使得摧毁网络流量变得更加简单。可以对目标主机经行性能衰竭攻击:攻击者可以发送大量的ICMP包给目标主机使得它不能够对合法的服务请求做出响应。

对于ICMP攻击,可以采取两种方法进行防范:

第一种方法是在路由器上对ICMP数据包进行带宽限制,将ICMP占用的带宽控制在一定的范围内,这样即使有ICMP攻击,它所占用的带宽也是非常有限的,对整个网络的影响非常少;

第二种方法就是在主机上设置ICMP数据包的处理规则,最好是设定拒绝所有的ICMP数据包。设置ICMP数据包处理规则的方法也有两种,一种是在操作系统上设置包过滤,另一种是在主机上安装防火墙。

3.4 TCPSYN Flood

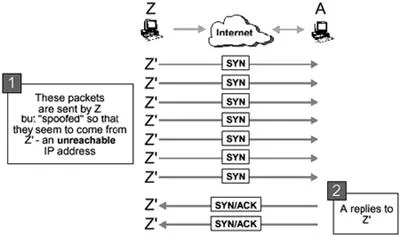

TCP协议受到的主要威胁是同步洪流TCPSYN Flood。SYN Flood是当前最流行的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。TCPSYN Flood攻击的机制:客户端通过发送在TCP报头中SYN标志置位的数据分段到服务端来请求建立连接。通常情况下,服务端会按照IP报头中的来源地址来返回SYN/ACK置位的数据包给客户端,客户端再返回ACK到服务端来完成一个完整的连接。在攻击发生时,客户端的来源IP地址是经过伪造的(spoofed),现行的IP路由机制仅检查目的IP地址并进行转发,该IP包到达目的主机后返回路径无法通过路由达到的,于是目的主机无法通过TCP三次握手建立连接。在此期间因为TCP缓存队列已经填满,而拒绝新的连接请求。目的主机一直尝试直至超时(大约75秒)。这就是该攻击类型的基本机制。SYN Flood攻击过程示意图见图1。

图1 TCPSYN Flood攻击过程

如何才能做到有效的防范呢?

(1)TCPWrapper

使用TCPWrapper可能在某些有限的场合下有用,比如服务端只处理有限来源IP的TCP连接请求,其它未指定来源的连接请求一概拒绝。这在一个需要面向公众提供服务的场合下是不适合的。而且攻击者可以通过IP伪装(IP Spoof)来直接攻击受TCPWrapper保护的TCP服务,更甚者可以攻击者可以伪装成服务器本身的地址进行攻击。

(2)增加TCPBacklog容量

增加TCPBacklog容量是一种治标不治本的做法。它一方面要占用更多的系统内存,另一方面延长了TCP处理缓存队列的时间。攻击者只要不停地的进行SYN Flood一样可以达到拒绝服务的目的。

(3)ISP接入

所有的ISP在边界处理进入的主干网络的IP数据包时检测其来源地址是否合法,如果非指定来源IP地址范围,可以认为是IPSpoofing行为并将之丢弃。

(4)缩短SYN超时时间

由于SYN Flood攻击的效果取决于服务器上保持的SYN半连接数,这个值等于SYN攻击的频度乘以SYN超时时间,所以通过缩短从接收到SYN报文到确定这个报文无效并丢弃改连接的时间,例如设置为20秒以下 (过低的SYN超时时间设置可能会影响客户的正常访问),可以成倍的降低服务器的负荷。

(5)设置SYN Cookie

给每一个请求连接的IP地址分配一个Cookie,如果短时间内连续受到某个IP的重复SYN报文,就认定是受到了攻击,以后从这个IP地址来的包会被一概丢弃。

3.5 DNS攻击

当客户向一台服务器请求服务时,服务器方一般会根据客户的IP反向解析出该IP对应的域名。这种反向域名解析就是一个查DNS的过程。如果客户的IP对应有域名,那么DNS查询会返回其域名。服务器端得到这一机器名后会将其记录下来并传递给应用程序。你必须有一台Internet上的授权的DNS服务器,并且你能控制这台服务器,至少要能修改这台服务器的DNS记录。DNS可能受到的服务攻击有拒绝服务、缓冲区中毒、区域信息泄露、域名劫持。

DNS的安全防范措施有:

(1)包过滤防护

限制使用DNS服务器的网络数据包的类型,实施包过滤的依据主要是端口、IP、流量。

(2)网络拓扑限制

为了减少单点故障的威胁,从网络拓扑结构角度应避免将DNS服务器置于无旁路的环境下,不应将所有的DNS服务器置于同一子网、同一租用链路、同一路由器、同一物理位置。

4.TCP/IP协议族的改进与展望

由于Internet的安全性问题日益突出,TCP/IP协议族也在不断地改善和发展之中。

(1)IP协议的改进

IPv6的实用化研究开发工作正在进行。两种为IPv6设计的安全机制加进了Ipv4。一为AH机制,提供认证和完整性服务,但不提供保密服务。二为ESP机制,提供完整性服务、认证服务及保密服务。

(2)路由技术的改进

为保护RIP和OSPF报文安全,采用著名的MD5认证算法对发送路由报文的结点进行认证。路由器内含认证TCP会话过程的机制能减少多个自治域之间通过BGP所传路由信息遭受攻击的危险性。由于IPv6提供AH和ESP机制,与IPv6一起使用的内部网关协议也可获得安全保护。

(3)DNS安全扩充

DNS安全扩充提供了DNS信息认证机制,并允许用户的公开密钥存储于DNS中,由请求方对其进行认证。DNS安全扩充允许用户签名的公开密钥与地址记录、姓名记录、邮箱一起进行认证分配,从而使动态密钥管理较易实现。

(4)密钥管理协议

密钥管理方面,IETF正在研究密钥交换协议Oakley并推出了ISAKMP(Internet Security Association And Key Management Protocol)协议。使用该协议产生的密钥与以往产生的任何密钥都无关,因此攻击者无法通过破获几个主密钥来导出会话密钥。ITEF还允许就密钥生存期、敏感级等问题进行协商。

5.总结

本文首先分析了网络通信中存在的安全问题,然后深入分析了TCP/IP协议中存在的安全隐患,并针对这些漏洞给出了相应的防范措施,最后展望了TCP/IP协议族的改进和发展。但是网络通信的安全不仅仅取决于通信协议的完善,同时应关注操作系统、防火墙的安全,并提高自身网络安全意识,才能有效防范病毒入侵和黑客攻击。

[1]B.C.SSoh,S.Young.Network system and world wideweb security[J].Computer Communication,1997 20(2):1431-1436.

[2]Phil Janson,Harry Rudin.Computer Network Security[J].Computer Network.1999,31(1):785-786.

[3]李海泉,李健.计算机系统安全技术[M].北京:人民邮电出版社,2001.

[4]Wiiliamstallings.密码编码学与网络安全:原理与实践[M].杨明,青光辉译.北京:电子工业出版社,2001.

[5]隋红建,吴漩.计算机网络与通信[M].北京:北京大学出版社,2001.