物理层安全技术研究现状与展望*

2011-06-27袁广翔刘元安

龙 航 ,袁广翔 ,王 静 ,刘元安

(1.北京邮电大学泛网无线通信教育部重点实验室 北京100876;2.工业和信息化部电信研究院泰尔实验室 北京100191)

1 物理层安全技术的背景

1.1 无线通信系统的安全性

随着现代社会对信息需求的不断增长以及通信技术的飞速发展,社会各方面对信息的依赖性明显增强,通信网的规模日益扩大,与计算机网和广播电视网也日趋融合。作为国家信息基础设施的重要组成部分,通信网已成为世界各国综合国力竞争的热点[1]。

众所周知,通信系统质量一般从如下3个方面进行衡量。

·有效性,即数据传输的速率和吞吐量相关指标。

·可靠性,即数据传输过程中,由现实通信系统中不可避免的噪声/干扰等造成的差错相关指标。

·安全性,即数据传输过程中的非正常事故及其危害程度相关指标。

安全性是通信质量的重要衡量手段,表征了通信系统面对人为破坏和威胁时的抵抗能力。在各类通信系统中,无线通信系统受到的安全威胁更甚于物理传输介质相对封闭的有线通信系统,其原因体现在如下几个方面[2~5]。

·无线通信系统物理传输介质的开放性,即无线传播的广播特性使其更容易遭受安全威胁。

·无线终端的移动性使其安全管理难度更大。

·无线通信网络拓扑结构的多样性和变化性给安全机制的实施带来了困难。

·无线传输的不稳定性除了影响无线通信系统的有效性和可靠性之外,同样给通信的安全性带来了挑战。

1.2 物理层安全技术的出现背景

现行的无线通信系统信息安全机制主要移植于有线系统。从开放系统互连7层协议的角度看,传统无线通信系统中的信息安全技术主要集中于网络层及其以上各层,并在研究中假设物理层已提供了畅通且无差错的传输。无线通信系统中的物理层安全技术研究尚未引起足够的重视。

另一方面,无线通信系统的物理层传输技术正在经历快速而持续的发展。信道编码技术的革新[6],多载波技术的工程可实现化,多天线技术[7,8]和协同中继技术[9~12]的出现都在不同时间段引领了无线通信技术的研究热潮,并极大地丰富了无线通信的物理层资源。

无线通信系统的物理层资源的多样性为物理层信息安全技术的研究开展提供了广阔的空间,同时也留下了诸多亟待解决的问题。

首先,无线传播信道的惟一性、保密性、互易性等特征为物理层安全机制的研究提供了足够的空间。多载波技术的使用提供了无线信道的频域自由度;多天线技术的使用首先开拓了无线信号的空域自由度;协同中继技术的使用继续开拓了无线通信系统的空域自由度,并在无线通信链路两端之外引入了新的节点和角色。

其次,安全机制在某些特殊设备上只能由物理层技术进行实现。在未来的无线通信系统中,尤其是分布式无线通信系统中,低成本低复杂度的单一功能节点拥有极大的市场份额。此类节点的上层结构被极大地简化,传统的安全机制无法延续使用。在此类的无线通信系统中,物理层信息安全机制的使用几乎是无可避免的。

再次,传统的无线物理层传输技术与物理层信息安全机制存在天然的共性。例如,扩频通信技术不仅可以提升传输的可靠性,也同样具有抗干扰和保密性的特征;扰码技术的使用同样可以起到加密和防止业务流分析的作用;多入多出(multi-input-multi-output,MIMO)系统中的波束赋形技术将发送信号置于接收端所在的方向上,这一特点同样可以应用于物理层安全机制的研究。

综上所述,随着无线通信的发展和基于移动终端的业务在未来可预见的爆炸式增长,有效利用无线通信系统的物理层资源,研究基于物理层资源的信息安全技术,探索能够有效提高无线通信系统的安全性的新方法,具有深远的理论意义和实际应用价值。在物理层实现信息安全,为研究人员开辟了一种有效利用物理层资源的新途径,开拓了信息安全的研究领域。但是,由于无线通信中的各种物理层技术蓬勃发展、层出不穷,如何充分地开发物理层资源的惟一性和保密性,目前尚有巨大的研究空间。

2 国内外研究现状及分析

2.1 信息安全技术

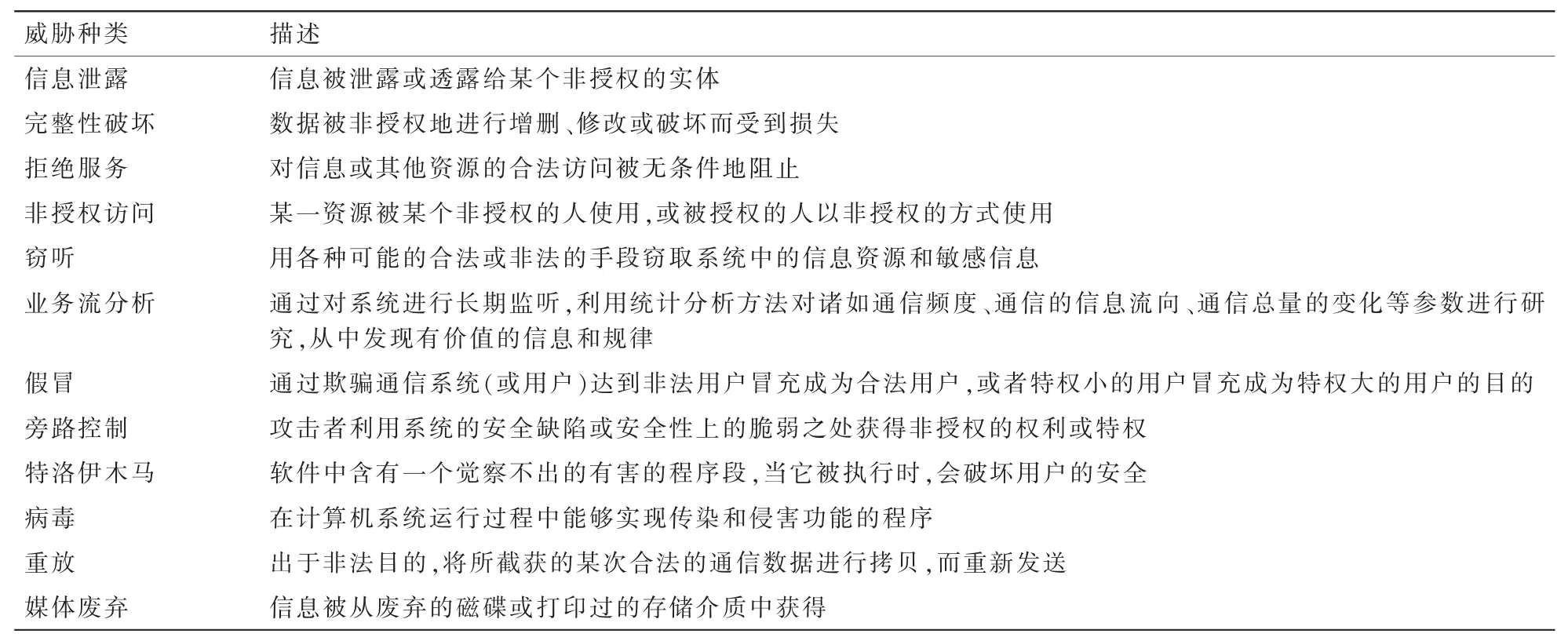

广义的信息安全技术几乎与通信技术同时诞生,并拥有一段相当长的历史,例如古罗马的卷筒密码和中国春秋时期的虎符都可以看作早期信息安全技术的雏形。在当今社会中,通信信息安全技术是一门涉及数学、信息论、计算机科学和通信等多门学科的综合性技术。由于无线通信系统的广泛应用和其承担的重要作用,无论是商用还是专用无线通信系统都可能会遭受多种安全威胁[1,2,5,13,14]。表 1给出了具体安全威胁的种类及其具体描述。

因此,针对其所面临的安全威胁,无线通信系统的安全性可以从如图1所示的几个方面进行定义[1]。

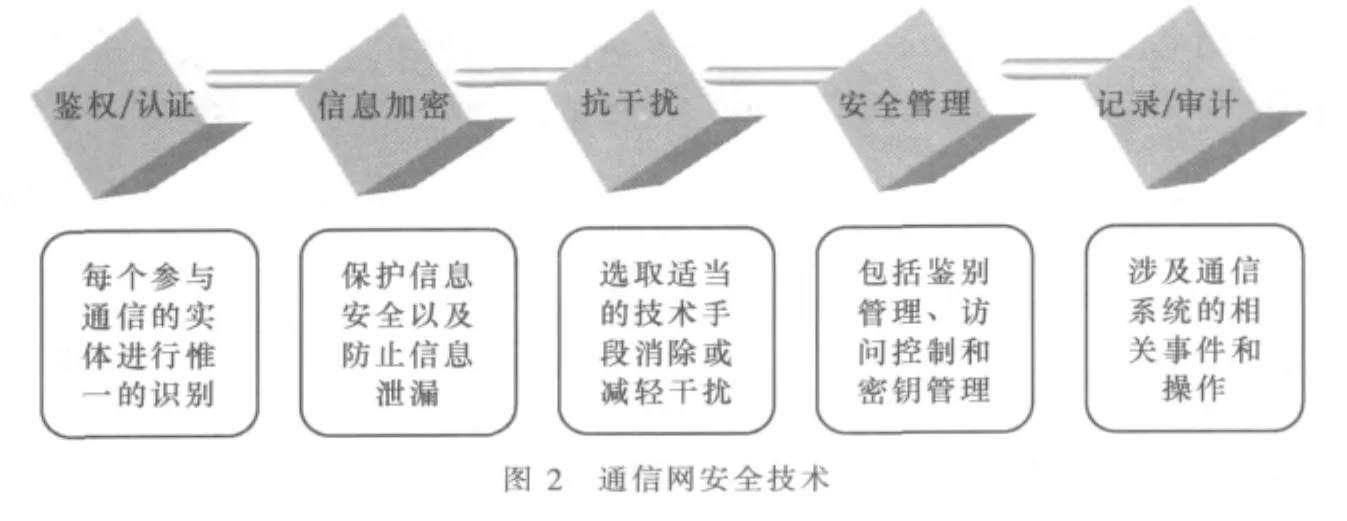

为实现通信网的安全性要求,通信网信息安全技术研究可以分为以下几类[1,13],如图2所示。

·鉴权/认证技术,对每个参与通信的实体进行惟一识别。

·信息加密技术,防止信息泄漏。

表1 通信系统安全威胁种类列举

·抗干扰技术,消除或减轻人为的恶意干扰。

·安全管理,对通信安全服务相关操作进行管理,主要包括鉴别管理、访问控制和密钥管理。

·记录/审计,对涉及通信系统相关的事件和操作进行记录,以备查询和审计。

2.2 物理层传输技术的发展

在过去的20年间,物理层技术的蓬勃发展引领了多次通信与信息领域的变革。新的物理层技术的出现或物理层技术研究的重大突破是通信与信息理论新的研究热潮的起点。

1993年,Berrou等在参考文献[6]中提出了易于实现的接近香农极限的信道编码——turbo编码,并因此引发了在无线通信中信道编码及其外延相关技术的蓬勃发展,例如低密度奇偶校验码(low density parity-check code,LDPC)的“死灰复燃”,循环卷积 turbo码(convolution turbo code,CTC)和喷泉码等编码的出现。此外,turbo码的编码器结构采用了双编码器和交织器,译码器采用软入软出的双译码器和循环迭代算法,这一思想也引发了无线通信中的各种迭代接收机的研究热潮。新型编码技术的出现及其在无线通信系统中的应用,极大地提升了无线通信物理层传输的可靠性。此外,由于信道编码技术与传统基于比特流的加密技术的天然共性,其发展同时也给物理层信息安全提供了便利和研究空间。

20世纪90年代中后期,MIMO技术的出现引发了新一轮的无线通信物理层技术研究热潮。Bell实验室的Telatar在参考文献[7]中揭示了多天线的引入给无线通信系统带来的成倍的容量增益。Paulraj和Papadias在参考文献[8]中系统阐释了空时信号处理对无线通信系统的有效性和可靠性的提升潜力。此后MIMO技术成为了研究界和工业界最热门的话题之一。MIMO技术的出现为无线信号增加了空间的维度,用以提升无线通信系统的可靠性和有效性的多天线技术已在过去的十余年里经过细致的研究,而如何应用多天线技术以提升无线通信的安全性,仍有待进一步研究。

21世纪的头十年间,协作中继技术成为了无线通信领域新崛起的研究热点之一。Sendonaris在2003年提出了用户协作通信的概念,并分析了其带来的系统容量增益[9]。Laneman在参考文献[10]中分析了协作中继带来的分集增益。协作中继技术不仅引入了新的空间自由度,而且提供了一种利用无线传播环境的开放性提升通信性能的方法——无线终端之间通过共享、给予、允许等方式实现协作[11,12]。与MIMO技术类似,协作中继技术同样为物理层安全技术提供了新的研究内容。

2.3 物理层信息安全技术

窃听信道保密容量域研究是物理层信息安全技术研究的基础,也是实际物理层信息安全机制研究的指导。保密容量域的研究最早可以上溯至1949年Shannon的开创性研究[15]。1975年Wyner定义了窃听信道[16],1978年Csiszar和Korner对广播信道下的保密信息传输进行了研究[17]。参考文献[18]中将参考文献[16]中的窃听信道进一步扩展为高斯窃听信道。如图3所示,源端A向目的端B进行信息传输,由于无线传播环境的广播特征,窃听端E同样可以接收到源端A的信号并尝试进行破译。当两条传播链路均为加性高斯白噪信道时,窃听信道保密容量即定义为源端-目的端互信息与源端-窃听端互信息的差值[16,18]。进入21世纪后,物理层技术的革新大大扩展了窃听信道的形式,例如多用户窃听信道[19~21]、多天线窃听信道[22~24]、中继窃听信道[25~27]、协作窃听信道[28,29]等,因而为保密容量域研究提出了新的课题。

基于保密容量域的研究结果,目前物理层安全机制的研究主要集中于以下3个方向。

·物理层鉴权技术。即利用物理层信号的细微特征来识别设备硬件的惟一性,以达到设备鉴权的目的。卫星通信和雷达系统中的射频指纹技术[30~32]可以应用于无线通信系统的物理层鉴权。

·物理层密钥技术。无线传播信道在两个相反的传播方向上存在很大程度的互易性,利用这一点不仅可以用于研究闭环的链路自适应技术,同样可以用于通信两端的密钥产生。参考文献[33~35]中提出了基于频域信道的密钥产生算法,利用每条无线链路的惟一性作为无线终端的标识用以对信息流进行加密。利用无线信道在空间上的不相关,参考文献[36]中提出了一种基于叠加码的密钥产生方法用于正交频分复用系统。参考文献[37]中提出使用信道的连续时间相位作为通信链路的惟一标识。

·物理层加密技术。此类别中应用较为广泛的是将上层的加密技术扩展至物理层进行使用,即使用密钥对信息流进行加扰[38,39],或者研究具有加密性质的物理层信道编码对信息进行加密[40,41]。然而,上述加密技术并没有充分利用无线通信物理层资源异于传统有线系统的特征。参考文献[42]中提出了一种在超宽带系统中使用空时编码逼近保密信道容量的方法。参考文献[43]中提出了在多天线频选信道下,使用Vandermonde预编码将发送信号置于源端-窃听端信道的零空间内,在防止信息泄漏的同时对源端的天线数提出了更高的要求。从已有的研究成果中可以看出,将物理层资源的特征用以进行信息加密的相关研究已经开始,尚存在非常大的研究空间。

3 未来发展趋势展望

综上所述,尽管近年来在物理层安全这一崭新领域的研究已有了一些成果,但是还未能考虑无线通信系统物理层技术所具有的特点与无线资源的复杂性,尚未充分发掘无线资源尤其是无线信道的差异性和互易性带来的通信安全性提升的潜力。首先,作为开展物理层安全机制研究的理论基础,现有的保密容量域研究并未跟上物理层传输技术的发展速度。其次,目前的物理层鉴权/密钥/加密等技术发展尚在襁褓之中,还未能结合最新的物理层传输技术充分开发物理层资源特征,从而提升无线通信的安全性。最后,众多现有物理层传输技术与物理层信息安全存在着天然的联系,但目前未能引起足够的重视。

因此,目前关于物理层安全的研究基本上还处于初期的探索阶段,要最终形成成熟的应用技术,还需要更具创新性的研究和更多细致的工作。在国内外对物理层安全技术研究日益重视的背景下,适时启动一些关键支撑技术的研究项目是必要且十分迫切的。

1 张泽忠.通信网的信息安全.电信科学,1997,13(12):6~9

2 王文彬.无线网络安全的相关技术研究与改进.山东大学硕士学位论文,2007

3 朱建明.无线网络安全方法与技术研究.西安电子科技大学博士学位论文,2004

4 Cyrus P,Seth F.Maximum wireless security.Indianapolis:Sams Publishing,2002

5 胡爱群.无线通信网络的安全问题及对策.电信科学,2003,19(12):42~45

6 Claude B,Alain G,Punya T.Near Shannon limit error-correcting coding and decoding:Turbo-codes.In:Proc IEEE ICC,1993

7 Telatar I E.Capacity of multi-antenna Gaussian channels.Europ Trans Telecommun,1999,10(6):585~595

8 PaulrajA,PapadiasC.Space-time processing forwireless communications.IEEE Signal Processing Magazine,1997,14(6):49~83

9 Sendonaris A,Erkip E,Aazhang B.User cooperation diversity part I:system description and part II:implementation aspects and performance analysis.IEEE Trans Commun,2003,51(11):1 927~1 948

10 Laneman J N,Tse D N C,Wornell G W.Cooperative diversity in wireless networks:efficient protocols and outage behavior.IEEE Trans Inf Theory,2004,50(12):3 062~3 080

11 龙航,郑侃,王方向等.协同系统中预编码技术的发展.电信科学,2009,25(6):39~44

12 王方向,郑侃,龙航等.多用户预编码技术在中继系统中的应用.电信科学,2010,26(5):60~65

13 池丽梅.计算机通信网络的安全性.现代电信科技,1998(11):9~11

14 孔祥浩.关于3G通信网络安全问题的探讨.电脑与电信,2010(1):34~35

15 Shannon C.Communication theory of secrecy systems.Bell Syst Tech J,1949,28(4):656~715

16 Wyner A D.The wire-tap channel.Bell Syst Tech J,1975,54(8):1 355~1 387

17 CsiszarI,KornerJ.Broadcastchannels with confidential messages.IEEE Transactions on Information Theory,1978,24(3):339~348

18 Leung-Yan-Cheong S,Hellman M.The Gaussian wire-tap channel.IEEE Transactions on Information Theory,1978,24(4):451~456

19 Ersen Ekrem,Sennur Ulukus.Secrecy capacity of a class of broadcast channels with an eavesdropper.EURASIP Journal on Wireless Communications and Networking,2009

20 Yingbin Liang,Poor H V,Shamai S.Secure communication over fading channels.IEEE Transactions on Information Theory,2008,54(6):2 470~2 492

21 Khisti A,Tchamkerten A,Wornell G W.Secure broadcasting over fading channels.IEEE Transactions on Information Theory,2008,54(6):2 453~2 469

22 Tan F Wong,Matthieu B,John M S.Secret sharing over fast-fading MIMO wiretap channels.EURASIP Journalon Wireless Communications and Networking,2009

23 Yingbin Liang,Gerhard K,Poor H V,et al.Compound wiretap channels.EURASIP Journal on Wireless Communications and Networking,2009

24 Tie Liu,Shamai S.A note on the secrecy capacity of the multiple-antenna wiretap channel. IEEE Transactions on Information Theory,2009,55(6):2 547~2 553

25 Lifeng Lai,Hesham E G.The relay-eavesdropper channel:cooperation forsecrecy.IEEE Transactionson Information Theory,2008,54(9):4 005~4 019

26 Aggarwal V,Sankar L,Calderbank A R,et al.Secrecy capacity of a class of orthogonal relay eavesdropper channels.EURASIP Journal on Wireless Communications and Networking,2009

27 Xiang He,Aylin Yener.Two-hop secure communication using an untrusted relay.EURASIP Journal on Wireless Communications and Networking,2009

28 Zhu Han,Ninoslav Marina,Mérouane Debbah,et al.Physical layer security game:interaction between source,eavesdropper and friendly jammer. EURASIP Journal on Wireless Communications and Networking,2009

29 Kashyap A,Basar T,Srikant R.Correlated jamming on MIMO Gaussian fading channels.IEEE Transactions on Information Theory,2004,50(9):2 119~2 123

30 袁红林,胡爱群.射频指纹的产生机理与惟一性.东南大学学报(自然科学版),2009,39(2):230~233

31 周斌,邵震洪,邹菊红.卫星通信抗干扰系统中的射频指纹特征识别技术.电子信息对抗技术,2010,25(2):5~7

32 Ellis K J,Serinken N.Characteristics of radio transmitter fingerprints.Radio Science,2001,36(4):585~597

33 Sayeed A,Perrig A.Secure wireless communications:secret keys through multipath.In:Proc IEEE ICASSP,2008

34 Koorapaty H,Hassan A A,Chennakeshi S.Secure information transmission for mobile radio.IEEE Commun Letts,2000,4(2):52~55

35 Wilson R,Tse D,Scholtz R.Channel identification:secret sharing using reciprocity in UWB channels.IEEE Trans on Information Forensics and Security,2007,2(3):364~375

36 Gill R Tsouri,Dov Wulich.Securing OFDM over wireless time-varying channels using subcarrier overloading with joint signal constellations. EURASIP Journal on Wireless Communications and Networking,2009

37 Hassan A A,Stark W E,HersheyJ E,et al.Cryptographic key agreement for mobile radio.Digital Signal Processing,1996,6(4):207~212

38 Zhou L,Haas Z.Securing ad hoc networks.IEEE Network Magazine,1999,13(6):24~30

39 Chan H,Perrig A,Song D.Random key predistribution schemes for wireless sensor networks.In:Proc IEEE Symp Security Privacy,2003

40 Thangaraj A,Dihidar S,Calderbank A R,et al.Applications of LDPC codes to the wiretap channels.IEEE Transactions on Information Theory,2007,53(8):2 933~2 945

41 Liu R,Poor V,Spasojevi P,et al.Nested codes for secure transmission.In:Proc IEEE PIMRC 2008,Cannes,France,2008

42 Yanbing Zhang,Huaiyu Dai.A real orthogonal space-time coded UWB scheme forwireless secure communications.EURASIP Journal on Wireless Communications and Networking,2009

43 Kobayashi M,Debbah M,Shamai S.Secured communication over frequency-selective fading channels:a practical Vandermonde precoding.EURASIP Journal on Wireless Communications and Networking,2009