基于Intranet的PKI信任模型研究

2011-06-12季晓玉肖峰

季晓玉 肖峰

大连医科大学计算机教研室 辽宁 116044

0 引言

PKI技术内容包括数字证书、公钥密码技术、认证中心、证书和密钥的管理、安全代理软件、不可否认性服务、时间戳服务、相关信息标准、操作规范等。其目的是通过管理密钥和证书,为用户建立一个安全、可信的网络运行环境。PKI信任模型有很多种,但随着应用对信任传递和管理需求的不断增加,以前所采用的信任模型已经逐渐不能满足需要,因此要对的信任模型作进一步的研究。

1 常用信任模型分析

1.1 严格层次结构信任模型

严格层次结构信任模型,整个信任模型是按层次树状分布的,所有其它的信任关系都源于根CA,把它作为“信任锚”。在根CA的下面是零层或多层的子CA。子CA可作为中间节点,再伸出分支,最后是树的叶子,即终端实体。严格层次结构信任模型的主要优点有:结构简单,具有较好的扩展性;证书管理容易,证书路径较短,验证路径、查询和建立信任关系非常容易。缺点主要是:需要单一的信任点,即根CA,在现实世界中很难确认一个单一信任点,且如果根CA出现信任问题,整个PKI体系的信任关系将全部无效。

1.2 网状信任模型

网状信任模型,也称分布式信任模型,在该结构中,包含多个CA提供PKI服务,每个终端实体都信任其证书发放CA所签发的证书,这些CA以点对点的方式互发证书。该模型的优点是结构灵活,扩展容易,单CA安全性的削弱不会影响到整个PKI域的运行,故障排除与恢复比较容易,颁发证书少,证书管理简单容易,能够很好地应用于域间互联。缺点主要是:证书路径的扩展与层次结构比较复杂,选择证书路径比较困难;当CA数量增多时,证书路径相对较长,有可能形成一个无止境的证书环路,并且由于信任的传递而引起信任度的衰减。

1.3 基于信任列表的信任模型

信任列表是一种在应用层设置的动态二维控制列表,表中列有被信任的CA的根证书,每个CA自身可以是层次结构或网状结构。该结构的最大优势为单纯性,减少了信任路径寻找的复杂步骤。证书撤销处理简单,增加、删除信任CA方便容易。存在的问题是:安全性较差,对于使用者来说,只是为了与列表中的CA的某些用户沟通,因此对列表中的CA并无充分了解。信任列表结构本身无法适当处理列表上的某个已失效、不再运行的CA情况。

1.4 以用户为中心的信任模型

在以用户为中心的信任模型中,用户完全决定与其他用户之间的关系,用户通过亲属、朋友等关系网来建立信任关系网。这种模型的主要优点是:可操作性强,对用户行为和决策充分依赖,具有很好的可扩展性,信任关系改变容易。缺点主要是:随着信任关系的传递,信任度降低较快。

1.5 桥信任模型

桥信任模型,它被设计成用来克服层次模型和网状模型的缺点以及连接不同的PKI体系。一个单独的CA,它与不同的信任域之间建立对等的信任关系。桥信任模型的优点是现实性比较强,它代表了现实中的证书机构间的相互关系,证书路径比较容易发现,路径长度比较短,可以用于比较广的范围。该模型的缺点主要是:实际应用中各方都信任的信任桥比较难统一。证书比较复杂,在大型的PKI系统中不适用。

1.6 常用信任模型比较

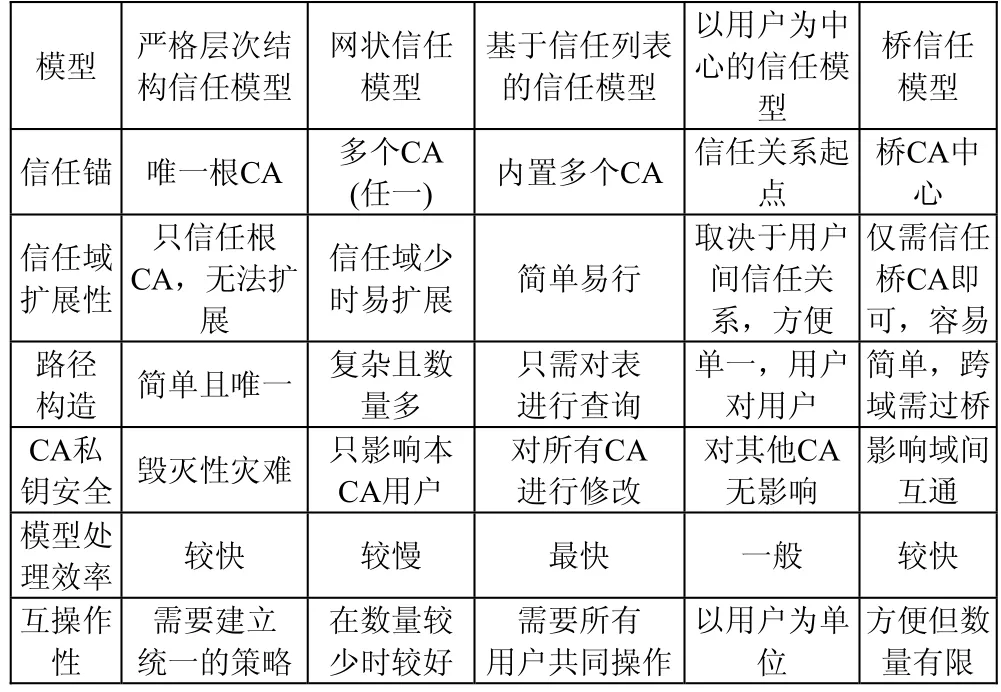

为了研究的直观性,现将这五种信任模型分别按照表 1中几个方面加以比较。

表1 五种信任模型比较

从表1对五种信任模型各自优缺点的分析比较中可以看到,这五种信任模型都不能满足我国全国范围PKI建设的需求:严格层次结构、网状结构和信任列表结构适用于小范围,桥信任模型应用时受CA桥信任范围的限制,以用户为中心的信任模型仅适用于普通有PKI常识的用户,而不能满足大型机构甚至行业的安全性的要求。

2 本文提出的Intranet混合信任模型及信任路径构建

2.1 混合信任模型的改进

由实际网络结构的复杂性决定了单一的某一类信任模型不能满足现实需要,通常采取混合信任模型来解决。将严格层次结构信任模型和网状信任模型结合起来,就是混合信任模型。该模型分为两个部分,一部分是在单一信任域内的信任结构,通常采用严格层次结构信任模型,另一部分是在多个信任域之间的信任模型,通常采用网状信任模型。混合信任模型中有多个根 CA,所有非根 CA都采用从上到下的严格层次结构信任结构,根CA之间采用网状结构进行交叉认证。在大型的域间采用网状信任模型,虽然有着很好的灵活性和可扩展性,但同时也会带来选择证书路径比较困难,证书路径比较复杂及信任度降低的问题。

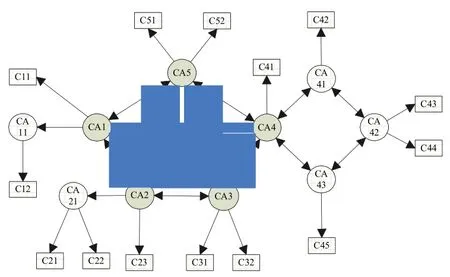

本文针对以上存在的问题,结合 Intranet的结构特点,对传统混合模型进行了改进,提出建立一种 Intranet多级混合模型进行认证(如图1)。

图1 多级混合信任模型

图1中CA1、CA2、CA3、CA4、CA5为各信任域的根CA,各域内部可以采取严格结构层次模型,网状模型等任何模型进行认证,而在域间认证要求一个根CA只与它相邻的其它两个根CA进行交叉认证,并且所有的根CA之间的信任关系最终构成一个环形,即环形信任模型。它不像传统混合信任模型中,域间要求采取网状模型,各个根CA之间进行尽可能多的交叉认证,让根 CA构建成网状(虚线相连部分)。该模型的优点主要是证书路径构建简单,颁发证书数量减少,证书管理比较容易,扩展性比较好,适合于大中型企业Intranet上适用。

2.2 信任模型的构造方法

本文给出的 Intranet多级混合模型结合了多种模型的优点,在域内可以根据各自单位的性质和机构,采取不同的信任模型。而在域间采取环形信任模型,克服了网状模型证书路径复杂的问题,既减少了证书路径和数量,又具有良好的可扩展性,是一种中等规模PKI系统的适用模型。信任模型可以直接进行构建,也可以在现在有模型基础上进行改进。若Intranet为首次组建,各根CA之间相互独立,不存在任何信任关系,则可以直接将各域构建成环形信任模型,在这种情况下应该着重考虑各域间的地理位置关系及各域内的用户数量。首先按位置优先原则,将地理位置较近的CA两两进行互联,最终便可组成一个环。若地理位置都差不多,则按照用户数量优先的原则,将各域内的用户数量按照大小进行排序,将域内用户数量最大的和第二、第三连接为相邻的节点,依次类推即可构造成一个环形信任模型。若对已存在的模型时行改进,则可以对各根CA间现有的证书数量和认证路径进行分析比较,按照交叉认证的频繁程度对各路径赋予权值,构造一个带权值的网状图,然后反向利用最小生成树的思想,构造出一个最大生成环。具体方法即先将权重最大的路径和两个CA取出,再在剩余网状图中找出权重次高的边和两个CA并将其取出,若其中有一个CA己经是取出的两个CA中的一个,则将其进行连接。依次进行,直到所有的点全部取出并调整为一个环。这样交互频率较高的CA都为环上的相邻节点,经常产生的证书其认证路径就较短,缩小了大量证书的认证路径,同时也降低了信任度的衰减。

2.3 信任路径的构建与评估

设在图1中,用户C21的证书由CA2颁发,用户C5的证书由CA5颁发。用户C21如果要获得用户C51的公钥并保证用户 C51的公钥是可信的,就要在用户 C21的信任锚CA2和用户C51的信任锚CA5之间构造一条完整的证书路径。在 Intranet多级混合信任模型中,路径构建相当简单,可分为两部分,域内构建和域间构建。在域内采用的是原有的信任模型,在这里不再讨论。在域间,以深度优先为例,只存在两条CA2到CA5的路径:

CA2<-> CA1<-> CA5

CA2<-> CA3<-> CA4<-> CA5

这样,在路径构建中就需要验证两条路径:

CA21<->CA2<-> CA1<-> CA5

CA21<->CA2<-> CA3<-> CA4<-> CA5

通过简单比较,CA21<->CA2<->CA1<->CA5 路径长度较短,从而很容易就确立用户间的信任关系。

Intranet多级混合信任模型在不改变原信任域信任模型的前提下,域间信任采取环形信任模型,较现有网状信任模型在证书路径构建上有了较大的提高。网状信任模型中路径的构建比较复杂,证书路径过长,信任度衰减严重。任意两个CA之间可能存在多条证书路径,很容易出现死循环,使得证书验证变得非常困难。而环形信任模型中,任意两个CA之间只有两条证书路径,只需要一个二选一的判断,构建简单。N个CA组成的网状模型,其交叉认证次数大于等于N,而N个CA组成的环只需要N个交叉认证,是网状信任模型中的最小值,且从一个CA出发,不论从顺时针或逆时针方向,回到自身的证书路径都会经过所有的 CA,也就不会出现死循环的情况。环形信任模型中证书路径有可能比网状信任模型长,但都能控制在N/2之内,不会出现证书路径过长的情况。在网状信任模型中,单个CA的安全性被破坏不会影响到整个PKI体系,可直接将其隔离处理,剩下的CA仍旧组成网状。但在环形信任模型中,一个CA被破坏虽不会影响到整个体系的安全性,但若将其隔离,则剩下的CA组成线性结构,会大大增加证书路径构建和处理的难度。

3 结论

本文对目前存在的几种常用信任模型进行了研究分析,在分析各种模型优缺点的基础上,针对 Intranet的实际,对混合模型进行了改进,建立了一个新的多级混合PKI信任模型,改进了传统混合信任模型信任路径构建较复杂,证书路径过多过长以及信任关系减少的问题,使之成为了 Intranet中比较现实可行的实用信任模型方案。

[1]宫诚烨,周惠民.基于PKI的Intranet安全模型的分析和设计[J].微机发展.2004.

[2]袁鑫攀,张祖平.IP欺骗技术和防范方法[J].计算技术与自动化.2007.

[3]王尚平,谢小琢,张亚玲等.基于PKI的网络考试安全机制研究及实现[J].计算机工程与应用.2008.

[4]史伟奇,张波云,段丹青.PKI多级信任模型的分析研究[J].网络安全技术与应用.2004.

[5]Burr W E.Public Key Infrastructure(PKI)Technical Specifications: Part A-Technical Concept of Operations[Z]. Work-ing Draft TWG-98-59.Federal PKI Technical Working Group,1998.

[6]关振胜.公钥基础设施 PKI及其应用[M].北京:电子工业出版社.2008.

[7]RFC 2585,Internet X.509 public key infrastructure operational protocols:FTP and HTTP[S].

[8]龚传,刘鹏,宗锐,伊英杰.公钥基础设施 PKI信任模型研究[J].计算机安全.2009.

[9]郭东军.PKI体系中CA的设计和信任模型的研究[D].山东:山东大学.2007