无线传感器网络节点定位中一种检测欺骗攻击的方法

2011-05-15程海青王华奎

程海青,王 华,王 芳,王华奎

(1.太原理工大学a.信息工程学院;b.计算机科学与技术学院,太原030024;2.太原科技战略研究院,太原030009)

在无线传感器网络中,传感器节点自身位置信息的正确性直接影响传感器网络所采集环境信息的有效性。传感器节点可以利用节点定位技术完成自身位置的定位,现有的定位技术大都假设传感器节点处于安全、良好的环境中,但是在实际的工程应用领域,由于传感器节点经常被布置到无人维护或者维护比较困难的恶劣环境中,节点失效、环境毁坏等不可控因素将影响局部乃至整个网络的定位效果。尤其在军事领域的应用中,敌方可能通过俘获传感器节点使得节点虚报定位信息,从而达到降低传感器网络有效性的目的[1,2]。研究安全可靠的定位算法对于无线传感器网络必不可少[3,4]。在常见的针对定位技术的攻击模型中,欺骗攻击是较为常见的一种攻击,本文分析了欺骗攻击的性质,总结了欺骗攻击所采用的途径及欺骗攻击所固有的薄弱环节,提出了一种检测攻击节点的安全定位方法。

1 定位技术及欺骗攻击模型

1.1 定位技术

在传感器网络节点定位技术中,定位技术旨在得到节点的精确位置信息。自身位置信息未知的传感器节点(称为未知节点)通过与已知位置信息的节点(称为信标节点)互相通信,得到定位所需要的参数,运用定位算法估算自身的位置坐标。其中信标节点可以通过GPS等定位技术获得自身的精确位置。现有的定位技术可大致分为两种类型:基于距离的定位技术和距离无关的定位技术[5,6]。前者需要测量信标节点与未知节点的绝对距离或角度,后者无须获得与参考节点的精确距离或者方位信息,仅利用节点间的估计距离计算节点位置[7]。

1.2 欺骗攻击模型

欺骗攻击是较为常见的一种攻击,攻击者仅需俘获一个良好节点就能达到攻击的目的。被俘获的节点我们称之为恶意节点。恶意节点可以通过改变节点定位过程中需要的一些定位参数完成攻击的任务,根据所修改的参数不同可以将欺骗攻击细分为重放、延时攻击(Replay/Delay Attack);伪造功率攻击(Forge Attack);篡改坐标攻击(Distort/Tamper Attack)等。

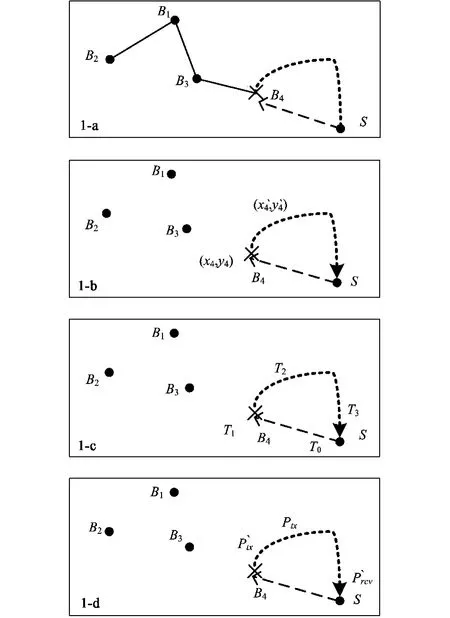

恶意节点延时传播、伪造或篡改未知节点定位所需的定位参数,损坏定位所需信息的有效性和真实性。如图1-a所示,未知节点S向邻居节点发送定位请求,恶意节点B4收到S节点请求,向S节点回复S所需要的定位参数。恶意节点B 4对定位参数进行篡改、伪造或者延时重放,致使节点S错误定位。

图1 欺骗攻击示例

1)篡改坐标攻击。如图1-b所示,恶意节点B4篡改自身的坐标值使其与实际值不相符,致使S节点定位错误。B4在回复S请求的数据包中将自身实际坐标(x4,y4)修改为(x′4,y′4),S 得到错误的关于B 4的坐标,S定位失败。

2)重放、延时攻击。如图1-c所示,恶意节点B4通过重放或者延时改变B4与S节点之间的测量距离。B4收到S的数据包后,故意延时处理,使S依据传播时间计算节点之间的距离增大。

3)伪造功率攻击。如图1-d所示,恶意节点B4可以改变发送功率的大小,使数据包中写入的发送功率与实际的发送功率不一致,达到改变测量距离的目的。B4以P′tx发送回复数据包,但在数据包中写入发送功率为P tx,与P′tx相对应,S接收功率为P′rcv,从数据包中得到发送功率为Ptx,S节点得到错误的功率损耗值,定位错误。

2 检测欺骗攻击

2.1 检测原理

假定无线传感器网络中的节点是静止的,那么节点之间的客观距离是不变的,也就是在不存在攻击的情况下,通过信号传送时间所计算的节点之间的距离应该等于由接收功率所计算出的距离(在考虑误差存在的情况下,两距离之间的差应该小于某个值)。如果恶意节点想要达到攻击的目的,必须同时改变两个参数,即信号传送时间和接收功率。因此,可以设计特殊的定位机制,使得恶意节点不能同时改变两个参数,然后通过监视由时间计算的距离和由接收功率得到的距离的一致性来判断是否存在欺骗攻击。承担监视和检测任务的节点本文称之为检测节点,可以是未知节点也可以是信标节点。

2.1.1 节点间距离与信号传播时间的关系

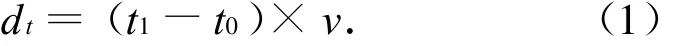

信号传播时间跟节点之间的距离成正比[8],满足公式(1)

式中:d t为由信号在节点之间传播的时间差计算出的距离,v是信号传播的速度,t0为未知节点发送请求定位信号的时间点,t1为此信号到达信标节点的时间点,如图2所示。信标节点将t1写入回复未知节点请求的数据包中。如果信标节点被俘获,攻击者可以通过改变t1值来改变节点之间的测量距离,t1值既可以增大也可以减小。为了减小恶意节点攻击的可能性,本文利用信号的回传时间计算节点之间的距离,如图3所示。

图3 信号回传时间测距原理图

图2 TOA测距原理图

未知节点时间点发送请求定位数据包,该包于t1时到达信标节点,信标节点于t2时回复请求,t3时回复包到达未知节点。(t2-t1)为信标节点处理数据包的时间,处理器的处理速度一定,(t2-t1)的值约等于常数。可以看出,利用回传时间计算节点之间的距离可以减小恶意节点的攻击的可能性,即攻击者只能延长信号的传播时间,也就是只能增大节点之间距离。

2.1.2 节点间距离与接收功率的关系

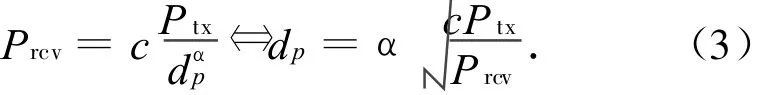

在相同的发送功率的情况下,节点的接收功率同与节点之间的距离成反比[9-10],满足公式(3)

式中:dp表示由功率损耗计算出的距离;c和α为常数;P r cv为未知节点接收到的功率;P tx为信标节点写入数据包的发送功率,当信标节点被攻击者俘获时,恶意节点可以通过改变写入数据包中的Ptx达到攻击的目的。

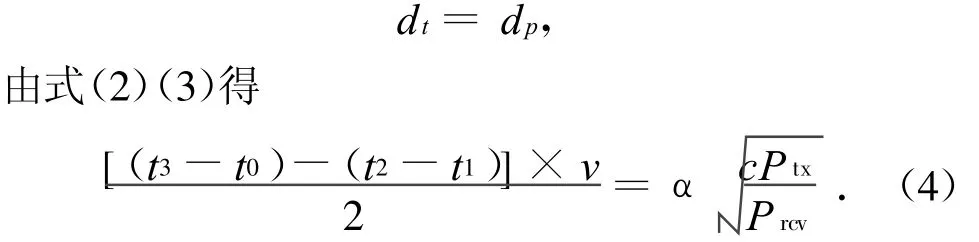

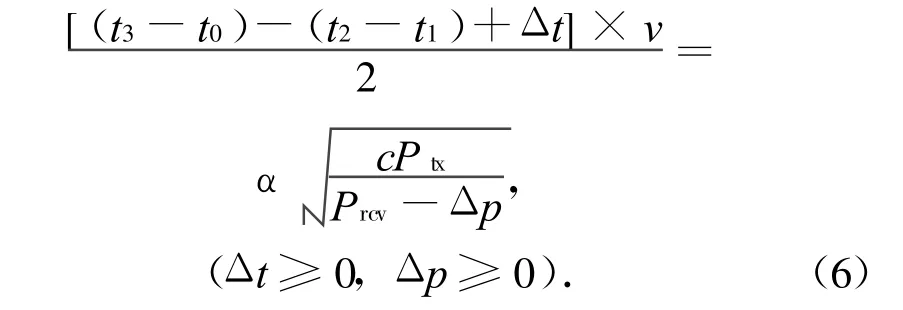

2.1.3 d t和d p的关系

由传播时间和接收功率所计算出的节点之间的距离在理想状况下应该相等,即

2.1.4 检测攻击原理

由于攻击者只能增大传播时间改变节点之间的测量距离,假定恶意节点故意延时Δt回复未知节点的定位请求,为了达到攻击的目的,恶意节点必须同时将功率改变使得由功率的改变量Δp引起的距离的改变量必须满足与时间改变量引起的距离改变量相同。具体的方法有以下两种:

A恶意节点将写入回复请求数据包中的Ptx增大,实际发射功率不变

B恶意节点不改变写入回复数据包中的,减小实际的发射功率

由上面两式可以得出,无论采取哪种方式,p rcv和(T3-T0)对于恶意节点来说是一个未知数,不能精确得出Δp的解,所以可以利用功率损耗和信号传播时间检测是否存在攻击。

2.2 检测流程

1)未知节点id i于t0时刻发送定位请求信息包,并记录 t0;

2)邻居节点在t1时刻接收到请求信息包,自身位置信息已知的节点id j(包含信标节点和已经由定位算法获得自身位置信息的节点)生成新的数据包回复id i的请求,数据包中包含的字段内容为{id j,(xj,y j),t1,t2,P tx},其中t2为节点id j发送回复数据包的发送时刻,(x j,y j)为id j的坐标,P tx为id j的发射功率;

3)未知节点id i于t3时刻收到由id j回复的数据包,计算d t,d p;

4)如果|d t-d p|≤ε(0≤ε)则无攻击,接受 id j的所发送的定位信息,如果|d t-d p|>ε(0≤ε)则idj为欺骗攻击节点。

3 计算机仿真

以OPNET Modeler为仿真平台[11]对本文所提出的欺骗攻击检测方法的性能进行分析。实验中未知节点的定位采用RSSI定位机制。仿真参数配置为:节点天线为全向天线;通信半径为15 m;节点分布范围为100 m×100 m;信标节点密度为0.002~0.005(个/m2);未知节点密度为0.015~0.050(个/m2)。

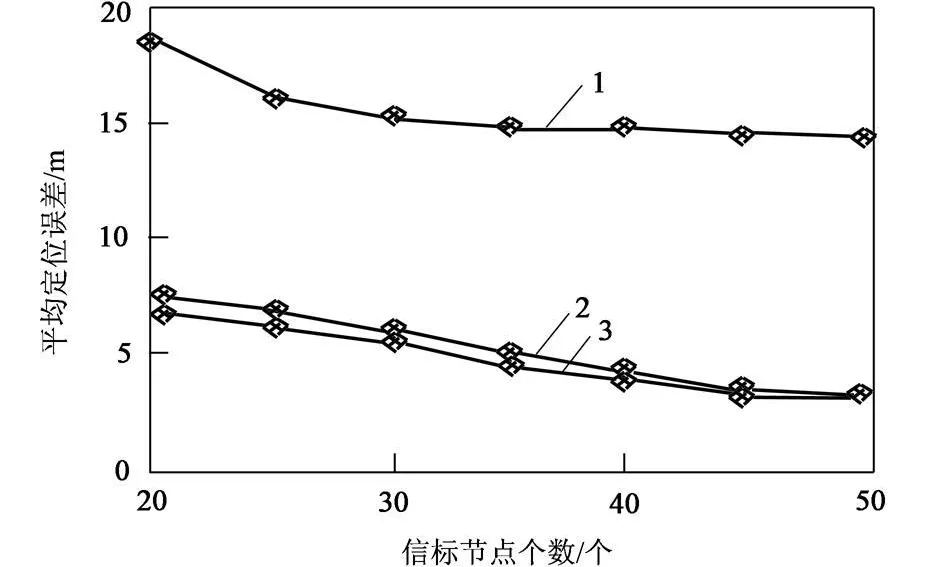

图4显示了无攻击时网络节点的平均定位误差(曲线3)、存在攻击的情况下网络节点的定位误差(曲线1)以及采用欺骗攻击检测方法后节点的定位误差(曲线2)。从图中可以看出,在存在攻击的情况下,节点的定位误差较无欺骗攻击存在时节点的定位误差大了很多。在采用本文提出的恶意节点检测的方法后,节点的定位误差逼近于无攻击时的定位误差。

图4 平均定位误差曲线

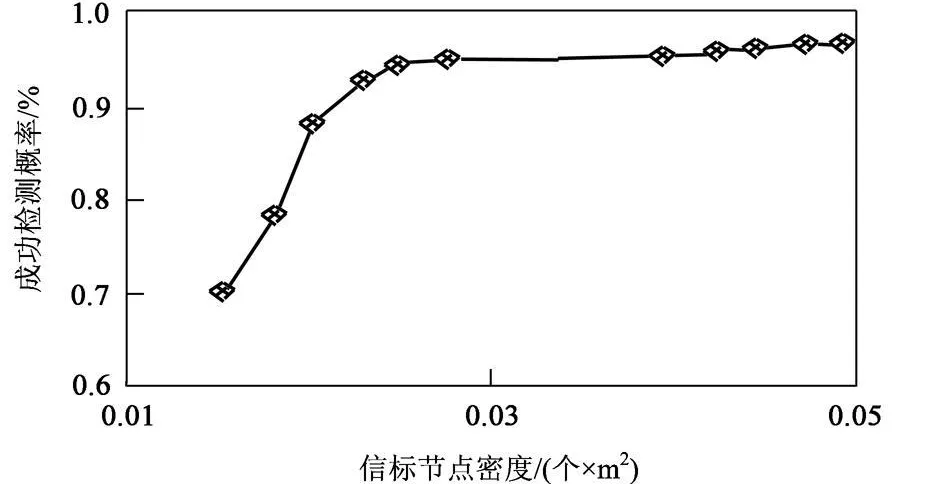

图5 成功检测攻击概率图

图5 显示了成功检测欺骗攻击的概率随着承担检测任务的节点的数目的增多而增大,检测节点布置密度为0.02时,检测成功的概率能达到90%,充分证明了本文提出的用来检测欺骗攻击方法的有效性。

4 结论

本文分析了欺骗攻击对于无线传感器网络定位过程的影响以及恶意节点实现欺骗攻击的可能途径,在此基础上,将信号传播时间与功率损耗的一致性作为检测攻击的标准。建立了基于该检测标准的安全定位算法流程。仿真结果表明,该检测方法能够较好的检测出恶意节点,从而降低恶意节点的攻击效果,使未知节点摆脱欺骗攻击的威胁。

[1] 张杰,胡向东.无线传感器网络中的虫洞攻击和防御[J].通信技术,2008,41(8):68-70.

[2] Ekici E,Vural S,Mc Nair J.Secure probabilistic location verification in randomly dep loy ed wireless sensor network s[J].Ad Hoc Networks,2008,6(2):195-209.

[3] Somanath Tripathy,Sukumar Nandi.Defense against outside attacks in wireless sensor network s[J].Computer Communications,2008,31:818-826.

[4] Eliana Stavrou,Andreas Pitsillides.A survey on secure multipath routing protocols in WSNs[J].Computer Networks,2010,54:2215-2238.

[5] Sukhyun Yun,Jaehun Lee,Wooyong Chung.A soft computing approach to localization in wirelesssensor networks[J].Expert Systems with Applications,2009,36(4):7552-7561.

[6] 王中生,曹琦.基于ZigBee技术的无线定位研究与实现[J].计算机技术与发展,2010,20(12):190-192.

[7] Dawood Al-Abri,Janise McNair.On theinteraction between localization and location verification for wireless sensor network s[J].Computer Network s,2008,52(14):2713-2727.

[8] 孙利民,李建中,陈渝,等.无线传感器网络[M].北京:清华大学出版社,2005,140-144.

[9] Demirbas M,Song Y.An RSSI-based Scheme for Sybil Attack Detection in Wireless Sensor Networks[C].Buffalo:Proc of International Symposium on World of Wireless,Mobile and Multimedia Networks,2006.

[10] 任秀丽,杨威,薜建生,等.一种基于测距的无线传感网sy bil攻击检测方法[J].计算机应用,2009,29(6):1628-1631.

[11] Mohd Nazri Ismail,Abdullah Mohd Zin.Network Analyzer Development:Independent Data OPNET Simulation Tool and Real Network Comparison[J].Management and Technology,2010,1(1):97-105.