军工涉密网络中身份认证的拓展应用与研究

2011-03-14李维峰

李维峰

中国飞行试验研究院信息网络中心 陕西 710089

0 引言

信息技术的发展历来与军事工业的进步息息相关。1946年世界上第一台计算机ENIAC在美国宾夕法尼亚大学诞生,其目的就是用来计算炮弹弹道。至今为止 60多年过去了,信息技术已经与军事工业融为一体,密不可分。

近年来我国军工单位的信息化水平越来越高,无论是日常办公还是科研生产,都离不开信息技术的支持,尤其是对网络技术的依赖。通过网络人们能够快速的传递数据,共享信息。但是,在网络技术在给工作带来方便的同时,也给科研生产埋下了隐患。例如,不明身份的用户进入到涉密网络中,就可能会发生泄密事件,给国家安全带来巨大的威胁。因此,网络安全问题已经成为军工单位关心的焦点问题。

目前,很多军工涉密网络的安全防御措施往往是防得住“外贼”防不住“内鬼”,管得住网络管不住主机。在上述背景下,本文通过分析常见身份认证方式在军工涉密网络中存在的缺陷,进一步提出定点登录的概念,通过多系统联动,形成对用户身份、计算机及交换机端口的层层验证、匹配,为增强军工涉密网络的安全性提供了一种新的思路。

1 身份认证

1.1 身份认证的必要性

身份认证是指在计算机网络中确认操作者身份的过程。在计算机网络世界中用户的身份信息是用一组特定的数字来表示的,计算机只能识别用户的数字身份而无法区别用户的物理身份,即便是对用户的授权也只是针对用户数字身份的授权。如何保证以数字身份进行操作的用户就是这个数字身份合法拥有者,也就是说保证用户的物理身份与数字身份相对应,身份认证技术就是为了解决这个问题。作为网络安全防护的第一道关口,身份认证有着举足轻重的作用。

1.2 身份认证的现状

目前,主要的身份认证方式大致可分为三类:(1)只有该主体知道的密码,如用户口令;(2)主体拥有的物品,如智能卡或 USB Key;(3)只有该主体具有的独一无二的特征或能力,如指纹或声音等。为了达到更高的身份认证安全性,某些场景会将上面3种挑选两种混合使用,即所谓的双因素认证。

表1 常见身份认证方式对比表

但是,仅仅依靠用户口令来进行身份认证,由于安全性较低,难以满足一些安全性要求较高的应用场合。使用智能卡进行身份认证,虽然安全性高,但需要专用读卡器,使用起来不方便。利用指纹或声音等手段的生物统计学设备由于价格和技术而使用得非常有限。相比之下,使用 USB Key进行身份认证优点更为明显。

基于USB Key的身份认证方式是近几年发展起来的一种方便、安全的身份认证技术。它采用软硬件相结合的强双因子认证模式,很好地解决了安全性与易用性之间的矛盾。笔者已知很多军工单位都是采用USB Key身份认证方式,本文身份认证方式也以USB Key为例。

1.3 USB Key在军工涉密网络中存在的问题

由于军工涉密网络在管理要求和防护措施上与非涉密网络相比存在差异,因此尽管常用的身份认证技术在非涉密网络中能够广泛使用,但应用于军工涉密网络中就显得有些捉襟见肘,常见问题如下:

(1) 用户可通过全网任意计算机登录到军工涉密网络中。以USB Key身份认证方式为例,合法用户用自己的USB Key可以通过其他计算机登录到军工涉密网络中,而并不一定要通过自己的计算机。由于在军工涉密网络中计算机的本地硬盘上存储着大量涉密数据或文档,这些数据或文档虽然没有上传到服务器上进入到涉密信息系统中,但也必须保护起来,禁止密级较低或是非授权人员查阅,避免产生泄密事件。鉴于军工涉密网络的特殊性,要求网络安全防护措施,不但要能够保护涉密信息系统,还要能够保护连接到军工涉密网络中的任意一台计算机。现在常用的身份认证技术显然达不到这个要求。

(2) 用户可通过全网任意交换机端口登录到军工涉密网络中。这样不便于用户管理以及网络资源管理。在军工涉密网络中,对于用户的物理位置必须有精确的定位,这才能在违规事件发生的第一时间锁定违规计算机,控制或限制其行为。另外,对于闲置不用的交换机端口也应该关闭,防止被恶意利用。

(3) 外来计算机可以通过任意交换机端口登录到军工涉密网络中,甚至进入涉密应用系统。如果不做限制,外来计算机随便配置一个内网IP就可接入军工涉密网络,同时只要用户的PIN码和USB Key正确,还能访问涉密应用系统。这样就可以不经审批处理,直接把病毒或黑客工具带入军工涉密网络,或是将涉密文档资料拷贝出去。对于军工涉密网络来说,如果发生这种情况,损失将是不可估量的。

2 定点登录

2.1 定点登录产生背景

用户通过简单的身份认证手段可以随时随地使用任意一台计算机连接到网络中进行正常的工作,这在非涉密网络中是有利于提高工作效率的,但是如果这种情况出现在军工涉密网络中,就会为科研生产埋下巨大的泄密隐患。根据国家对军工涉密网络管理的要求,结合军工涉密网络安全防护措施的实际需要,笔者融合工作实践经验提出“定点登录”这一概念。

2.2 定点登录的定义

定点登录只是针对军工涉密网络而言,所谓定点登录,就是指特定用户只能使用特定计算机,通过特定的交换机端口登录到军工涉密网络中。

2.3 定点登录的实现

2.3.1 实现前提

仅靠单一的身份认证技术,是无法实现定点登录的,需要与其他的网络安全系统相结合,各系统之间取长补短,形成联动的防御体系来共同实现,限制用户只能够使用特定的计算机,通过特定的交换机端口登录军工涉密网络。

2.3.2 多系统联动

要实现定点登录可根据各单位实际,结合已有的网络安全系统来完成。本文以结合身份认证系统、域控系统及端点准入防御系统为例,阐述定点登录的具体实现。身份认证系统用来完成军工涉密网络内用户身份的双因素认证;域控系统完成军工涉密网络内用户登录计算机的统一管理;端点准入防御系统实现用户、计算机及交换机端口绑定功能。

2.3.3 实现方式

单位的网络技术部门,首先应该制作密钥,将通过PKI生成的用户私钥存储在USB Key中,其次收回用户的登录密码及联网密码,第三由技术人员到每个客户端去,把用户的登录密码及联网密码用存储在用户USB Key中的私钥加密存储在硬盘上的特定位置。

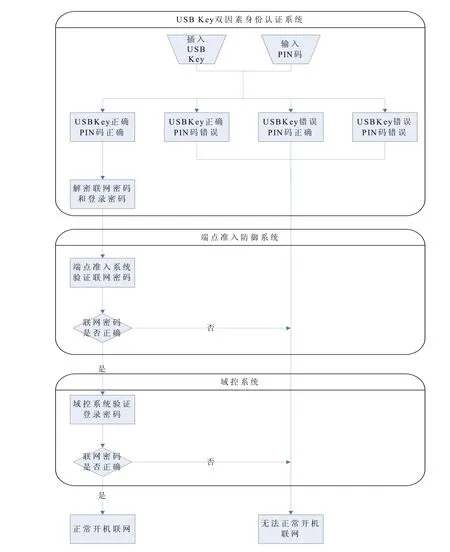

用户每次登录计算机,需要先插入USB Key并输入pin码,如果二者都正确,PKI系统的客户端将会把硬盘上加密的联网密码和登录密码传入USB Key进行解密,然后把解密后的联网密码传递给端点准入防御系统,如果密码正确,端点准入防御系统会开启交换机的相应端口,打通网络的物理链路,同时用户的登录密码将被传递给域控服务器进行用户信息和计算机信息的匹配,如果正确,那么用户可以正常开机上网,如果其中任意信息有误,用户将无法开机。对于采用域管理模式的军工涉密网络,在登录验证的同时甚至还可以做用户身份与指定计算机名的匹配(登录流程见图1)。

图1 定点登录实现方式

2.4 实际应用效果

上述定点登录方式在军工涉密网络中应用的实际效果如下:

(1) 由于用户的登录界面受到域控系统的统一管理,用户的登录密码被用户私钥加密后存储于计算机本地硬盘,所以用户只能登录自己的计算机,而不能登录他人的计算机,从而有效保护了用户计算机硬盘上的数据不被非授权人员查阅。

(2) 由于用户私钥所加密的的联网密码只存储在用户本人的计算机上,所以该用户只能通过本人的计算机连接军工涉密网络,这就使用户只能从固定位置接入军工涉密网络,方便确定责任源头,便于网络资源的管理。

(3) 避免了未经单位网络技术部门处理过的外来计算机随意接入到军工涉密网络中,防止数据未经审批,随意进出军工涉密网络。

2.5 存在的问题

定点登录方式需要通过多个系统的验证,虽然安全性大大提高,但是其中任意一环出问题,都将会影响合法用户的正常工作,这对整网稳定性提出了较高的要求。而且如果客户端出了问题,由于尚未进入操作系统,无法进行远程支持,必须要单位的网络技术人员现场支持,增加了网络维护的成本。

3 总结

由于军工单位军工涉密网络的安全防护要求立足点与非涉密网络相比有很多不同,所以非涉密网络中常用的身份认证方式难以满足军工涉密网络的防护要求。本文立足军工涉密网络,通过研究分析常用的身份认证方式在军工涉密网络中存在的问题,提出结合身份认证、域控管理及端点准入功能的定点登录方式,为身份认真技术在军工涉密网络中的推广应用开辟了一条新的道路。

[1]百度百科.http://baike.baidu.com/view/105146.htm.

[2]吴永英,邓路,肖道举,陈晓苏.一种基于 USBKey的双因子身份认证与密钥交换协议[J].计算机工程与科学.2007.

[3]张淮.网络安全系统在涉密单位的应用设计[J].网络安全技术与应用.2010.