针对隐写分析冗余评估指标的属性约简算法

2011-03-05赵永宽蔡晓霞

赵永宽,蔡晓霞,陈 红

(解放军电子工程学院,合肥 230037)

1 引 言

随着近年来掩密技术的不断发展,隐写分析技术也得到了很好的应用与发展。随着隐写分析算法及其指标的丰富,隐写分析的评估开始受到重视。针对不同的实际应用需求,可以根据相应的评估算法从多个指标评估典型隐写分析算法性能[1,2]。文献[3]从可靠性和检测速率两个方面,采用模糊综合评估理论与层次分析法构建评估系统;文献[4]采用多元线性回归分析模型以检出率等5个评估指标评估隐写分析算法性能。然而,现有的几种评估方案都没有考虑到评估指标之间存在的知识冗余,而将其中包含较少或几乎不包含什么信息的指标带入到之后的评估算法当中,造成评估结果可靠性不高。因此,找出并删除这些冗余指标,简化评估指标系统的复杂度,不仅不会对系统产生任何负面影响,还可以除去那些影响作出正确决策的干扰和噪声,节约存储资源,进而提高评估结果的可靠性,使之更好地为评估算法的策略选择服务。

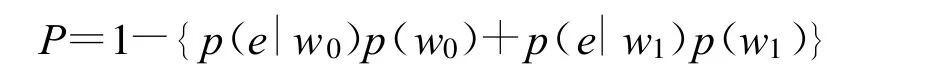

2 图像隐写分析评估指标体系

现已被提出的评估指标主要有检出率、漏检率、虚警率、否定率、全局检测率、检测顽健性、特征复杂度和检测复杂度等,分别定义为:

(1)检出率:隐藏图像中检测出含有秘密信息的图像数与隐藏图像数的比率;

(2)漏检率:隐藏图像中检测出不含秘密信息的图像数与隐藏图像数的比率;

(3)虚警率:非隐藏图像中检测出含有秘密信息的图像数与非隐藏图像数的比率;

(4)否定率:非隐藏图像中检测出不含秘密信息的图像数与非隐藏图像数的比率;

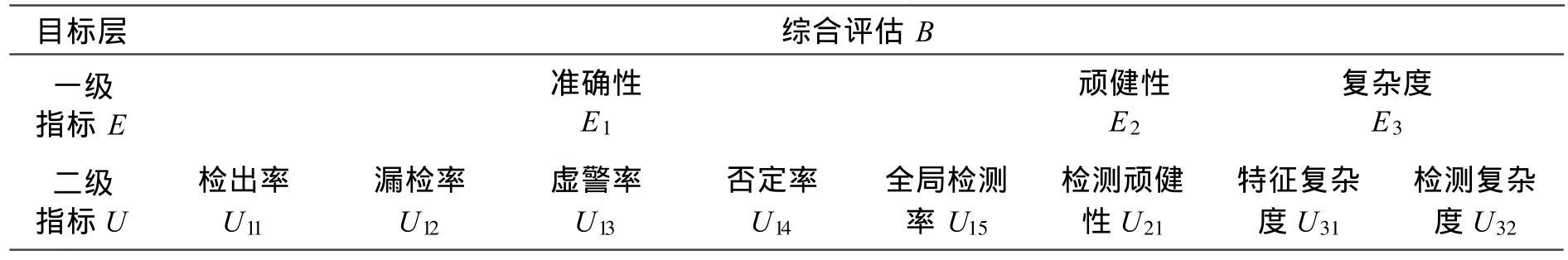

(5)全局检测率P:计算公式为

其中 p(w0)、p(w1)、p(e w0)、p(e w1)分别表示否定率、检出率、虚警率和漏检率;

(6)检测顽健性:定义检测算法对经过一定干扰后载密图像的全局检测率为检测顽健性,这里的干扰方式可以是滤波、加噪、剪贴、复制、旋转、尺寸缩放等攻击方法;

(7)特征复杂度:算法在提取待测图像特征过程中所需要的时间;

(8)检测复杂度:算法在检测载密图像过程中所需要的时间,可通过分析算法的实现步骤从而计算得到。

这些指标构成如表1所示的评估指标体系[5]。

表1 评估指标体系Table 1 Evaluation index system

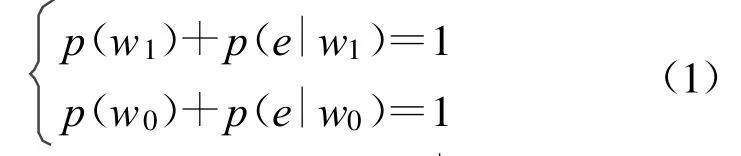

从二级指标定义可知,检出率与漏检率之和为1,虚警率和否定率之和也为1,即:

又因为全局检测率 P=1-{p(e w0)p(w0)+p(e w1)p(w1)},因此检出率、漏检率、虚警率 、否定率以及全局检测率之间存在显著的知识冗余。

3 BCC算法

3.1 区分矩阵

区分矩阵是通过将论域中的每个对象进行两两比较来获得系统中每两个表示系统中的所有不可区分关系。

定义1[6]:设知识表达系统S=

3.2 初始区间及其约简

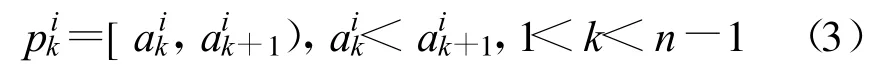

若知识系统S中有m个连续值属性,ai表示第i个连续值属性,ai∈A,{}表示系统中属性ai的值的集合。属性ai的初始区间为

在计算属性ai的初始区间pij的频率值时,每计算到一个新的矩阵项c时,该频率就更新为

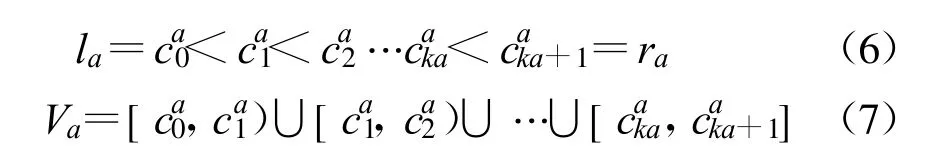

设Redu和Core′分别是初始区间的约简和候选核 。令 Redu= ,Core′= ,f()=0,计算初始区间的区分矩阵 ψ,并计算各个初始区间的频率函数f()。对初始区间的区分矩阵 ψ进行合并并排序,生成候选核 Core′。

BCC算法求解初始区间约简的流程如图1所示。

最后得到的Redu就是所求的初始区间的约简,用它将连续属性离散化。

3.3 仿真数据离散化

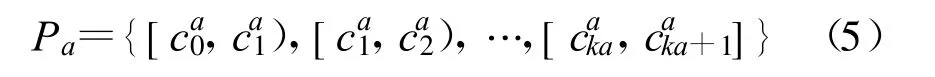

设A={a1,a2,…,am}为条件属性集合。对于任意的a∈R,有信息映射f:U×a※Va,Va是属性a上的值域,且假设 Va=[la,ra]R,此处R为实数集。属性a的值域Va上的一个断点可记为(a,c),定义Va上的一个分类:

因此,定义了一个新的决策表:

图1 初始区间约简流程图Fig.1 Flow chart of initial interzone reduction

4 HORAFA算法

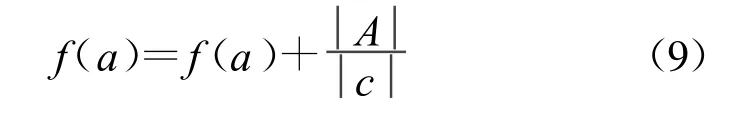

算法的基本思想如下:首先将区分矩阵中的各项排序,长度短的排前面,若长度相同则以出现频率为排序标准,出现频率高的排前面。再将每个属性在矩阵中出现的频率以及各项的长度所提供的反映属性分辨能力的信息分配到各项中的每个属性上,就得到各属性的加权频率值。在计算属性 a的加权频率值时,每计算到一个新的区分矩阵项c时,该频率就更新为

HORAFA算法的基本过程是

计算S的区分矩阵M,并计算f(ai);将矩阵中的各项排序,记为 M′;

选择 c中f(ai)最大的 ai加入Red,Red=Red∪{ai};}

最后得到的Red就是最终要求的属性的约简。

5 实例分析

5.1 仿真实验

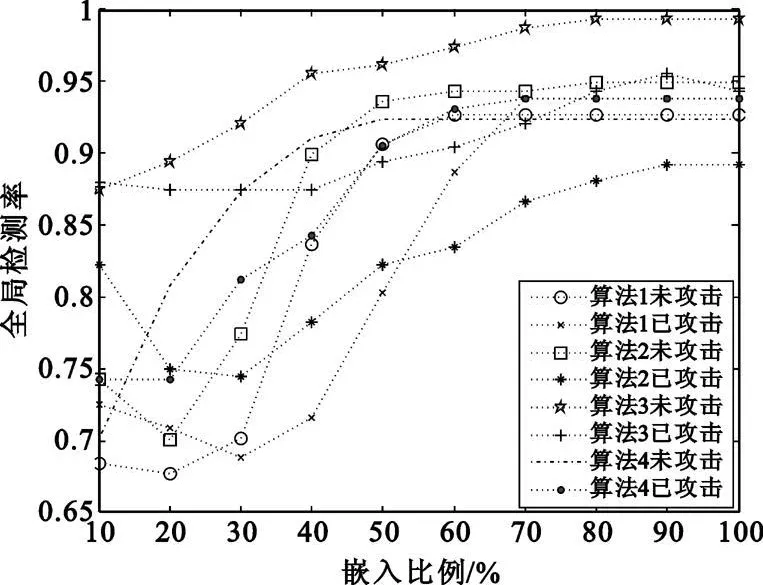

利用Matlab7.1,对文献[7-10]提出的4种图像隐写分析算法进行实验仿真。图2给出了算法在不同干扰攻击前后的全局检测率(图中算法[1—4]分别对应文献[7-10]的隐写分析算法)。

图2 干扰攻击前/后各算法的全局检测率Fig.2 Overall detection rate before/after attack of steganalysis algorithms

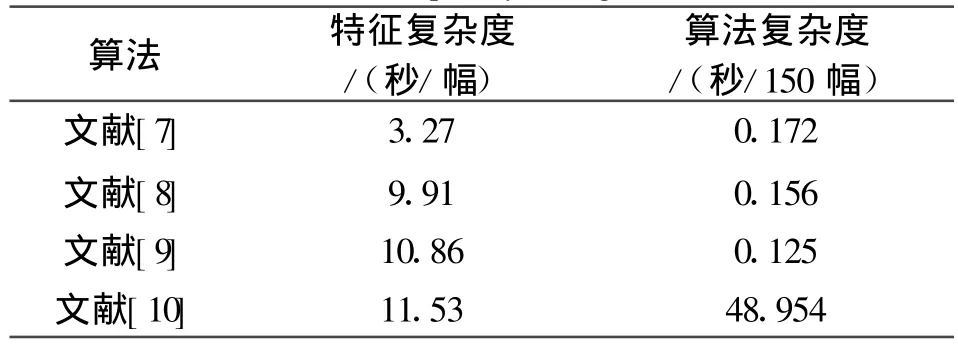

表2给出了各隐写分析算法特征和检测的复杂度,从中可以看出,3种检测算法的检测复杂度都较低;相比之下,特征复杂度将是决定算法复杂度优劣的决定因素。

表2 算法的复杂度Table 2 Complexity of algorithms

5.2 评估指标属性约简

首先对4种隐写分析算法的8个评估指标仿真实验数据进行初始区间构造,并用BCC算法将仿真数据离散化。表3给出了离散化结果。

表3 仿真实验数据离散化结果Table 3 Discrete data of experiment result

将离散化矩阵作为HORAFA算法的输入,分别求出各指标的出现频率和区分矩阵,最终计算出指标的约简如下:

即仅用检出率、虚警率和检测顽健性3个指标就可以表示原来8个指标组成的指标体系。

5.3 兼容度分析

某个评价方法的兼容度,是指该评价方法下方案排序与每一个方法下方案排序的等级相关系数的算术平均值。

第i个方法的兼容度计算公式如下:

式中,ri,j为等级相关系数,n表示评估方法的数量。

若某个评价方法的兼容度较大,则该方法的代表性较强,可靠性就高。表4给出了属性约简前、后文献[5]的评估算法下各隐写分析算法的排序。

表4 属性约简前后各隐写分析算法的排序Table 4 Steganalysis orders before and after attribute reduction

其中参考排序是仅特征复杂度单一指标要求下算法的排序结果。对兼容度分析得知评估算法在属性约简前rb=0.733,约简后ra=0.867,即属性约简后使评估结果的可靠性显著提高。

6 结束语

本文在分析隐写分析评估指标体系存在知识冗余的基础上,提出并实现了一种针对隐写分析冗余评估指标的属性约简算法,不仅避免了相应指标重复参与运算,节约了存储资源,而且对提高评估结果的可靠性有积极的影响,进而完善已有的评估算法,在实际中具有重要的工程应用价值。然而,随着隐写分析评估指标的不断丰富,指标之间的冗余将不再明显,如何确定多个评估指标之间存在冗余有待进一步研究。

[1]汤光明,汪滨,王亚弟.基于多目标决策的隐写检测评估[J].计算机工程,2009,35(5):133-135.TANG Guang-ming,WANG Bin,WANG Ya-di.Information Hiding Detection Evaluation Based on Multi-objection Strategy[J].Computer Engineering,2009,35(5):133-135.(in Chinese)

[2]龚劬,郭吉强.基于FCM算法的隐写分析算法综合评估[J].计算机工程,2009,35(4):175-176.GONG Qu,GUO Ji-qiang.Seganalysis Comprehensive Evluation Based on FCM[J].Computer Engineering,2009,35(4):175-176.(in Chinese)

[3]张伟.隐写分析算法的模糊综合评估[D].上海:上海交通大学,2007.ZHANG Wei.Fuzzy Comprehensive Evaluation of Steganalysis Algorithms[D].Shanghai:Shanghai Jiaotong University,2007.(in Chinese)

[4]康辉.图像隐写分析算法性能评估研究[D].无锡:江南大学,2007.KANG Hui.The Performance Evaluation Study of Image Steganalysis Algorithms[D].Wuxi:Jiangnan University,2007.(in Chinese)

[5]赵永宽,蔡晓霞,陈红.针对图像盲检测算法的模糊综合评估[J].通信学报,2010,31(9A):259-263.ZHAO Yong-kuan,CAI Xiao-xia,CHEN Hong.Fuzzy comprehensive evaluation for image blind steganalysis algorithms[J].Journal on Communications,2010,31(9A):259-263.(in Chinese)

[6]张杰,唐宏,苏凯,等.效能评估方法研究[M].北京:国防工业出版社,2009.ZHANG Jie,TANG Hong,SU Kai,et al.Efficiency Evaluation Methods[M].Beijing:National Defense Industry Press,2009.(in Chinese)

[7]潘晓声,黄继风.JPEG文件隐形信息检测算法[J].上海师范大学学报(自然科学版),2005,34(3):26-32.PAN Xiao-sheng,HUANG Ji-feng.A JPEG steganalysis algorithm[J].Journal of Shanghai Normal University(Natural Sciences Edition),2005,34(3):26-32.(in Chinese)

[8]黄聪,宣国荣,高建炯,等.基于DCT域共生矩阵的JPEG图像隐写分析[J].计算机应用,2006,26(12):2863-2865.HUANG Cong,XUAN Guo-rong,GAO Jian-jiong,et al.Steganalysis based on co-ocurrence matrix in DCT domain for JPEG images[J].Computer Applications,2006,26(12):2863-2865.(in Chinese)

[9]宋华,尤新刚,戴一奇.基于SVM的JPEG图像隐密分析研究[J].计算机工程,2006,32(10):6-8.SONG Hua,YOU Xin-gang,DAI Yi-qi.SVM-based Blind Steganalysis for JPEG Image[J].Computer Engineering,2006,32(10):6-8.(in Chinese)

[10]伊兵哲,平西建.基于LSSVM的JPEG图像隐写分析算法[C]//第七届全国信息隐藏暨多媒体信息安全学术大会论文集.南京:中国电子学会,2007:254-259.YI Bing-zhe,PING Xi-jian.LSSVM-based Blind Steganalysis forJPEG Images[C]//Proceedings of CIHW2007.Nanjing:Chinese Institute of Electronics,2007:254-259.(in Chinese)