网络安全漏洞研究及其防护

2010-09-08陈永刚

陈永刚

(黑龙江省边防总队司令部通信技术处,黑龙江 哈尔滨 150000)

1 引言

随着TCP/IP 在无线通信中的应用日益增加,将会有大量的主机连接到Internet 中,包括卫星链路在内的无线链路将会越来越多。这需要深入研究TCP/IP 在无线通信中存在的问题和TCP/IP的安全问题。为此本文对此协议进行了认真分析,指出存在的问题,并对这些问题给出了解决对策。

2 TCP/IP的安全性能问题

基于TCP/IP 协议的网络存在的安全问题包含:运行协议的操作系统的网络安全漏洞、防火墙自身也存在安全性问题、网络内部的用户的威胁、TCP/IP 协议族本身存在老多安全隐患。以下便是各层协议存在的一些漏洞。

2.1 TCP/IP 应用于无线链路时的缺陷

无线链路的特点是易受干扰、多径衰减的影响。信道通信行为会随时间和地理位置而变化,链路层差错控制对包一级的Qos(Quality of Service)的影响也会随时间变化。因此为固定网络开发的TCP 无法很好地应用于移动通信和卫星等无线链路中,这是因为TCP 缺乏网络自适应性。

在有线网络中,流量控制和资源分配策略均基于底层的物理媒质是高度可靠的这一假定,但这对无线网不成立。在无线网上进行TCP 传输,TCP 认为包的丢失是由拥塞引起的,而实际上包丢失可能是由于信道错误引起的包丢弃或网络延时而引发的,这将导致TCP 超时并启动拥赛控制算法,这显然不必要,也减少了无线信道的吞吐率。

在无线通信中还有一个问题就是当主机不断移动时,它可能离开其IP 地址标识的那个区域,从而无法连接到网络中。解决主机移动性问题的基本难题是:主机的IP 地址有双重意义,它既是对主机的唯一标识,又指示它所在位置。而移动主机的位置要经常变化,这意味着IP 地址也应该变,这是TCP/IP 无法解决的问题。

2.2 三次握手过程原理和漏洞

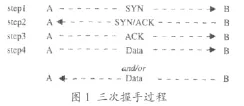

大家都知道,TCP 与UDP 不同,它是基于连接的,也就是说:为了在服务端和客户端之间传送TCP 数据,必须先建立一个虚拟链路,也就是TCP 连接,建立TCP 连接的标准过程(三次握手过程)是这样的,如图1 所示:

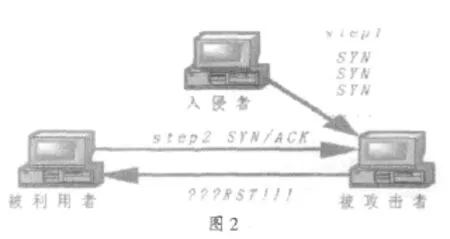

假设一个用户向服务器发送了SYN 报文后突然死机或者掉线,那么服务器的发出SYN+ACK 应答报文后是无法收到客户端的ACK 报文的 (第三次握手无法完成),这种情况下服务器端一半会重试 (再次发送SYN+ACK 给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout,一般来说这个时间是分钟的数量级 (大约为30秒-2 分钟);一个用户出现异常导致服务器的一个线程等待1 分钟并不是什么很大的问题,但如果有一个恶意的攻击者大量模拟这种情况,服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源-数以万计的半连接,即使是简单的保存并遍历也会消耗非常多的CPU时间和内存,何况还要不断对这个列表中的IP 进行SYN+ACK的重试。这种攻击之所以成功是因为TCP 处理模块有一个处理并行SYN 请求的最上限,它可以看作是存放多条连接的队列长度。其中,连接数目包括了那些三次握手还没有最终完成的连接,也包括了那些已经成功完成握手,但还没有被应用程序所调用的连接。如果达到队列的上限,TCP将拒绝所有连接请求,直至处理了部分连接链路。此时从正常客户的角度看来,服务器失去相应,这种情况我们称作:服务器端收到了SYN Flood 攻击 (SYN 洪水攻击)。如图2 所示:

2.3 防火墙问题

为了防治非法入侵,人们使用得最多的就是防火墙,但是防火墙自身就存在着一些缺陷。比如:配置错误;协议问题;自身BUG。而且与具体的防火墙产品有关。一旦被黑客利用,防火墙就有可能被旁路。

这些漏洞主要包括:

SOCKs:这是由错误配置防火墙的SOCKs proxy 所致。某些服务可以不经过正常检查直接通过防火墙代理服务器。一种可能就是让来自没有使用PASV的远端主机任何端口的traceroute 或FTP 顺利通过。

Source Porting:大多数让端口20 不经过检测而通过的防火墙具有此类安全漏洞。Source Porting 是当一个进攻者指定来自本机的连接所用的端口号或该端口号是欺骗性的。具有此类漏洞的防火墙中的许多代理与过滤规则可能安全被旁路掉。

Source Routing:没有将 Source Routing关闭的所有主机或防火墙均具有此类漏洞。源路由是IP 报头中一个选项。它可让人指定一条合适的路径到达目的地,该IP 选项完全忽略路由器所选择的路径。

网络安全漏洞还有许多,如Firewall Filter、Denial of Service、SYN Flood、Ping of Death 等漏洞,而且随着新技术、新软件的使用而增加,如Javascript、ActiveX 等等。

3 TCP/IP 防护

对于上面这些漏洞,TCP/IP 需要用管理的方法来实行,在有路由器的网络中,配置好、管理好路由器就是一种好方法。因为在一个好的路由网中,TCP/IP的包是不会被无关或低权限的机器所接收到的,这就使得攻击的难度大大增加。在非主流的非路由网或同一路由网中情况就比较复杂,因为所有信息是以广播形式发送的,局域网中所有的计算机都能收到发送包。在这样的情况下,我们要了解这样的网络是不会很大的 (不用路由器或同一路由网络最大的机器数一般不能超过30 台)。所以在如此范围中想不被攻击,除了不让无关人员接触到服务器,还要保证管理员尽可能有效的培训,只知道不泄露用户和口令是远远不够的,还要让他们了解什么在网络中是不可泄密的:

用户和口令;用户和口令的配置使用情况。(比如服务器中有哪些用户,他们有什么权限。因为用户是没有办法保证他们不泄密的,所以只能让他们使用他们可以使用的资源。甚至用户是受到哪个协议限制都不允许透露给用户的,这点非常重要); 机房中各机器(包括以上都路由器)的连接情况,尤其是各服务器之间的连接情况;机房中各服务器之间的信任情况;服务器,路由器的IP 地址(如IP 地址由DHCP 服务器得到,尤其要保护好DHCP 服务器的IP 地址),端口号,ISN的基值和增加规律;其他有关的情况。

4 结束语

通过上面对TCP/IP的分析,我们不难发现其在设计和实现上存在的种种缺陷,这是由于TCP/IP 协议在设计初期只是用于科学研究,而未考虑到当今会如此广泛地被应用。黑客或黑客工具往往利用这些漏洞,对网络进行破坏。了解这些漏洞并熟悉相应的对策,做到知己知彼,我们才能构建一个安全稳固的网络。

[1]楚狂.网络安全与防火墙技术 北京:人民邮电出版社 2000第5-8页.

[2]DOUGLAS E.COMER TCP/IP 网络互联技术卷1 清华大学出版社 2004.9第2章.

[3]陆波波 802.11 无线局域网安全与应用研究 微计算机信息 2006年第4-2期,第2,4页.