基于WPKI的移动办公系统安全模型研究

2010-06-08郭竑晖杨长虹张祖平

郭竑晖,杨长虹,张祖平

(1.益阳职业技术学院 计算机应用工程系,湖南 益阳413049;2.中南大学 信息科学与工程学院,湖南 长沙410083)

第三代移动通信技术3G (3rd generation)的发展,为构建开放的、多网融合的分布式移动办公系统成为可能[1-4].利用移动终端,人们可以摆脱时间和空间的束缚,方便及时地获取和处理与业务相关的任何信息,从而提高管理与办公效率,成为办公模式新的发展方向.然而,移动通信系统中无线信道的公开,成为系统通信的安全隐患,移动接入的安全性和可靠性是目前大多数基于3G技术的移动通信系统的核心问题[5-6].本文依据3G安全体系结构的特点,探讨并研究了基于WPKI技术构建3G移动办公系统的安全模型方案.

1 3G安全体系结构及安全问题

3G技术是将无线通信与互联网结合的新一代移动通信系统.除了提供话音服务外,在移动办公系统中还能提供安全接入与访问控制、实时移动OA公文审批与阅读、E-mail邮件安全交换与存储、业务流审批与阅读、远程数据采集、现场图片与音视频信息采集与传输等更多的新型业务.由于无线信道的开放性,3G移动通信系统的主要安全威胁来自网络协议和系统的弱点,攻击者可以采取窃听、伪装、流量分析、破坏数据完整性、拒绝服务、否认、非授权访问服务、资源耗尽等方式对无线链路和服务网络实施攻击,采用非授权访问方式处理敏感数据,干扰或滥用网络服务,给移动办公带来安全隐患.

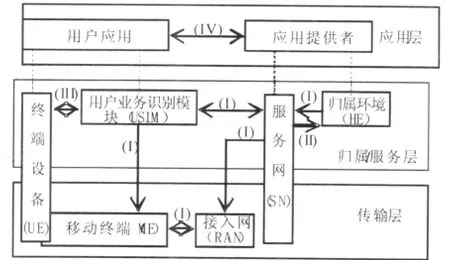

为实现3G安全特征的一般目标,规范3GPP中给出了3G安全体系结构[5-12]如图1所示.该结构分三层,并定义了五种安全特征集,包括网络接入安全、网络域安全、用户域安全、应用域安全、安全可视性及可配置性,每组特征集针对特定的攻击完成相应的安全目标.

图1 3G系统的安全体系结构Fig.1 Security architecture of 3G

3G系统安全技术相对于2G系统有了较大改进,实现了双向身份认证;增强了接入链路信令数据的完整性保护;密钥长度增加为128位,增加了密钥协商和加密算法协商机制;增加了安全操作对用户的可视性等.由于3G系统中终端设备和服务网间的接口容易被攻击,仍存在一些安全缺陷:

1)没有建立公钥密码体制,不能给用户提供数字签名服务.

2)鉴权认证环节薄弱,主要表现如下:

①由于移动办公用户常在不同的PLMN(Public Land Mobile Network,公众陆地移动通信网)之间漫游,而这些PLMN可以分布在不同的国家,在对移动用户进行鉴权认证时,本地网络(HE/HLR, Home Location Register, 归属位置登记处)会把移动用户的鉴权五元组发送到漫游网络 VLR/SGSN (Serving GPRS Support Node, 服务GPRS支持节点)中,因此移动用户鉴权向量组要穿过不同的网络很容易受到攻击.

②移动用户开机注册到网络时,或网络无法从TMSI恢复出IMSI时 (比如VLR/SGSN数据库错误),移动用户将向网络以明文方式发送IMSI,很容易受到中间人攻击.

③加密密钥和加密算法在3G中,不再是固定的 (比如GSM网络中的A5加密算法是固定的).但是必须要一种安全的方法让移动用户和网络之间对加密密钥和加密算法进行协商.

2 WPKI技术

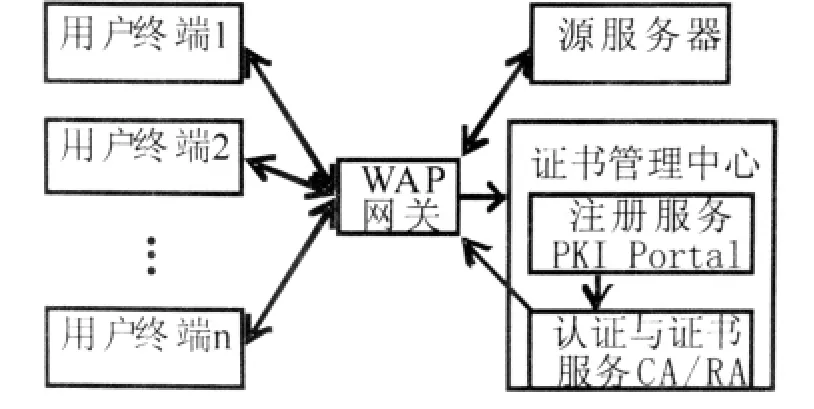

WPKI是将互联网中PKI安全机制引入到无线网络环境中的一套遵循标准的密钥及证书管理平台体系,它可以有效地管理在移动网络环境中的公开密钥和数字证书,建立安全和值得信赖的无线网络环境.WPKI采用优化的ECC椭圆曲线加密和压缩的X.509数字证书,以适应无线网络带宽窄、无线设备计算能力低和受限的功率消耗等弱点[13-15].它采用非对称密码算法和WTLS协议 (无线传输协议)来提供移动通信网中的安全服务,包括身份认证、数据完整性和数据加密等服务,其体系结构如图2所示.

图2 WPKI体系结构Fig.2 WPKI architecture

该系统各组成部分功能如下:

1)用户终端:具有WEB或WAP浏览功能的设备.每个用户应拥有两个密钥对,一个用于认证和密钥协商,一个用于数字签名.对于移动终端,有自己的智能卡,可以在卡上的芯片中实现加解密算法和哈希功能.智能卡同时存储密钥和相关的数字证书,以实现移动应用中的身份识别和信息保密.

2)WAP网关:用于连接无线和有线网络,以及WTLS/WAP和SST/HTTP协议间的转化,为网络数据访问与传输提供身份认证和安全传输.

3)证书管理中心:CA负责用户对证书申请、撤销申请等请求,对CA实现管理;RA负责证书的颁发和管理;注册中心可以验证用户身份,审批证书申请请求和证书撤销请求.

4)源服务器:为网络用户提供的网络服务业务.

在WPKI体系中提供了三种不同的安全认证模式,即使用服务器证书的WTLS Class2模式、使用客户端证书的WTLS Class3模式和使用客户端证书合并WMLScript的signText模式来保证不同程度的通信的保密性和数据完整性.

3 WPKI在移动办公系统中的应用

根据3G安全体系结构的特点,结合WPKI技术,本文设计了一种把WPKI应用到3G移动办公系统中提高系统安全性的方案.

3.1 方案设计

为解决3G中的安全问题,本方案在3G网络中部署WPKI组件,建立基于安全套接字层SSL(Secure Sockets Layer)协议的认证和密钥协商机制 AKA (AuthenticationandKeyAgreement), 该系统网络体系结构如图3所示.

图3 引入WPKI的3G网络体系结构Fig3 3G architecture introduled Int WPKI

1)系统中增加WPKI必需的组件CA/RA和CR/CRL模块,用于验证用户身份,发放和恢复证书.

2)每个用户都拥有一对在入网时由PLMN产生的密钥对(即公钥和私钥),一个用于AKA,一个用于数字签名,其中私钥存储在用户终端的USIM卡(Universal Subscriber Identity Module,用户业务识别模块)中.

3)网络中每一个参与AKA过程的网络组件(如VLR/SGSN),必须有一对密钥以及相应的数字证书,并持有现有的PLMN中存在的所有认证中心(CA)的公钥.

4)网络中至少有一个隶属于PLMN中的CA的存储数据库和证书恢复数据库.

3.2 证书管理方案

由于无线终端设备受限于CPU功率低、内存小、蓄电量弱、输入设备简单等因素,因此在无线终端需要对数字证书的存储以及验证过程进行相应的改进,从而适应无线设备的特点.本方案对系统中无线终端证书的管理进行如下一些处理:

1)数字证书格式

为适应无线设备的特点,本系统采用更紧凑的证书格式.具体实现方案:一是确定WTLS证书格式,该证书格式在标准X.509证书基础上进行删减,如删减了证书序列号 (Certificate Serial Number)、签发证书者 ID(IssuerID)和属主 ID(SubjectID)字段等,这种证书格式减小了证书存储空间,WTLS证书与X.509证书的格式对比如表1所示;二是使用先进密码算法 (如ECC,椭圆曲线密码算法),缩短密钥长度,从而达到缩减证书尺寸的目的,因为使用密钥长度为160bit的ECC算法可以达到和密钥长度为1024bit的RSA算法相同的加密强度和安全性.

2)数字证书的申请和下载方案设计

为了适应无线终端较弱的处理能力,本系统采用硬件方式将用户证书及私钥存放在用户终端的USIM卡中.申请下载用户证书的方式有三种:一是采用离线申请离线下载.该方式采用用户到RA受理点录入用户信息,申请证书,发行USIM卡时把用户证书写入USIM卡一并发布,然后放入用户的无线终端上使用.签发后的证书发布到系统的主目录服务器上供用户查询和下载.同时,还将用户的证书存储在系统的数据库中,以便对其进行归档和备份.一般用户在第一次申请服务时采用这种离线申请方式.二是离线申请在线下载.该方式中用户到RA受理点录入用户信息,申请证书.但是证书下载是调用USIM卡的相关接口,签发PKCS#10的证书申请书,然后连同用户申请证书获得的识别码和授权码一并提交.三是在线申请在线下载.在线申请是用户直接在无线终端录入用户信息,进行证书的申请.证书的下载是调用USIM卡的相关接口,签发PKCS#10的证书申请书,然后连同用户申请证书获得的识别码和授权码一并提交.

3)移动终端证书验证

为了减小无线终端验证证书的计算量,WPKI提出了两种验证无线终端证书有效期的方法:一是使用短时效证书SLC(Short Lived Certificate).SLC把证书的有效期做成与基本CRL更新周期类似,这样无线终端不需要进行证书的CRL验证.虽然一般的证书有效期为1年,但针对有效期低于或等于24小时的证书,可以假设不需要对CRL进行额外的验证,这样极大减少了无线终端的运算量,但是CA需要更高频率地向用户发布新的证书,增加了许多负担.二是使用实时验证证书状态的 OCSP(Online Certificate Status Protocol).因为无线终端进行证书验证比较困难,所以可以向第三方OCSP服务器申请证书验证,这样客户端只需接收其结果.无线终端把接收到的服务网络的证书发送给OCSP服务器,并查询它的有效性.OCSP服务器完成相应的证书验证过程以后,向无线终端发送证书的有效信息.

在移动办公系统中,采用第二种方法,由OSCP服务器进行在线验证,然后将结果由PKI Portal返回给无线终端.

4)证书恢复和更新管理

证书的恢复是由CA中心根据系统策略由RA管理员将 “暂时不使用”的已废止的用户证书进行恢复操作.用户可通过网络在线或离线申请恢复已注销的证书.RA审核通过后,将该用户已注销的证书恢复,即将该证书对应的CRL对应项目删除,重新签发该证书的CRL.

由于加密公钥或签名私钥使用期限已过,或加密公钥或签名私钥泄密,或用户名称变更等原因,需对证书进行更新时,用户需到RA处申请更新证书.不同的证书类型有不同的更新方式.在更新用户证书的同时应更新密钥以确保安全.对于移动终端证书的恢复和更新,由移动终端向PKIPortal提出请求,然后重新设置证书的URL即可.对服务网络组件,恢复和更新操作需要经由PKI Portal访问WPKI实体来完成.

表1 WTLS证书与X.509证书格式比较

3G技术推动移动办公发展的同时,用户对无线移动办公的可靠性和安全性提出了更高的要求.本文探讨了在3G网络中部署WPKI组件,建立基于安全套接字层SSL(Secure Sockets Layer)协议的认证和密钥协商机制AKA的体系结构和方案分析,在未来的工作中,我们将逐步运用这些技术到我校数字移动办公系统中,实现学校办公信息安全高效地传输和处理.

[1]赵永耀.面向3G的运营支撑系统研究[J].计算机工程与科学,2010(3):144-147.

[2]李伟章.移动数据通信技术与业务[M].北京:人民邮电出版社,2006.

[3]赵永耀.面向3G移动数据业务管理研究[D].电子科技大学,2009.

[4]唐宁.基于3G运营商的移动办公系统应用和分析[J].电信科学,2009(s2):35:38.

[5]张静.2G到3G演进过程中应注意的主要问题[J]电信工程技术与标准化,2005(9):66-68.

[6]林海波.关于3G移动通信系统的网络安全分析[J]..移动通信,2006(5):46-49.

[7]3GPP.TS 33.102 V6.3.0 Security architecture.

[8]3GPP.TS 33.105 3G Security,2004,10,Cryptographic Algorithm Requirements[S].

[9]3GPP.TS 33.120:3rd Generation Partnership Project(3GPP),2004,12,Technical Specification Group(TSG)SA,3G Security,Security Principles and Objectives.

[10]3GPP TS 33.210:3rd Generation Partnership Project,2005,3,Technical Specification Group Service and System Aspects,3G Security,Network Domain Security;IP network layer security.

[11]成都三零瑞通公司.3G移动通信系统的安全体系与防范策略[J].信息安全与通信保密,2009(8):22-23.

[12]赵忠华.3G移动通信系统的网络安全分析[J].新疆师范大学学报:自然科学版,2010,29(1):59-62.

[13]尹志宇.移动办公系统中的无线安全问题解决方案[J].通信技术,2009,42(7):101-103.

[14]张跃进.基于WPKI的3G认证方案的研究与实现[J].华东交通大学学报,2008,25(3):81-84.